Wat is een phishing-aanval?

- Definitie

- De meest voorkomende soorten phishing

- CEO-fraude

- Phishing voor diefstal van inloggegevens

- Phishing via bijlagen

- De juiste reflexen om niet in de val te lopen

- Hoe kan u als IT-verantwoordelijke dit risico beperken?

1. Definitie

Phishing (in het Nederlands ook wel “hengelen” genoemd) is een frauduleuze techniek waarbij een hacker een e-mail verstuurt alsof hij afkomstig is van een vertrouwde derde partij – bijvoorbeeld Google, Amazon of een ziekenfonds.

Het doel: de ontvanger aanzetten om op een link te klikken of een bestand te downloaden, om zo informatie, geld of toegang tot het systeem te verkrijgen.

2. De meest voorkomende soorten phishing

2.a. CEO-fraude

CEO-fraude (ook wel “president-fraude” genoemd) is een gerichte oplichtingstechniek waarbij een aanvaller zich voordoet als een bedrijfsleider (bv. CEO of CFO) om een medewerker te misleiden en hem een frauduleuze banktransactie te laten uitvoeren.

🎭 Hoe werkt CEO-fraude?

-

Identiteitsfraude: de aanvaller verstuurt een e-mail (of belt) en doet zich voor als een leidinggevende.

-

Urgentiescenario: hij verwijst naar een dringende, vertrouwelijke en gevoelige situatie (bv. overname, dringende betaling, juridische kwestie).

-

Psychologische druk: hij zet de medewerker, meestal uit de financiële afdeling, onder druk om snel te handelen zonder de normale procedures te volgen.

-

Frauduleuze overschrijving: de bedoeling is geld over te maken naar een rekening van de fraudeurs, vaak in het buitenland.

🧠 Waarom werkt dit?

-

De e-mail lijkt geloofwaardig (professionele toon, valse maar realistische afzender, handtekening van de CEO).

-

De medewerker voelt zich geïsoleerd of geïmponeerd door de hiërarchie.

-

De aanval is sterk gepersonaliseerd (de fraudeurs doen research over het bedrijf, de managers en interne processen).

🚨 Mogelijke gevolgen: zware financiële verliezen, reputatieschade, juridische aansprakelijkheid.

🛡️ Hoe beschermen?

-

Medewerkers bewustmaken, vooral in gevoelige afdelingen (finance, HR).

-

Strikte validatieprocedures invoeren voor overschrijvingen.

-

Technische bescherming activeren: SPF, DKIM, DMARC, anti-spoofing filters.

-

Ongebruikelijke verzoeken altijd dubbel controleren via een secundair kanaal (telefoon, videocall, persoonlijk).

2.b. Phishing voor diefstal van inloggegevens

-

U ontvangt een e-mail die urgentie creëert: onverwachte kosten, geblokkeerd account, wachtwoordwijziging…

-

De aanvaller doet zich voor als een vertrouwde partij en stuurt u naar een valse website.

-

U vult uw inloggegevens in; in werkelijkheid geeft u ze door aan de aanvaller.

-

U merkt de aanval niet op, want u wordt vaak doorgestuurd naar de echte website met een melding “Verkeerde inloggegevens”.

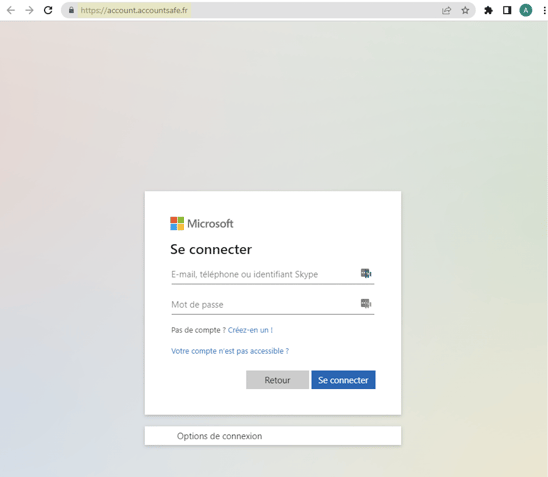

📧 Voorbeeld: een phishingmail lijkt op een officiële mail van Microsoft.

Het verschil zit in de afzender (notification@microsoft-exchange.fr) en de URL (account.accountsafe.fr), die niet van Microsoft zijn.

2.c. Phishing via bijlagen

Dit type aanval is geavanceerder en minder frequent, maar gevaarlijker. Het stelt de hacker in staat de computer van een medewerker over te nemen als toegangspoort tot het bedrijfsnetwerk.

-

De aanvaller stuurt u een aantrekkelijk document per e-mail (bv. een intern rapport of een salaristabel).

-

Of hij stuurt een bestand via een platform als Dropbox of WeTransfer.

-

Indien u de macro’s activeert, krijgt de aanvaller volledige controle over de computer.

3. De juiste reflexen om niet in de val te lopen

-

Reflex 1: controleer het domein van de afzender (let op spelling en afwijkingen in het deel na de “@”).

-

Reflex 2: indien doorgestuurd naar een website, controleer de URL zorgvuldig.

-

Reflex 3: bevestig de informatie via een alternatief kanaal (sms, telefoon, rechtstreeks via de officiële website).

4. Hoe kan u als IT-verantwoordelijke dit risico beperken?

Anticiperen en beperken

-

Bewustmaking van teams: 73% van de cyberaanvallen begint met phishing (bron: CESIN). Zet daarom een phishing-simulatie op met Stoïk.

-

Tweefactorauthenticatie (2FA): zo volstaan gestolen inloggegevens niet om toegang te krijgen.

-

Wachtwoordmanager: controleert automatisch de domeinen; bij spoofing worden geen wachtwoorden ingevuld en wordt de gebruiker gewaarschuwd.

Handelen bij een geslaagde phishing

-

Als inloggegevens werden doorgegeven: wijzig alle wachtwoorden, activeer 2FA, waarschuw Stoïk.

-

Als een schadelijke bijlage werd geopend: zet het apparaat onmiddellijk uit, waarschuw Stoïk om het toestel te reinigen en verdere verspreiding te controleren.