Was ist Phishing- Angriff?

-

Was ist ein Phishing-Angriff ?

- Definition

- Die häufigsten Arten von Phishing

- Die richtigen Reflexe, um nicht hereingelegt zu werden

- Wie können Sie als IT-Verantwortlicher dieses Risiko begrenzen?

1. Definition

Phishing ist eine betrügerische Technik, bei der ein Hacker eine E-Mail versendet und sich dabei als bekannte Drittpartei ausgibt – beispielsweise Google, Amazon oder Ameli. Sein Ziel ist es, den Empfänger dazu zu bringen, auf einen Link zu klicken oder eine Datei herunterzuladen, um Informationen oder Geld zu stehlen oder Schadsoftware zu installieren.

2. Die häufigsten Arten von Phishing

2.a. Fake President

Der Fake President (auch als „President-Scam“ oder „President-Scam“ bezeichnet) ist eine gezielte Betrugsmasche, bei der sich ein Angreifer als Führungskraft des Unternehmens (oft als CEO oder Finanzvorstand) ausgibt, um einen Mitarbeiter zu täuschen und ihn zu einer betrügerischen Banktransaktion zu veranlassen.

🎭 Wie funktioniert der „President Fraud“?

-

Identitätsdiebstahl: Der Betrüger sendet eine E-Mail (oder ruft an) und gibt sich als hochrangige Person im Unternehmen aus.

-

Notfallszenario: Er beruft sich oft auf eine dringende, vertrauliche und sensible Situation (z. B. Akquisition, Zahlung an einen strategischen Lieferanten, gerichtlicher Notfall ...).

-

Psychologischer Druck: Er setzt den Mitarbeiter, in der Regel aus der Buchhaltung oder Finanzabteilung, unter Druck, schnell zu handeln, ohne die üblichen Verfahren zu durchlaufen.

-

Betrügerische Überweisung: Das Ziel besteht darin, das Opfer dazu zu bringen, Geld auf ein Konto zu überweisen, das von den Betrügern kontrolliert wird und sich oft im Ausland befindet.

🧠Warum funktioniert es?

- Die E-Mail wirkt glaubwürdig (professionelle Sprache, sehr ähnliche gefälschte Adresse, Unterschrift des Geschäftsführers usw.).

- Der betroffene Mitarbeiter ist oft isoliert, steht unter Druck oder ist von der Hierarchie beeindruckt.

- Der Angriff ist sehr gezielt (die Betrüger informieren sich über das Unternehmen, seine Führungskräfte und seine internen Abläufe).

🚨 Mögliche Folgen: erhebliche finanzielle Verluste; Rufschädigung; rechtliche Haftung, wenn keine Schutzmaßnahmen getroffen wurden

🛡️ Wie kann man sich davor schützen?

- Alle Mitarbeiter sensibilisieren, insbesondere in sensiblen Bereichen (Finanzen, Personalwesen usw.)

- Einführung eines strengen internen Validierungsverfahrens für Überweisungen

- Technische Schutzmaßnahmen aktivieren: SPF, DKIM, DMARC, Anti-Spoofing-Filter

- Überprüfen Sie ungewöhnliche Anfragen systematisch über einen sekundären Kanal (Telefon, Videokonferenz, persönlich).

2.b. Phishing zum Diebstahl von Zugangsdaten

- Sie erhalten eine E-Mail, die Dringlichkeit suggeriert: eine unerwartete Ausgabe, ein gesperrtes Konto, eine Passwortänderung... Der Angreifer gibt sich als bekannte Person aus und versucht, Sie dazu zu bringen, so schnell wie möglich auf einen Link zu klicken, der Sie zu einer betrügerischen Website weiterleitet.

- Sie geben Ihre Zugangsdaten auf der Website ein und der Angreifer erfasst sie: Diese Website sieht wie eine echte Website aus, gehört aber in Wirklichkeit dem Angreifer. Wenn Sie Ihre Zugangsdaten eingeben, melden Sie sich also nicht an, sondern übermitteln Ihre Zugangsdaten an den Angreifer.

- Sie bemerken den Angriff gar nicht: In der Regel bemerken Sie den Angriff gar nicht: Sie gelangen auf einen Bildschirm mit der Meldung „Falsche Anmeldedaten” und werden zur echten Website weitergeleitet, sodass die nächste Anmeldung erfolgreich ist.

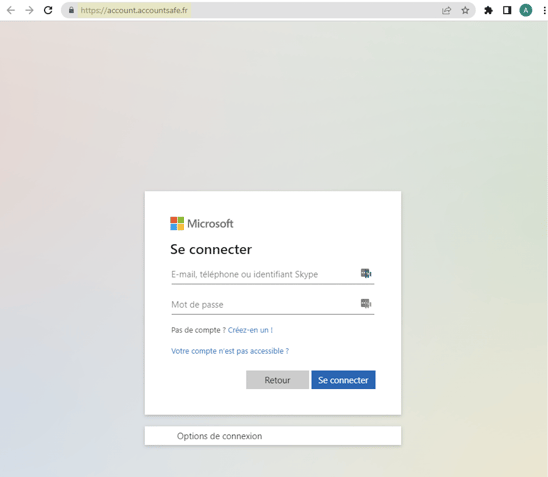

Hier ein Beispiel aus einem Phishing-Angriff:

Der Inhalt der E-Mail des Hackers ist identisch mit dem von Microsoft versandten Inhalt. Der einzige Unterschied besteht darin, dass der Absender (notification@microsoft-exchange.fr) nicht Microsoft ist.

Die gefälschte Website ähnelt ebenfalls der Microsoft-Website, abgesehen von der URL (account.accountsafe.fr), die nicht zu Microsoft gehört.

2.c. Phishing per E-Mail-Anhang

Diese Art von Angriff ist raffinierter und daher seltener. Er ermöglicht es dem Hacker, die Kontrolle über den Arbeitsplatz eines Mitarbeiters zu übernehmen, der als Einstiegspunkt in das IT-System des Unternehmens dient.

Dazu muss er Sie dazu bringen, eine PowerPoint-, Excel- oder Word-Datei herunterzuladen und die Makros zu aktivieren. Dazu gibt es zwei Hauptstrategien:- Ihnen direkt per E-Mail ein attraktives Dokument zusenden, das Ihre Aufmerksamkeit wecken wird (z. B. eine Darstellung Ihres Teams oder die Gehaltsstruktur des Unternehmens);

- Ihnen ein bösartiges Dokument über eine Dateiübertragungsplattform (z. B. DropBox oder WeTransfer) senden.

Wenn die Makros des Dokuments aktiviert werden, hat der Angreifer die Kontrolle über den Arbeitsplatz.3. Die richtigen Reflexe, um nicht hereingelegt zu werden

Sobald Sie eine E-Mail erhalten, in der Sie aufgefordert werden, einen Anhang herunterzuladen, eine Überweisung vorzunehmen oder ein Passwort einzugeben, seien Sie wachsam.

Reflex Nr. 1: Überprüfen Sie den Domainnamen des Absenders der E-Mail

Die E-Mail-Adresse des Absenders mag Ihnen bekannt vorkommen, aber sie könnte gefälscht sein. In diesem Fall werden Sie Rechtschreibfehler oder andere Unregelmäßigkeiten entdecken. Achten Sie besonders auf den Domainnamen (das, was nach dem „@” steht): Wenn er nicht Buchstabe für Buchstabe mit dem des echten Absenders übereinstimmt, handelt es sich um einen Phishing-Versuch.Reflex Nr. 2: Wenn Sie auf eine Website weitergeleitet werden, überprüfen Sie den Domainnamen der Website

Das Problem ist ähnlich: Wenn der Angreifer Sie auf eine gefälschte Website weiterleitet, die er kontrolliert, ist diese Website nicht die echte und hat daher nicht dieselbe Adresse (URL), wenn Sie in die Adressleiste Ihres Browsers schauen.Reflex Nr. 3: Überprüfen Sie die Informationen über einen alternativen Kanal

Bitten Sie den Absender um eine Bestätigung auf anderem Wege: per SMS, durch Kontaktaufnahme mit dem Kundendienst oder durch direkten Aufruf der Website über Ihren Browser. Das mag mühsam erscheinen, aber viele Angriffe erfolgen aufgrund von Nachlässigkeit und mangelnder Kommunikation.4. Wie können Sie als IT-Verantwortlicher dieses Risiko begrenzen?

Einige einfache Maßnahmen können das Risiko von Phishing und die Folgen eines erfolgreichen Phishing-Angriffs drastisch reduzieren.

Phishing-Risiken vorhersehen und begrenzen- Sensibilisierung der Teams: 73 % aller Cyberangriffe gehen auf Phishing-Angriffe auf Mitarbeiter zurück (CESIN). Die Sensibilisierung der Mitarbeiter ist daher entscheidend für die Aufrechterhaltung eines guten Cybersicherheitsniveaus. Setzen Sie dazu das Phishing-Simulationstool von Stoïk ein.

- Einrichtung einer Zwei-Faktor-Authentifizierung (2FA): Die meisten Phishing-Angriffe zielen darauf ab, die Anmeldedaten eines Benutzers zu stehlen. Verfügt dieser jedoch über einen zweiten Authentifizierungsfaktor, reicht der Diebstahl seiner Anmeldedaten nicht aus, um seine Identität zu missbrauchen.

- Einrichtung eines Passwort-Managers: Passwort-Manager überprüfen die Domainnamen von Websites, die Anmeldedaten abfragen. Wenn diese gefälscht sind, wird kein Passwort vorausgefüllt und der Benutzer wird sofort darauf hingewiesen, dass ein ungewöhnliches Ereignis vorliegt.

Maßnahmen bei erfolgreichem Phishing

Wenn der Benutzer Zugangsdaten preisgegeben hat:- Ändern Sie das Passwort für das kompromittierte E-Mail-Konto oder den kompromittierten Dienst sowie für alle anderen Dienste, für die dasselbe Passwort (oder eine ähnliche Variante) verwendet wird.

- Richten Sie einen zweiten Authentifizierungsfaktor für das kompromittierte E-Mail-Konto oder den kompromittierten Dienst ein.

- Informieren Sie Stoïk, damit wir überprüfen können, ob der Angreifer sich keine weiteren Möglichkeiten offen gelassen hat, zurückzukommen.

Wenn der Benutzer einen bösartigen Anhang heruntergeladen hat:

- Schalten Sie das Gerät aus, um die Ausbreitung des Virus zu begrenzen.

- Benachrichtigen Sie Stoïk, damit wir das Gerät von dem Virus befreien und überprüfen können, ob es sich nicht weiterverbreitet hat.