Qu'est-ce qu'une attaque par phishing ?

- Définition

- Les types de phishing les plus fréquents

- Les bons réflexes pour ne pas se faire avoir

- En tant que responsable informatique, comment limiter ce risque ?

1. Définition

Le phishing (ou hameçonnage en français) est une technique frauduleuse par laquelle un pirate informatique envoie un email en se faisant passer pour un tiers connu – Google, Amazon ou Ameli par exemple. Son objectif est de pousser le destinataire à cliquer sur un lien ou télécharger un fichier, afin de voler des informations, de l'argent, ou installer un logiciel malveillant.

La fraude au président (aussi appelée escroquerie au président ou arnaque au président) est une technique d’arnaque ciblée dans laquelle un attaquant se fait passer pour un dirigeant de l’entreprise (souvent le PDG ou le directeur financier) pour tromper un collaborateur et lui faire effectuer une transaction bancaire frauduleuse.

🎭 Comment fonctionne la fraude au président ?

-

Usurpation d'identité : Le fraudeur envoie un e-mail (ou appelle) en se faisant passer pour une personne haut placée dans l'entreprise.

-

Scénario d'urgence : Il invoque souvent une situation urgente, confidentielle et sensible (ex. : acquisition, paiement à un fournisseur stratégique, urgence judiciaire...).

-

Pression psychologique : Il met la pression au collaborateur, généralement du service comptable ou finance, pour qu’il agisse vite sans passer par les procédures habituelles.

-

Virement frauduleux : L’objectif est de pousser la victime à transférer de l’argent vers un compte contrôlé par les escrocs, souvent à l’étranger.

🧠 Pourquoi ça marche ?

- L’e-mail semble crédible (langage professionnel, fausse adresse très ressemblante, signature du PDG, etc.)

- L’employé visé est souvent isolé, sous pression ou impressionné par la hiérarchie

- L’attaque est très ciblée (les fraudeurs se renseignent sur l’entreprise, ses dirigeants, et ses pratiques internes)

🚨 Conséquences possibles : pertes financières importantes; Atteinte à la réputation; Responsabilité légale si les protections n’étaient pas en place

🛡️ Comment s’en protéger ?

- Sensibiliser tous les employés, surtout les services sensibles (finance, RH, etc.)

- Mettre en place une procédure de validation interne stricte pour les virements

- Activer des protections techniques : SPF, DKIM, DMARC, filtres anti-usurpation

- Vérifier systématiquement toute demande inhabituelle par un canal secondaire (téléphone, visio, en personne)

2.b. Le phishing pour vol d'identifiants

- Vous recevez un email qui crée de l'urgence : une dépense inattendue, un compte suspendu, un changement de mot de passe... En se faisant passer pour un tiers connu, l'attaquant cherche à vous pousser à cliquer au plus vite sur un lien redirigeant vers un site frauduleux ;

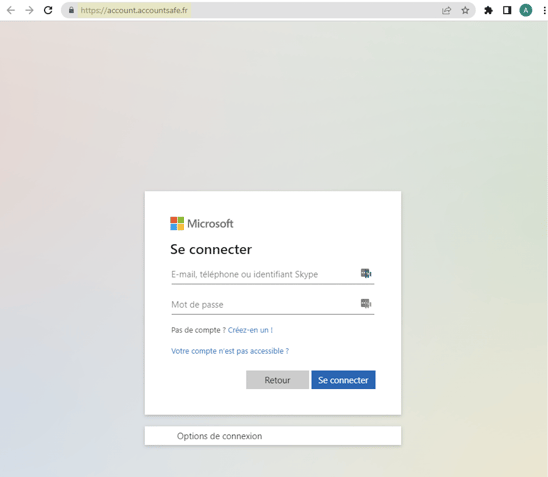

- Vous entrez vos identifiants sur le site et l'attaquant les récupère : ce site ressemble à un vrai site, mais appartient en réalité à l'attaquant. De fait, quand vous rentrez vos identifiants, vous ne vous connectez pas, mais transmettez vos identifiants à l'attaquant ;

- Vous ne vous rendez pas compte de l'attaque : en général, vous ne vous rendez même pas compte de l'attaque : vous tombez sur un écran indiquant « Mauvais identifiants » et êtes redirigé vers le vrai site de manière à ce que la connexion suivante soit une réussite.

Le contenu de l’email du pirate informatique est parfaitement similaire à celui envoyé par Microsoft. La seule chose qui change est l'expéditeur (notification@microsoft-exchange.fr) qui n'est pas Microsoft.

Le faux site web est également similaire au site Microsoft, à l'URL près (account.accountsafe.fr), qui n'appartient pas à Microsoft.

2.c. Le phishing par pièce jointe

Ce type d'attaque, plus sophistiqué donc moins fréquent, permet au pirate informatique de prendre contrôle du poste du travail d'un collaborateur, point d'entrée sur le système informatique de l'entreprise.

Pour cela, il doit donc vous faire télécharger un PowerPoint, un Excel ou un Word et vous faire activer les macros. Pour ce faire, il existe deux stratégies principales :

- Vous envoyer directement un document alléchant qui va attirer votre attention par email (un rendu de votre équipe ou la grille des salaires de l'entreprise par exemple) ;

- Vous envoyer un document malicieux via une plateforme de transfert de fichier (DropBox ou WeTransfer par exemple).

3. Les bons réflexes pour ne pas se faire avoir

Dès que vous recevez un email vous demandant de télécharger une pièce jointe, effectuer un virement ou insérer un mot de passe : soyez vigilant.

L’adresse email de l’expéditeur peut sembler familière, elle peut avoir été usurpée. Lorsque c’est le cas, vous y découvrirez des fautes d’orthographe ou autres anomalies. Soyez particulièrement attentif au nom de domaine (ce qui vient après le "@") : s’il ne colle pas lettre pour lettre avec celui du vrai émetteur, il s’agit d’une tentative de phishing.

La problématique est similaire : si l'attaquant vous redirige vers un faux site dont il a le contrôle, c'est que ce site n'est pas le vrai, et n'a donc pas la même adresse (URL) lorsque vous regardez dans la barre de votre navigateur.

Demandez une confirmation auprès de l'expéditeur par un autre moyen : par SMS, en contactant le service client ou en vous rendant directement sur le site Internet via votre navigateur. Cela peut sembler pénible, mais beaucoup d'attaques arrivent par négligence et manque de communication.

4. En tant que responsable informatique, comment limiter ce risque ?

Quelques réflexes simples permettent de limiter drastiquement le risque de phishing et les conséquences d'un phishing réussi.

- Sensibilisation des équipes : 73% des cyberattaques ont pour origine le phishing d’un collaborateur (CESIN). Les sensibiliser est donc clé pour maintenir un bon niveau de sécurité cyber. Pour cela, mettez en place l'outil de simulation de phishing de Stoïk ;

- Mise en place l'authentification à deux facteurs (2FA) : la plupart des attaques de phishing visent à dérober les identifiants d'un utilisateur. Mais s’il possède un deuxième facteur d'authentification, lui voler ses identifiants ne sera pas suffisant pour usurper son identité ;

- Mise en place d’un gestionnaire de mots de passe : les gestionnaires de mots de passe vérifient les noms de domaine des sites qui demandent des identifiants. S’ils sont usurpés, aucun mot de passe ne sera pré-rempli et l'utilisateur sera immédiatement alerté qu'un événement anormal est en train de se produire.

Si l'utilisateur a donné des identifiants :

- Modifiez le mot de passe de la boîte mail ou du service compromis, ainsi que ceux de tous les autres services où ce même mot de passe (ou une variante légère) est utilisé ;

- Mettez en place un deuxième facteur d'authentification pour la boite mail ou le service compromis ;

- Prévenez Stoïk pour que nous vérifions que l'attaquant ne s'est pas laissé d'autres moyens pour revenir.

Si l'utilisateur a téléchargé une pièce jointe malveillante :

- Éteignez l'appareil afin de limiter la propagation du virus ;

- Prévenez Stoïk pour que nous purgions l'appareil du virus et contrôlions qu'il n'y a pas eu de propagation.