Was ist die RDP-Dienstanzeige über das Internet und wie kann man sie beheben?

Wie lässt sich die Exposition des RDP-Dienstes über das Internet lösen?

Schutz des RDP-Dienstes

Das RDP-Protokoll (Remote Desktop Protocol) ist ein proprietäres Protokoll von Microsoft, das es ermöglicht, sich aus der Ferne mit einem anderen Computer zu verbinden – in der Regel über den TCP-Port 3389 – zu Administrationszwecken.

Da es einen kritischen Einstiegspunkt für ein Unternehmen darstellt, wird es sehr häufig von Angreifern genutzt, um in das Informationssystem (IS) einzudringen und dort seitliche Bewegungen auszuführen. Es genügt beispielsweise, dass ein exponierter RDP-Dienst von einer bekannten Schwachstelle (wie BlueKeep) betroffen ist oder dass Zugangsdaten nicht ausreichend robust sind, um eine vom Angreifer ausnutzbare Lücke zu schaffen.

Daher sollte dieser Dienst ausschließlich aus dem internen Netzwerk des IS erreichbar sein und niemals direkt aus dem Internet zugänglich gemacht werden.

Lösungen

Die meisten beobachteten RDP-Dienste werden aus zwei Gründen genutzt:

-

Remote-Administration

-

Zugriff auf Dokumente

Hinsichtlich der Remote-Administration können folgende Optionen (in absteigender Präferenz) in Betracht gezogen werden:

- Mise en place d'une passerelle RDP, nommée RDG (Remote Desktop Gateway) ;

- Déploiement d'un VPN (Virtual Private Network) ;

- Durcissement du service RDP.

Einrichtung eines RDP-Gateways

Beschreibung

Das Remotedesktop-Gateway, auch RDG (Remote Desktop Gateway) genannt, dient dazu, eine sichere Verbindung zu Windows-Servern innerhalb eines internen Netzwerks bereitzustellen. Es fungiert als Vermittler zwischen einem Client und einem Server, um die direkte Exposition eines beliebigen RDP-Dienstes zu verhindern: Nur das Gateway selbst wird für die Clients sichtbar gemacht.

Dieses verwendet einen HTTP-SSL/TLS-Tunnel und exponiert somit ausschließlich den Port 443.

Das Gateway sollte innerhalb einer bestehenden DMZ platziert werden.

Einrichtung

Installation des Gateways:

Um mit der Installation des Gateways zu beginnen, muss eine Verbindung zu dem Windows-Server hergestellt werden, auf dem es bereitgestellt werden soll. Nach der Anmeldung kann die Verwaltungsanwendung des Servers, der „Server Manager“, geöffnet werden.

Hinzufügen der Gateway-Rolle:

Nach dem Start ist es notwendig, über den Reiter „Manage“ in der Anwendung Server Manager die Funktion „Add Roles and Features“ aufzurufen.

.webp?width=670&height=394&name=spaces_wzUTKOoCOAuhqMwyJZbG_uploads_8qqXZUhl7bwLIgbo8xyc_image%20(1).webp)

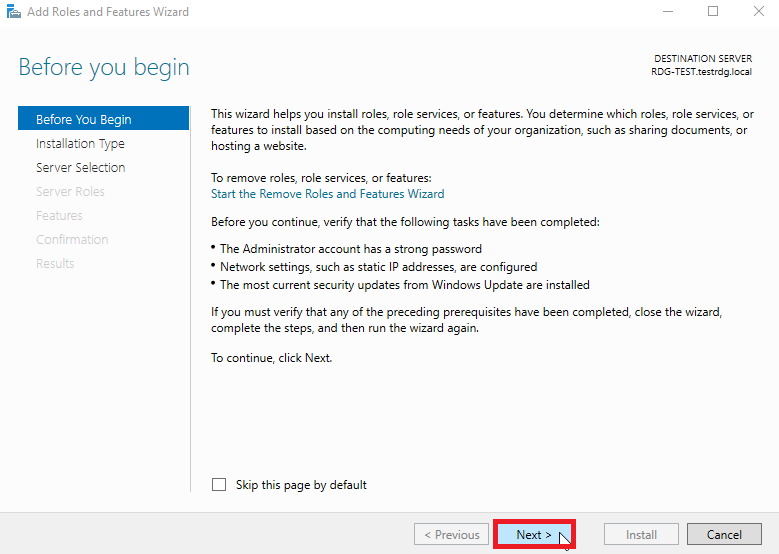

Anschließend können Sie die Installation mit der Schaltfläche „Weiter“ fortsetzen:

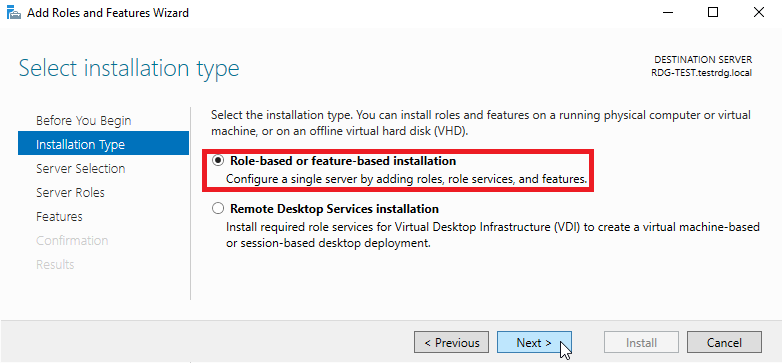

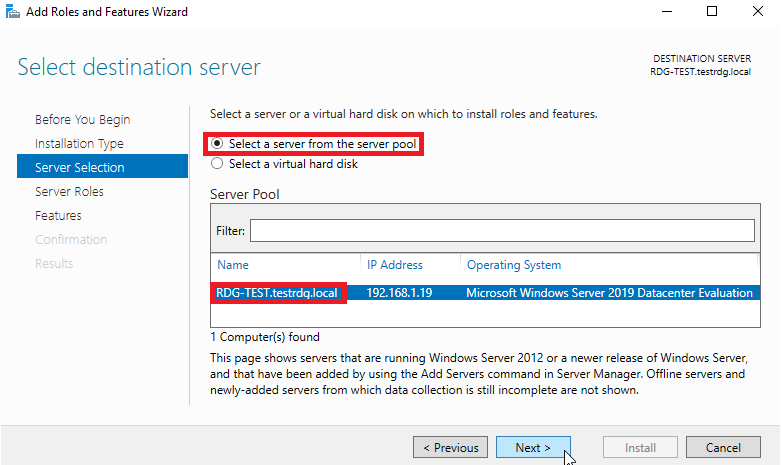

In diesem Schritt können Sie den Server auswählen, auf dem das Gateway installiert werden soll. Sobald Sie diesen ausgewählt haben, klicken Sie auf die Schaltfläche „Weiter“, um fortzufahren:

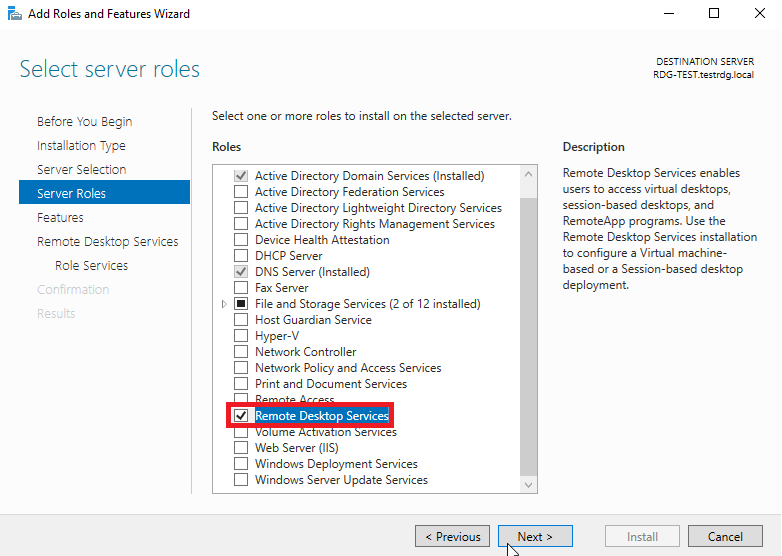

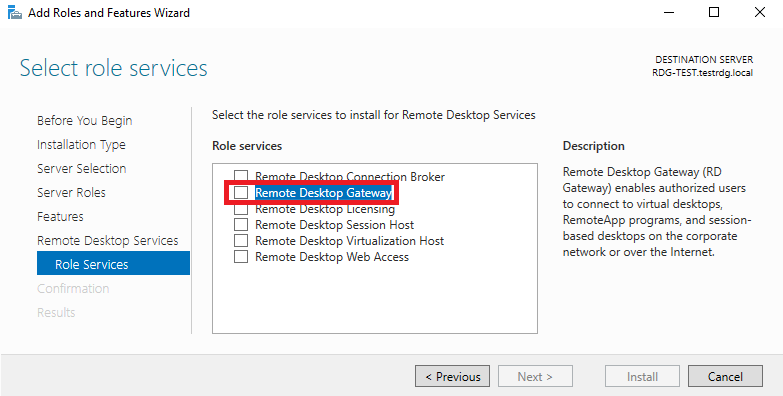

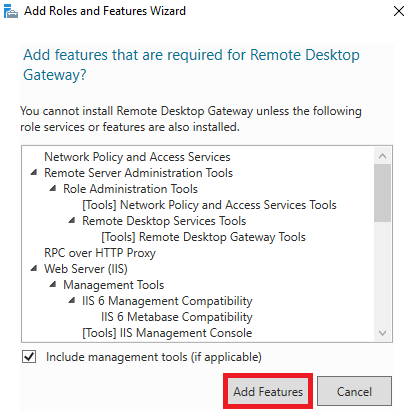

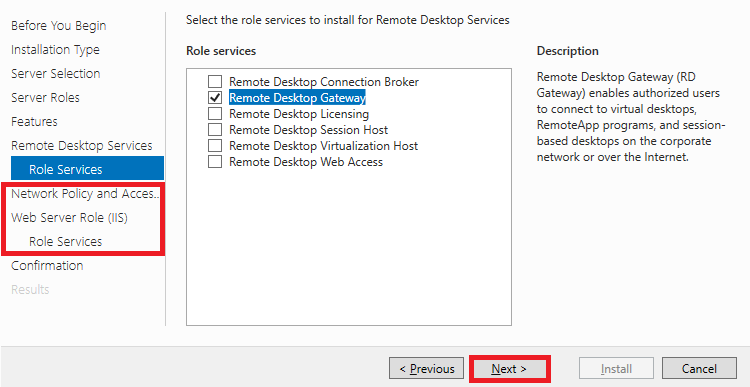

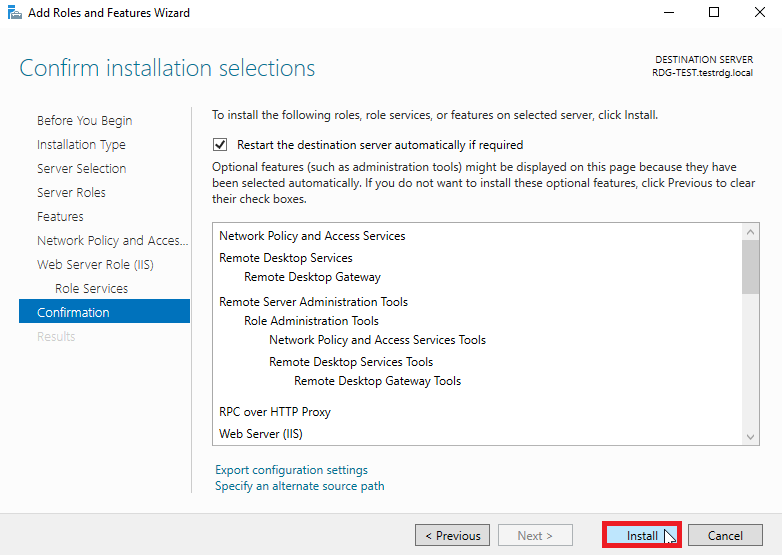

Auf dieser Registerkarte können Sie die Rollen auswählen, die auf dem Server hinzugefügt werden sollen. Wählen Sie „Remote Desktop Services“ aus, bevor Sie auf „Next“ klicken, um fortzufahren:

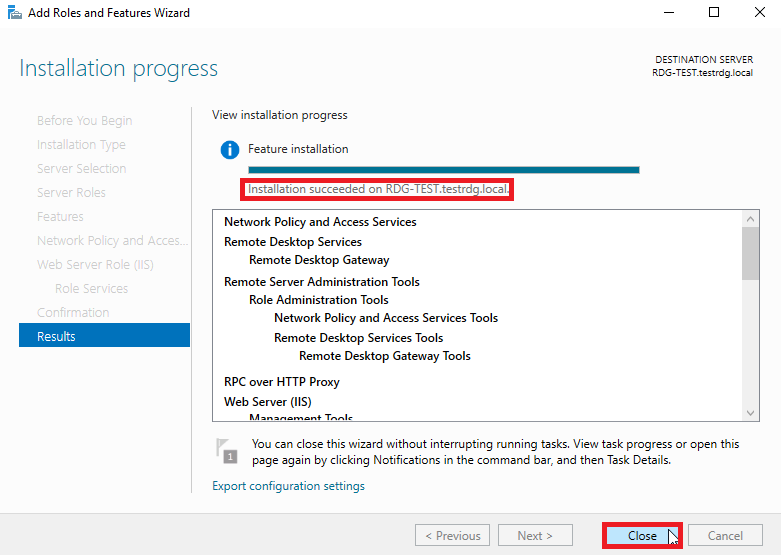

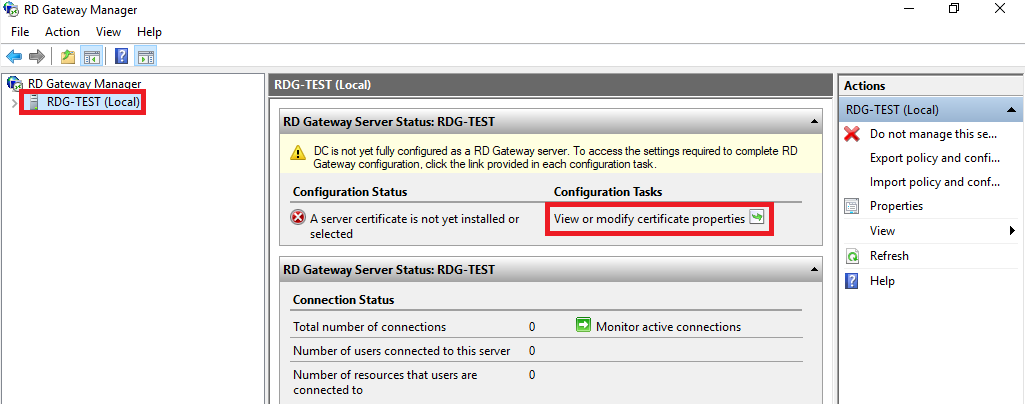

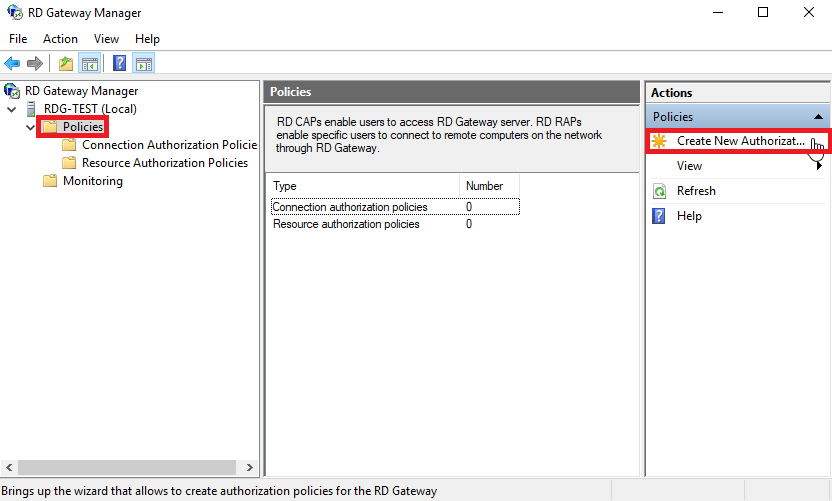

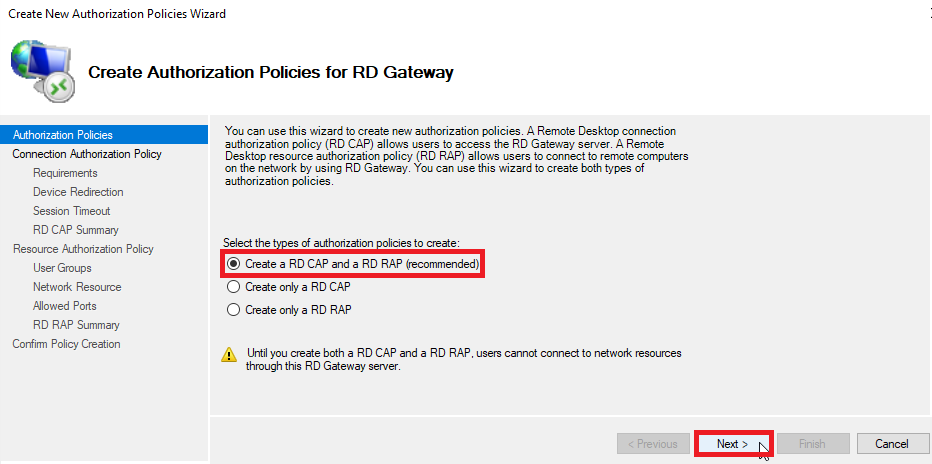

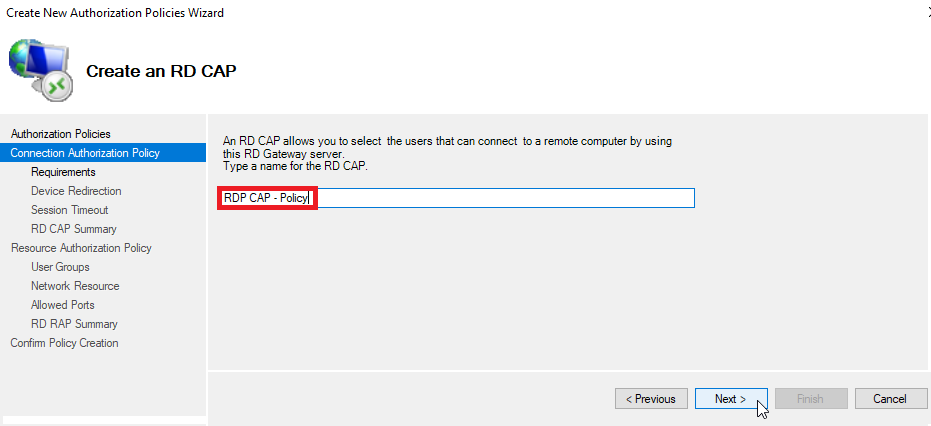

Nach Abschluss der Installation muss das Remote-Desktop-Gateway konfiguriert werden, indem das Verwaltungstool über die Anwendung „Server Manager” und die Registerkarte „Tools” gestartet wird, wie in der folgenden Abbildung dargestellt:

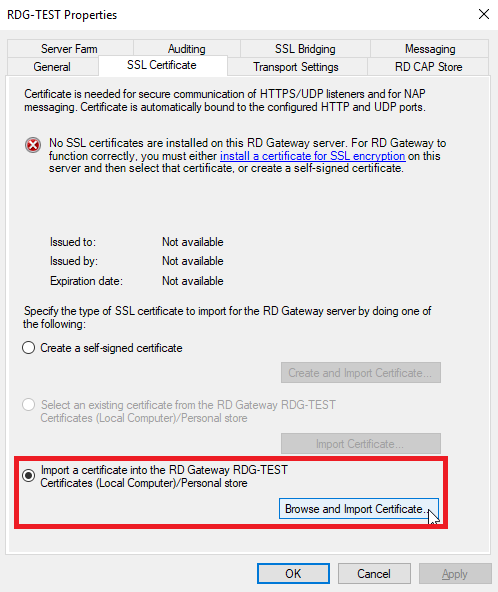

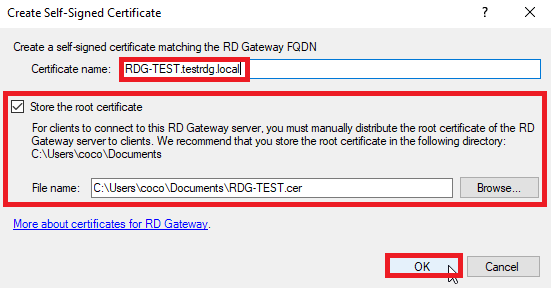

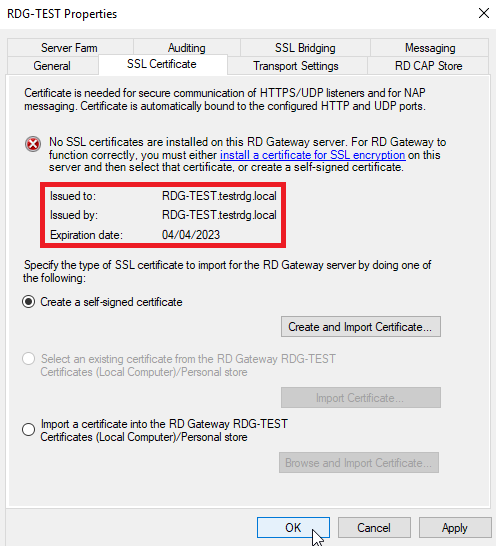

Die beste Wahl ist die zweite Möglichkeit. Um dies zu tun, wählen Sie einfach die Option „Import a certificate into the RD Gateway <nameServer> Certificates (Local Computer)/Personal store” und importieren Sie es dann über die Schaltfläche "Browse and Import Certificate" :

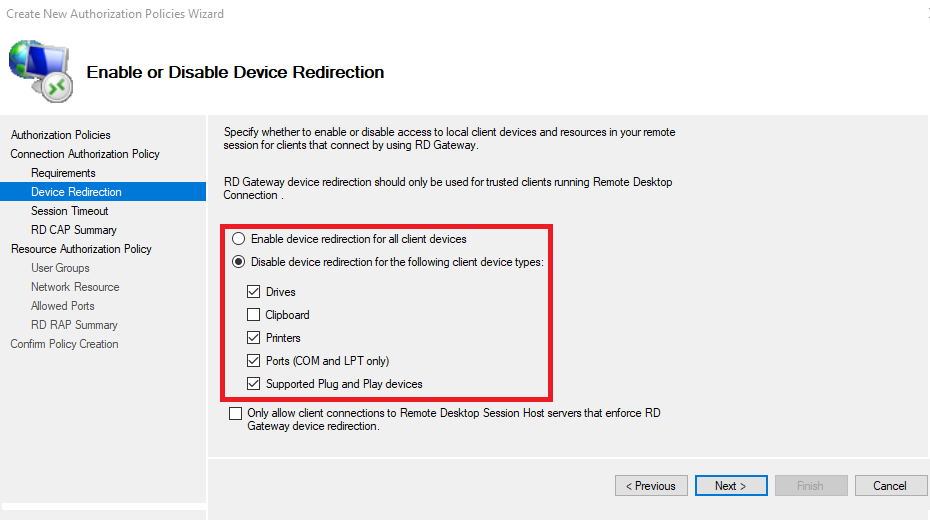

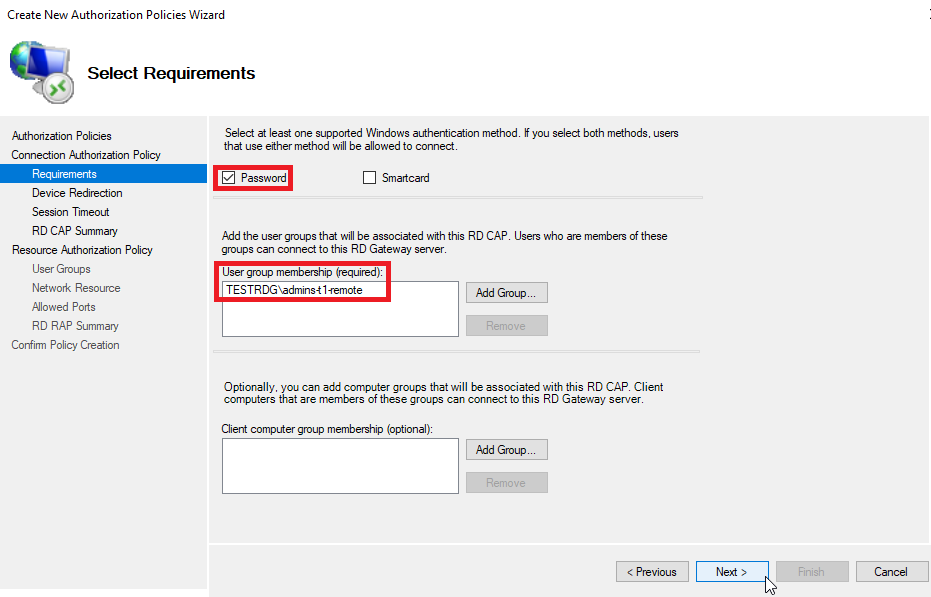

- In diesem Schritt können Sie die Umleitungseigenschaften der CAP-Regel festlegen. Je nach den Anforderungen des Unternehmens (und aus Gründen der Einfachheit) können bestimmte Umleitungen wichtig und notwendig sein, wie beispielsweise das Kopieren und Einfügen („Clipboard“):

Falls bestimmte Umleitungen nicht erforderlich sind, wird empfohlen, die Option „Disable device redirection for the following client device types” (Geräteumleitung für die folgenden Client-Gerätetypen deaktivieren) auszuwählen und diese dann auszuwählen, um die Konfiguration des Gateways zu verschärfen.

Falls alle Umleitungen erforderlich sind, wählen Sie die Option „Enable device redirection for all client devices” (Geräteumleitung für alle Client-Geräte aktivieren) und dann „Next” (Weiter).