Comment résoudre l'exposition du service RDP depuis Internet ?

Protection du service RDP

Le protocole RDP (Remote Desktop Protocol) est un protocole propriétaire de Microsoft permettant de se connecter à un autre ordinateur à distance, généralement via le port TCP 3389 à des fins d'administration.

Représentant un point d'entrée vital pour une entreprise, il est très souvent utilisé par les attaquants afin de s'introduire au sein de son SI et d'y réaliser des mouvements latéraux. En effet, il suffit par exemple qu'un service RDP exposé soit affecté par une vulnérabilité publique (comme Bluekeep) ou encore que des identifiants ne soient pas suffisamment robustes pour créer une faille exploitable par un attaquant.

Par conséquent, ce service ne devrait être exposé que depuis le réseau interne du SI, et jamais accessible depuis Internet.

Solutions

La plupart des services RDP observés sont utilisés pour deux raisons :

- Administration à distance ;

- Accès à des documents.

Concernant l'administration à distance, il est possible de considérer les options suivantes (par préférence décroissante) :

- Mise en place d'une passerelle RDP, nommée RDG (Remote Desktop Gateway) ;

- Déploiement d'un VPN (Virtual Private Network) ;

- Durcissement du service RDP.

Si la deuxième raison se présente, à savoir à des fins d'accès de documents internes, l'adoption de Microsoft O365 et de son espace de stockage SharePoint est à privilégier.

Mise en place d'une passerelle RDP

Description

La passerelle Bureau à distance, appelée aussi RDG (Remote Desktop Gateway) est destinée à fournir un moyen de connexion sécurisé à des serveurs Windows d'un réseau interne. En effet, celle-ci joue le rôle d'intermédiaire entre un client et un serveur afin de protéger l'exposition d'un quelconque service RDP : seule la passerelle est exposée aux clients. Celle-ci utilise un tunnel HTTP SSL/TLS et expose donc uniquement le port 443.

Cette passerelle devrait être située au sein d'une DMZ existante.

Mise en place

Afin de débuter l'installation de la passerelle, il est nécessaire de se connecter sur le serveur Windows sur lequel elle sera déployée. Une fois connecté, il est possible d'ouvrir l'application de gestion du serveur nommée "Server Manager".

Ajout du rôle de passerelle :

Une fois lancée, il est nécessaire d'accéder à la fonctionnalité "Add Roles and Features" depuis l'onglet "Manage" de l'application Server Manager : .webp?width=688&height=406&name=spaces_wzUTKOoCOAuhqMwyJZbG_uploads_8qqXZUhl7bwLIgbo8xyc_image%20(1).webp)

.webp?width=688&height=406&name=spaces_wzUTKOoCOAuhqMwyJZbG_uploads_8qqXZUhl7bwLIgbo8xyc_image%20(1).webp)

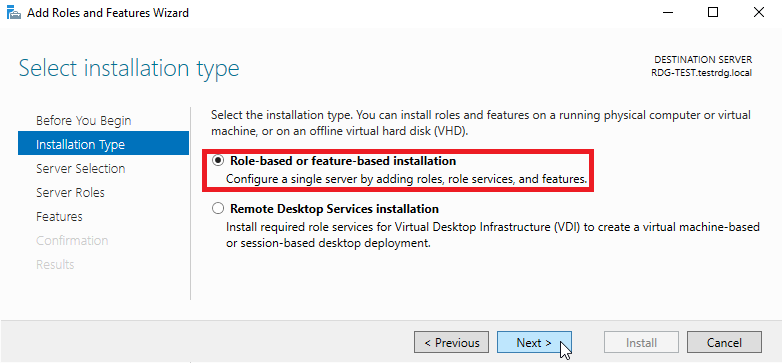

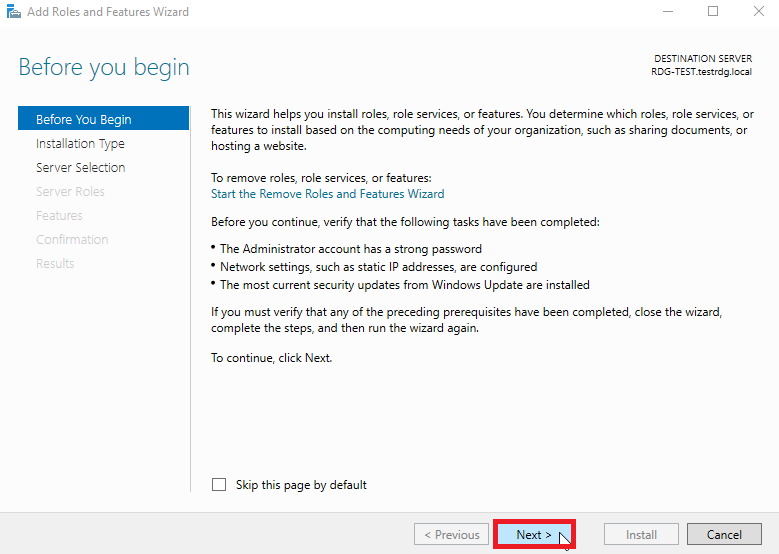

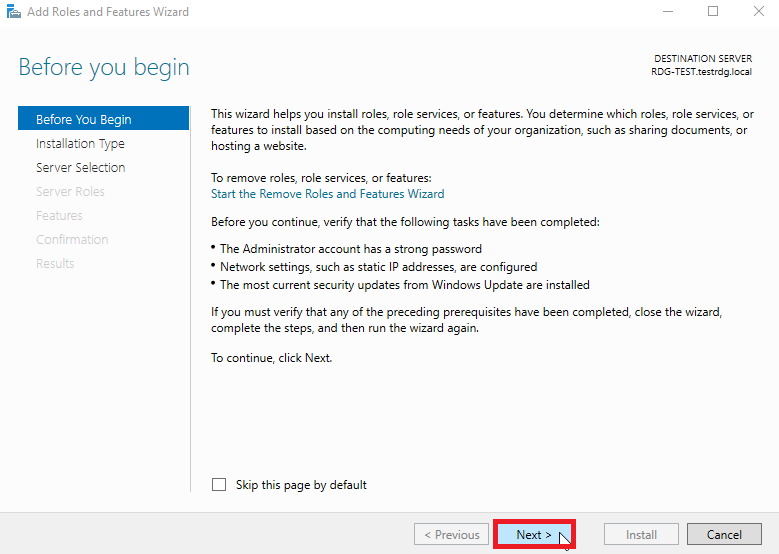

Ensuite, il est possible d'avancer dans l'installation via le bouton "Next" :

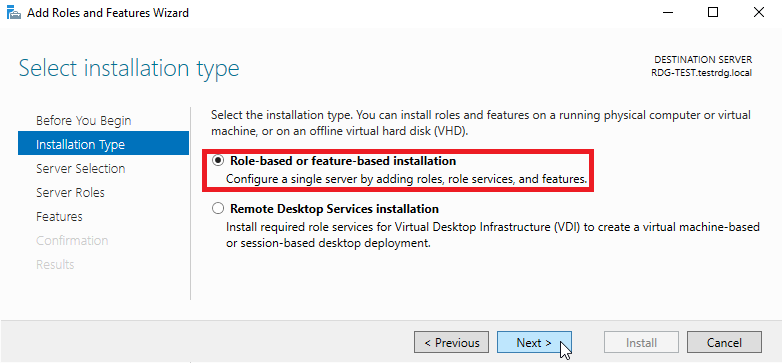

Le type d'installation "Role-based or feature-based installation" doit être sélectionné avant d'accéder à la prochaine section via le bouton "Next" :

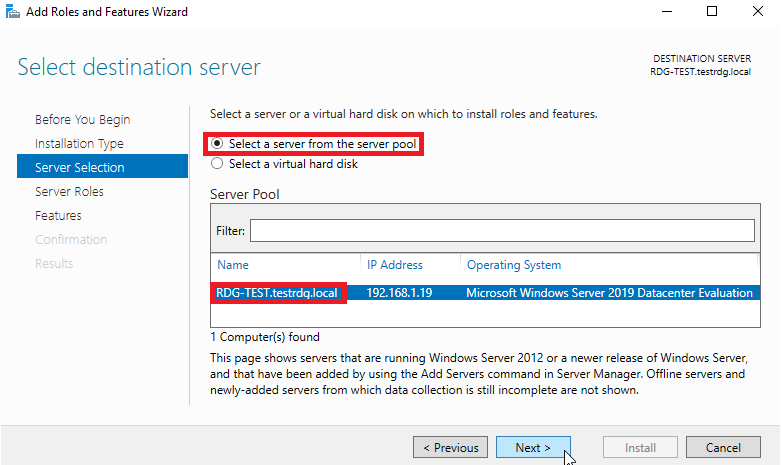

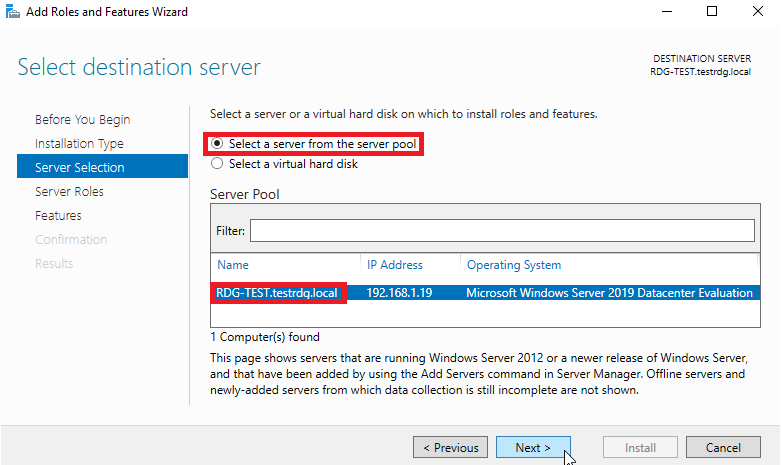

Cette étape permet de sélectionner le serveur sur lequel la passerelle sera installée. Une fois celui-ci identifié, cliquez sur le bouton "Next" pour aller plus loin :

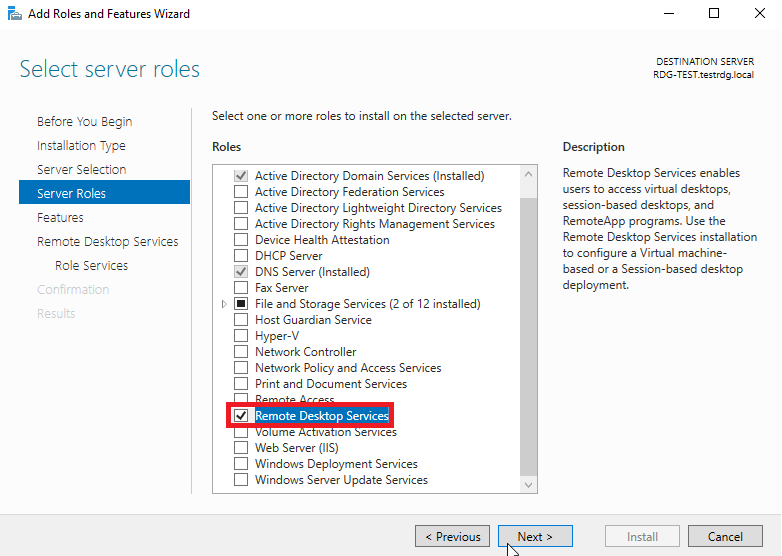

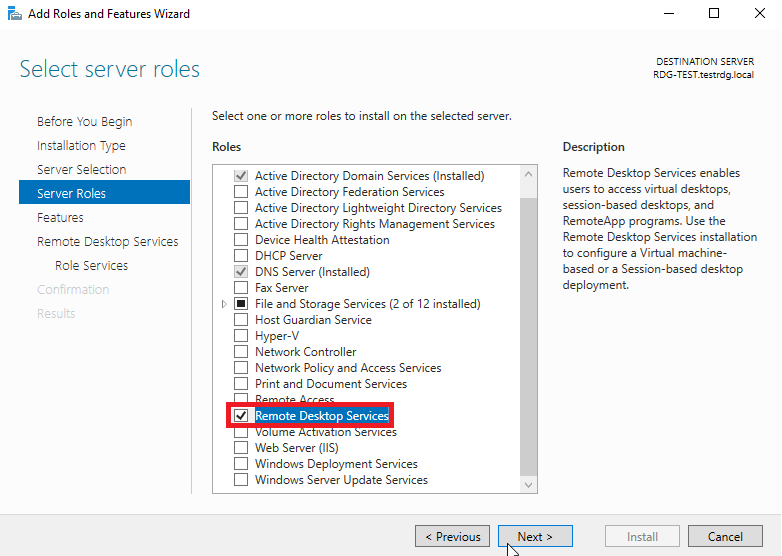

Cet onglet permet de sélectionner les rôles à ajouter sur le serveur, il est nécessaire de sélectionner "Remote Desktop Services", avant de cliquer sur "Next" pour aller plus loin :

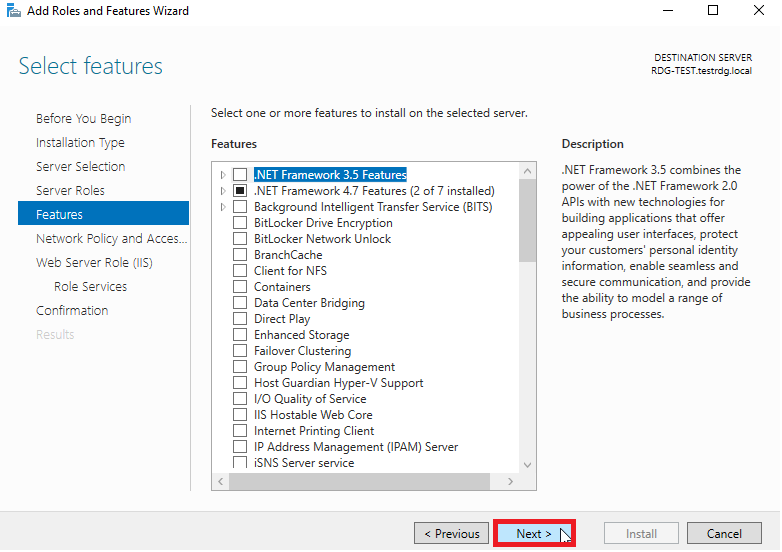

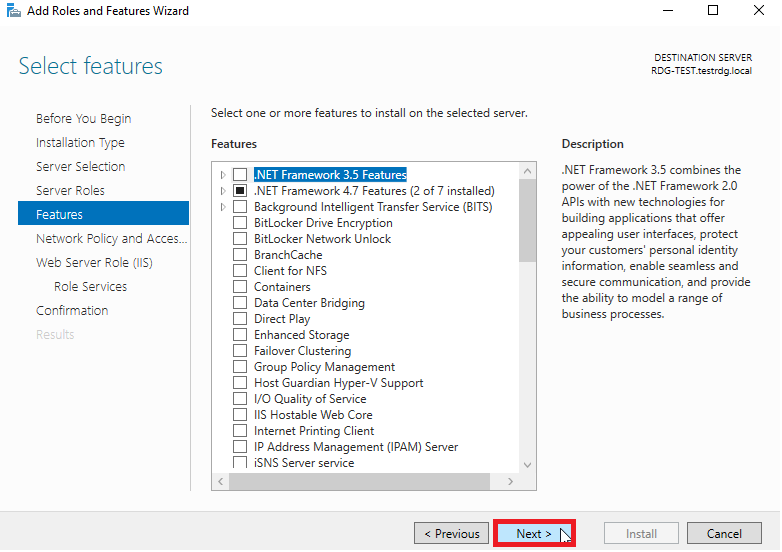

Certaines fonctionnalités peuvent être implémentées sur le serveur à partir de cet onglet, il est possible de laisser les fonctionnalités sélectionnées par défaut et d'aller plus loin :

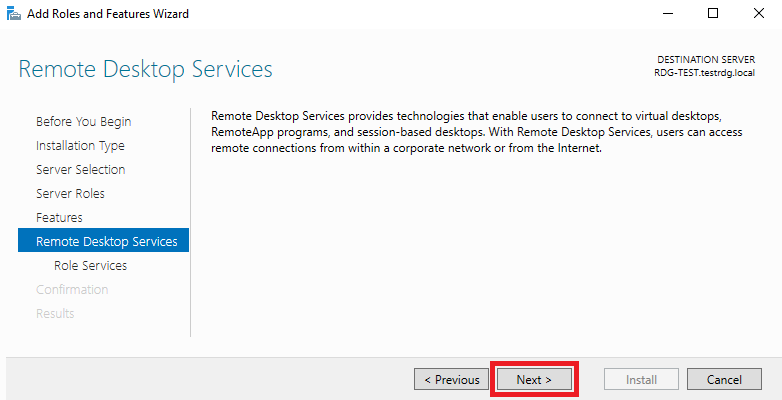

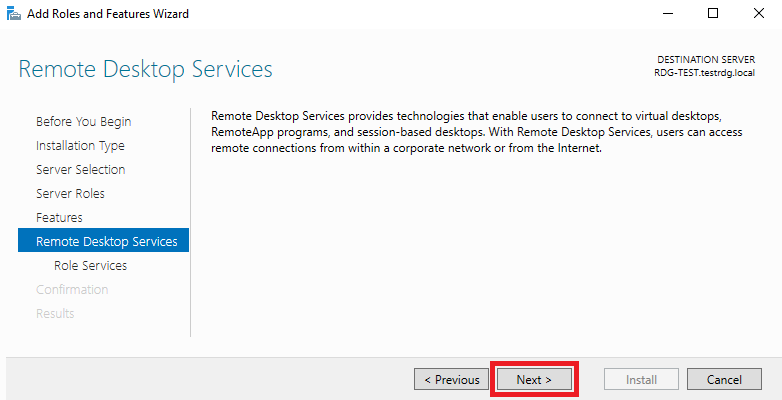

Il s'agit d'un onglet informatif concernant les services de bureau à distance, il peut être passé :

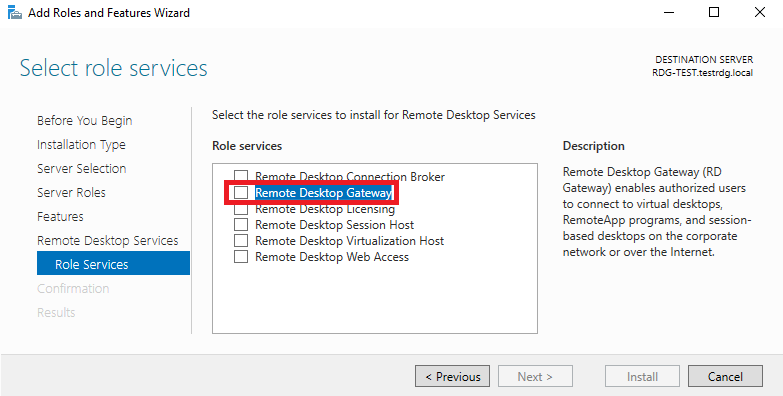

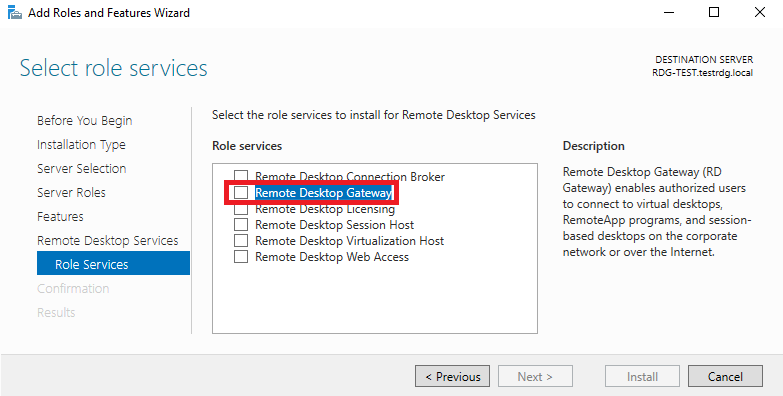

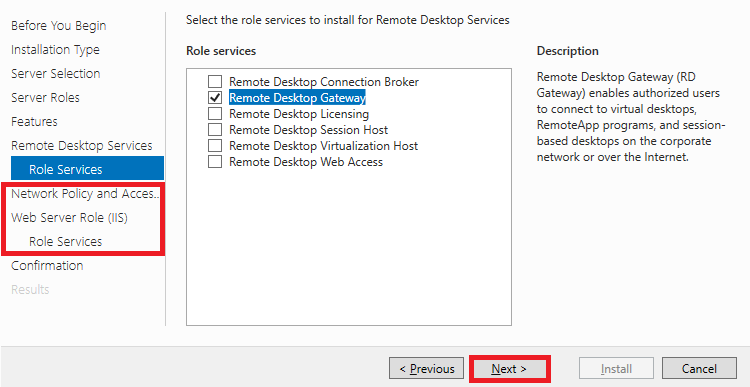

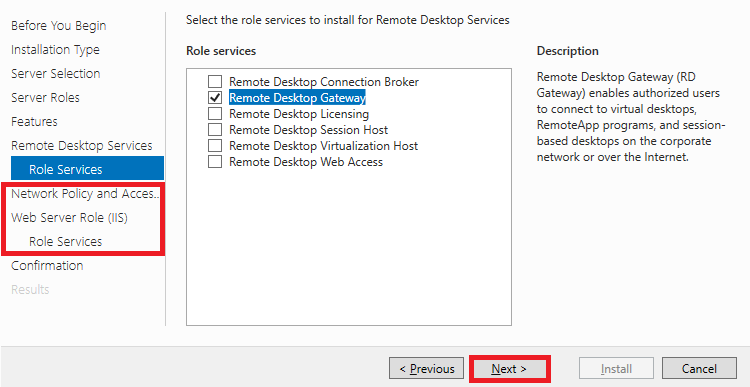

Depuis cet onglet, le service de passerelle de bureau à distance, à savoir "Remote Desktop Gateway" doit être sélectionnée. La fenêtre suivante est renvoyée à l'utilisateur :

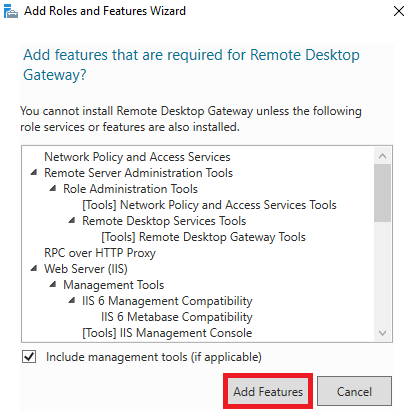

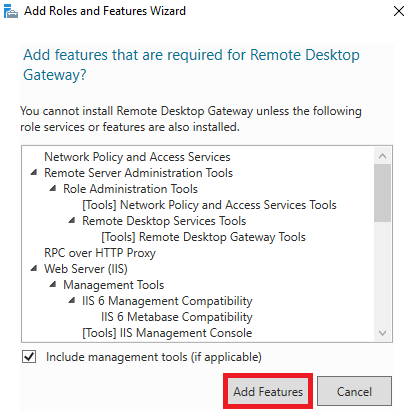

Il s'agit de l'ensemble des fonctionnalités qu'il est nécessaire d'implémenter afin de mettre en place la passerelle de bureau à distance. Il est possible de cliquer sur le bouton "Add Features" et d'aller plus loin :

Certains onglets, en lien avec les fonctionnalités sélectionnées précédemment, se sont automatiquement ajoutés, cliquez sur "Next" afin d'y accéder :

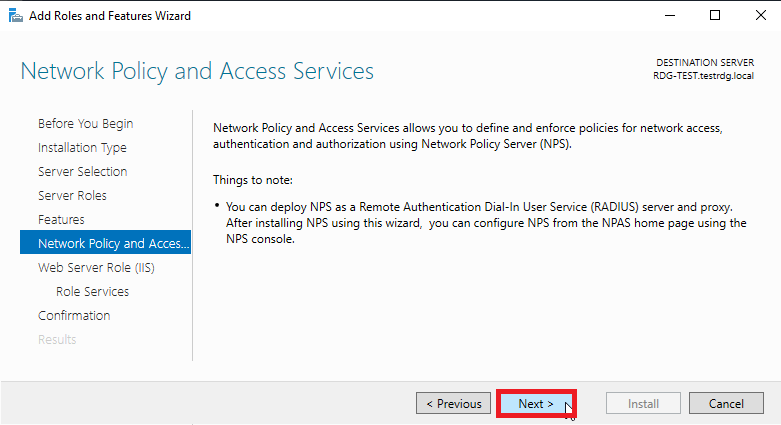

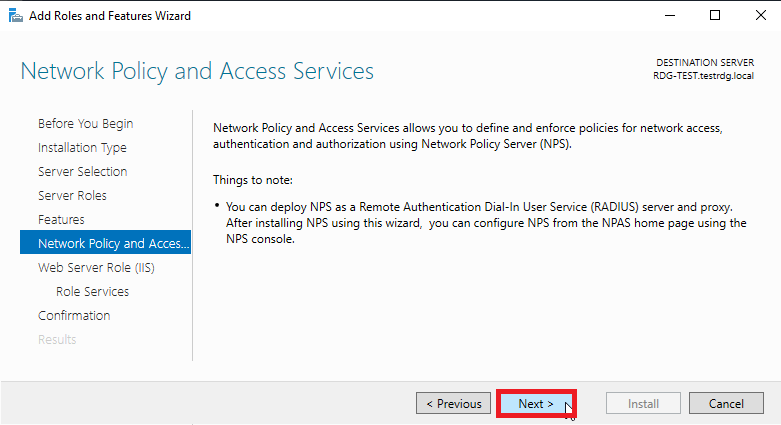

Ce nouvel onglet rassemble des informations sur la fonctionnalité de politique réseau et service d'accès, cliquez sur "Next" afin d'accéder à la section suivante :

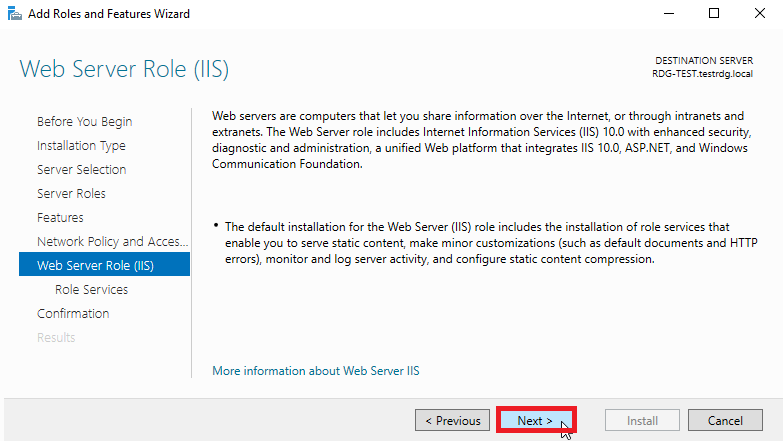

Ce nouvel onglet rassemble des informations sur la fonctionnalité de serveur Web, cliquez sur "Next" afin d'accéder à la section suivante :

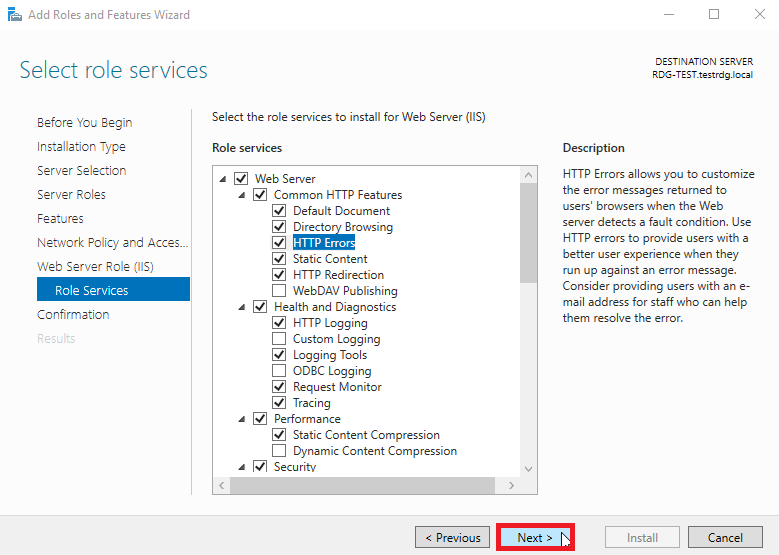

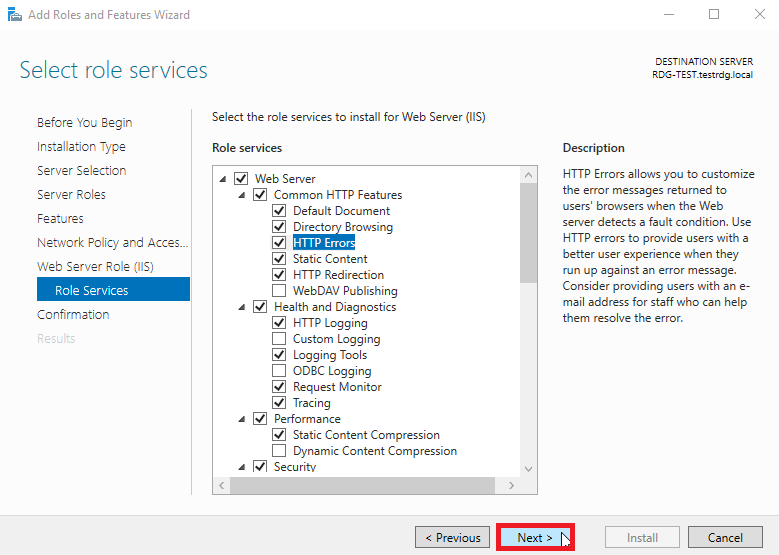

Une liste représentant l'ensemble des services liés au serveur Web (IIS) sont listés, il est nécessaire de conserver cette configuration par défaut avant d'aller plus loin :

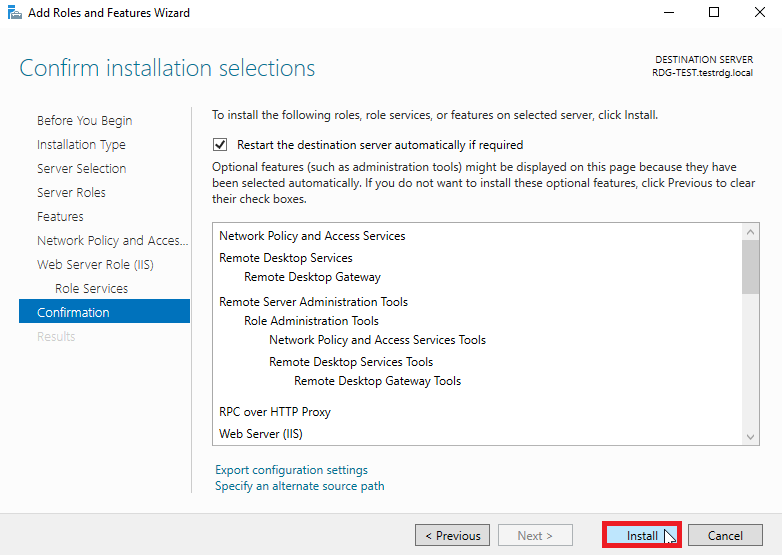

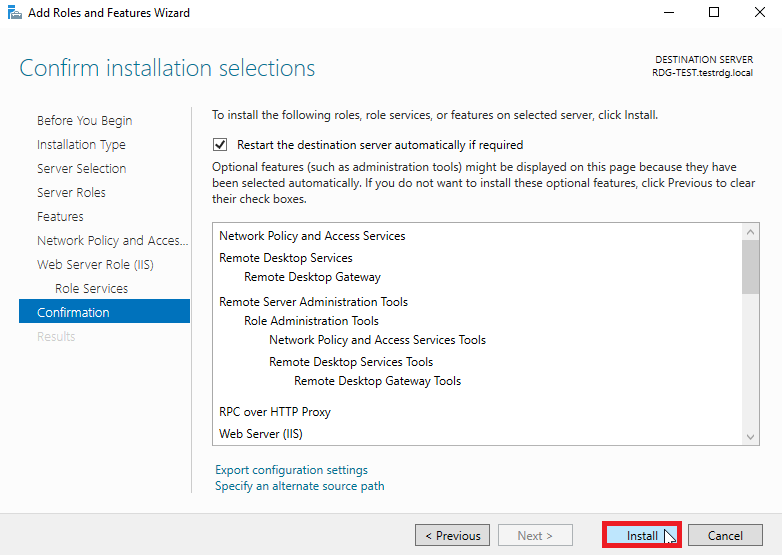

Une fenêtre récapitulant l'ensemble des services et outils qui seront installés est renvoyée à l'utilisateur, cliquez sur le bouton "Install" afin de confirmer l'installation (il est possible d'autoriser le redémarrage automatique du serveur en cochant la case "Restart the destination server automatically") :

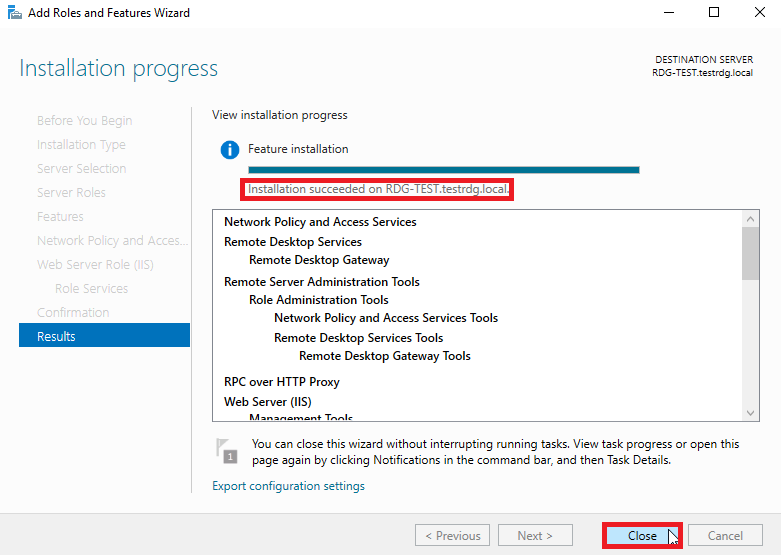

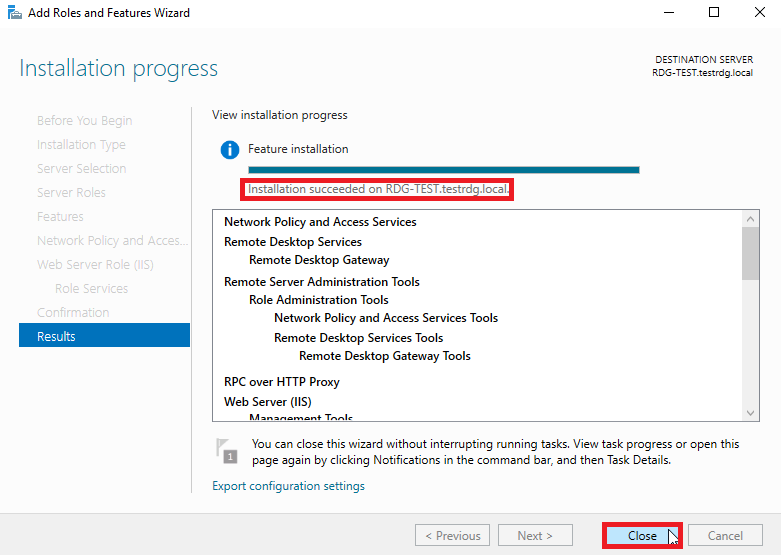

L'installation est finalisée :

Configuration de la passerelle :

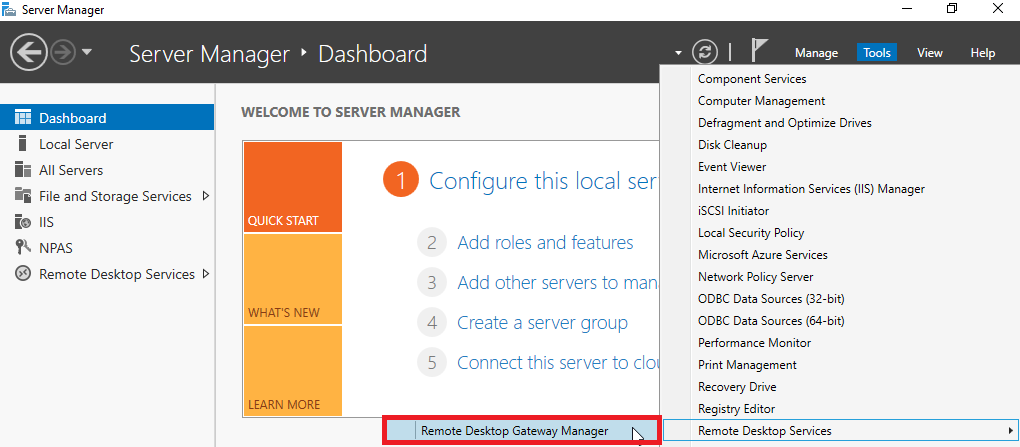

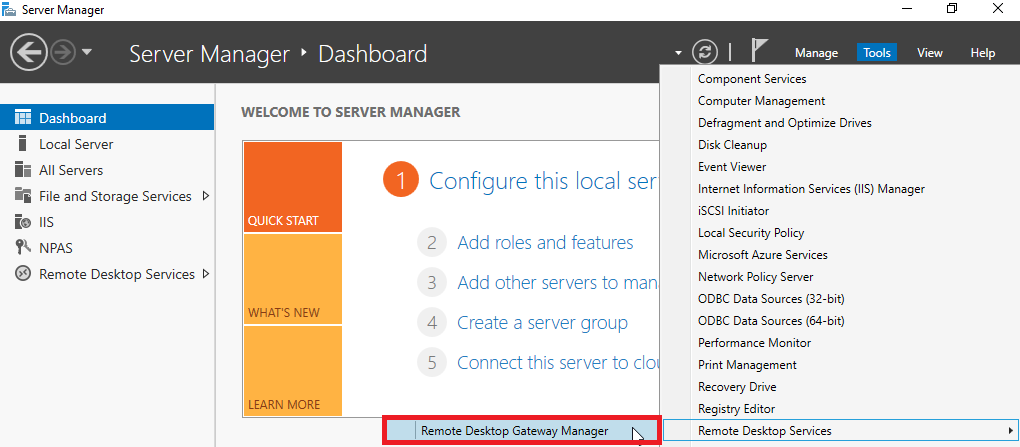

Une fois l'installation terminée, il est ensuite nécessaire de configurer la passerelle de bureau à distance en lançant son outil de gestion depuis l'application "Server Manager" et l'onglet "Tools", comme le montre la figure suivante :

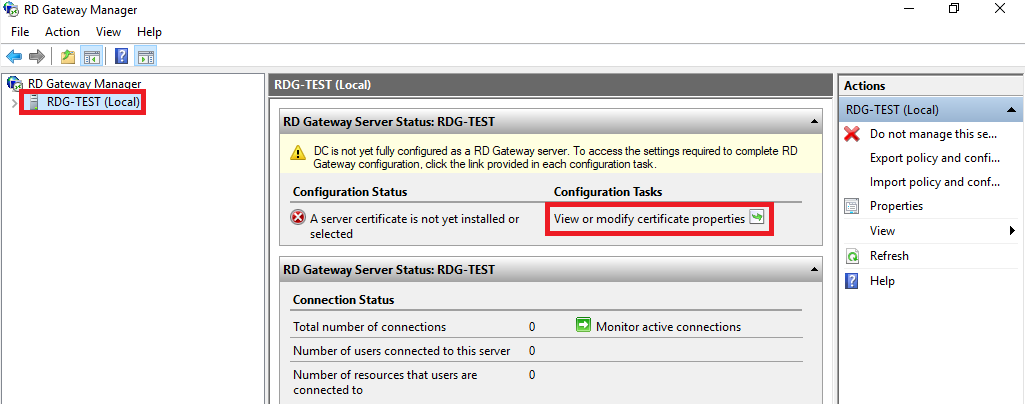

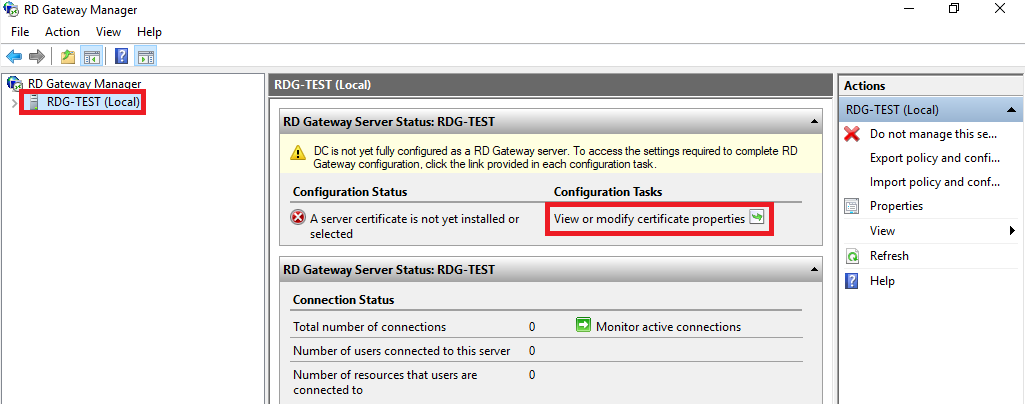

Une fois l'outil lancé, la fenêtre ci-dessous est renvoyée à l'utilisateur, après avoir sélectionné le nom du serveur sur l'interface gauche. Il est nécessaire de configurer la passerelle de bureau à distance nouvellement installée. Pour cela, il est possible de commencer par l'import d'un certificat en cliquant sur la fonctionnalité "View or modify certificate properties" :

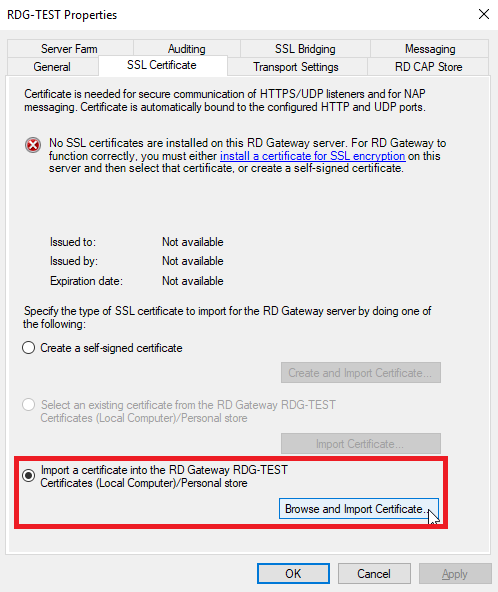

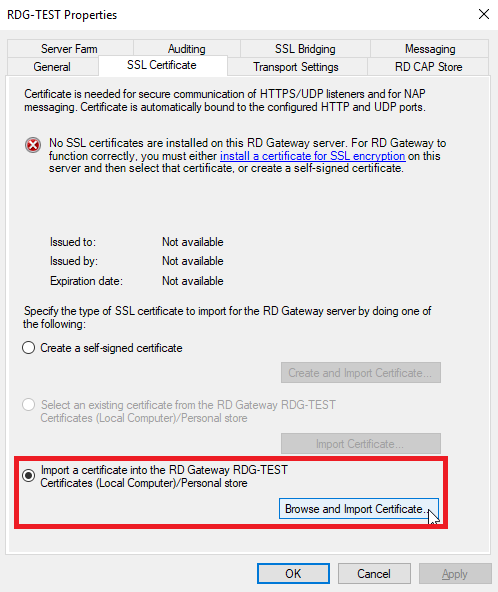

Aucun certificat n'est installé sur la passerelle, deux possibilités existent : créer un certificat auto-signé ou importer un certificat correspondant au serveur délivré par une autorité de certification reconnue.

Le meilleur choix est le second. Afin de le mettre en place, il suffit de sélectionner l'option "Import a certificate into the RD Gateway <nameServer> Certificates (Local Computer)/Personal store", puis de l'importer via le bouton "Browse and Import Certificate" :

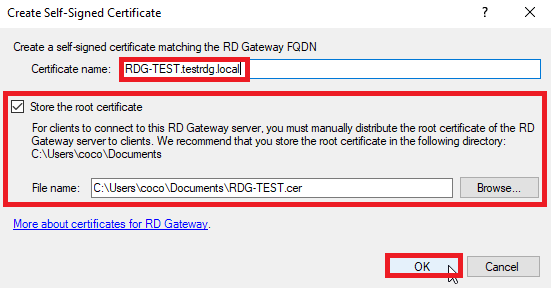

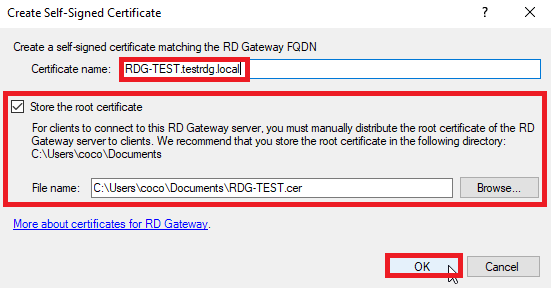

Si un certificat auto-signé va être créé puis utilisé, il suffit de sélectionner l'option "Create a self-signed certificate" puis cliquer sur le bouton "Create and Import Certificate", la fenêtre suivante est renvoyée :

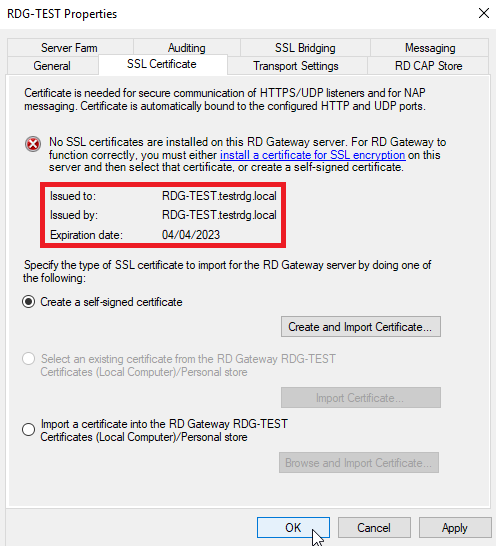

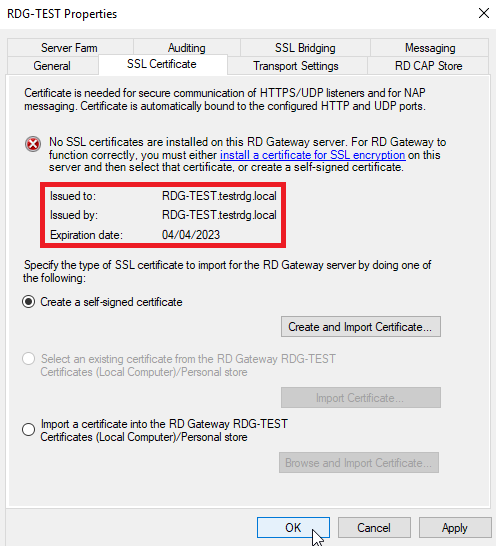

Le nom complet du serveur doit être inscrit dans le premier champ "Certificate name" puis il est nécessaire de récupérer ce certificat sur le serveur, il devra être importé dans l'ensemble des futures machines utilisant cette passerelle. Une fois cette étape terminée, la fenêtre ci-dessous est renvoyée. Les informations du certificat importé sont mises à jour, indiquant la réussite de l'importation, cliquez sur "OK" pour compléter la configuration de la passerelle :

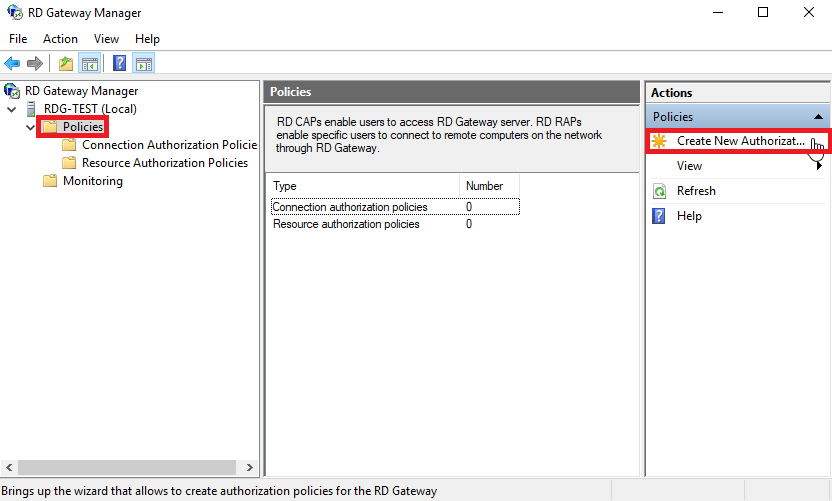

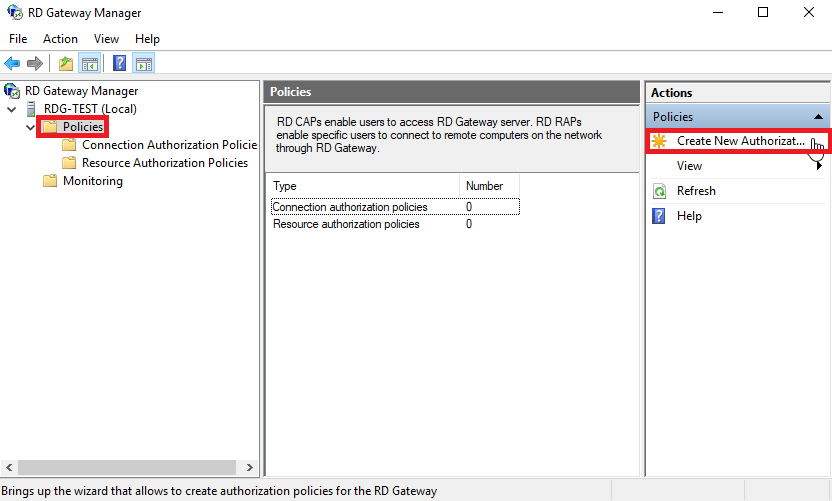

Des règles d'accès doivent être ajoutées afin que cette passerelle puisse être utilisée correctement. Pour cela, il est possible de cliquer sur le menu déroulant du serveur sur l'interface gauche de l'application "RD Gateway Manager", puis de cliquer sur "Policies" et enfin sur "Create New Authoirization Policies", comme l'illustre la figure ci-dessous :

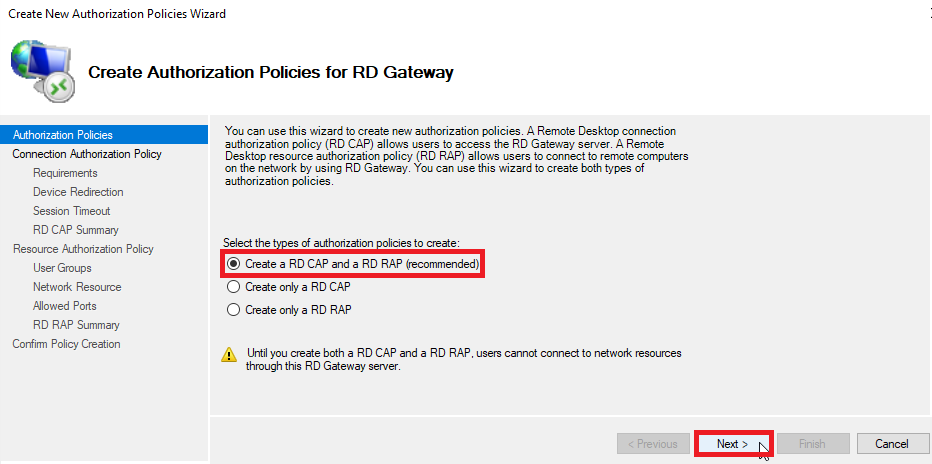

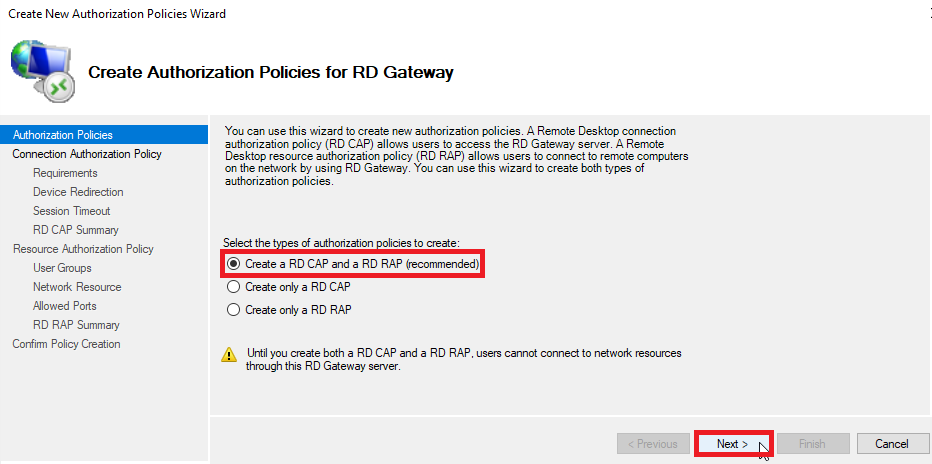

La fenêtre suivante est renvoyée à l'utilisateur. Deux règles d'accès doivent être créée : une règle d'accès à la passerelle (appelée RD CAP) et une règle d'accès aux ressources internes depuis la passerelle (appelée RD RAP). Pour cela, il est nécessaire de sélectionner "Create a RDP CAP and a RD RAP (recommanded)" puis de cliquer sur "Next" :

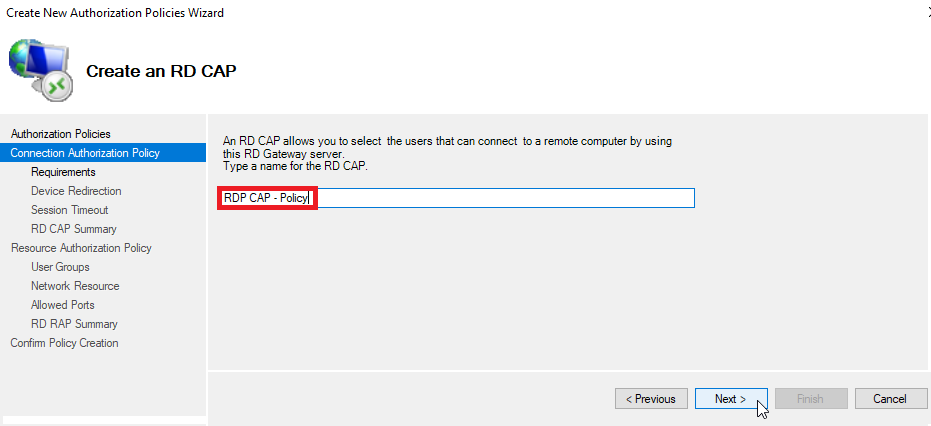

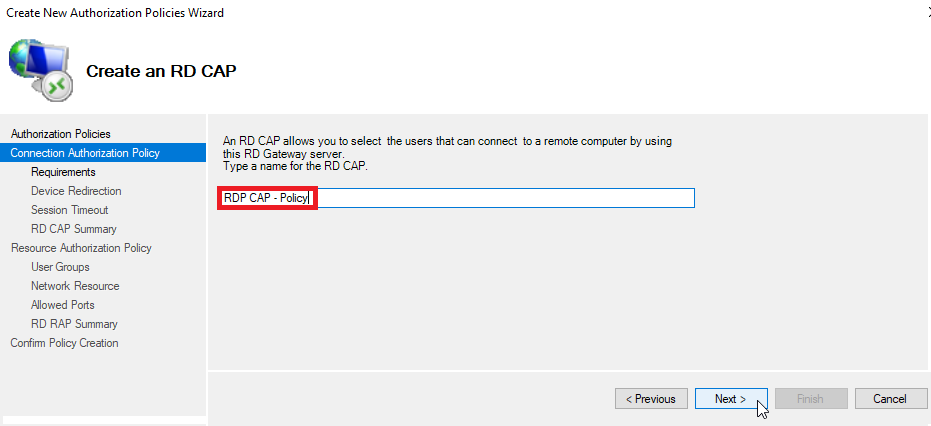

Il est nécessaire de choisir un nom adéquat de la règle CAP, avant d'aller plus loin via le bouton "Next" :

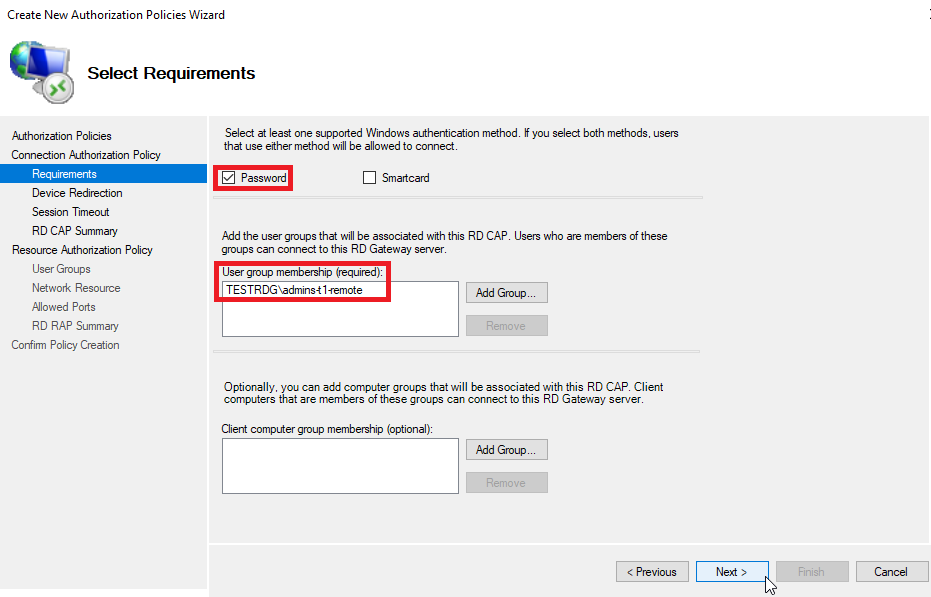

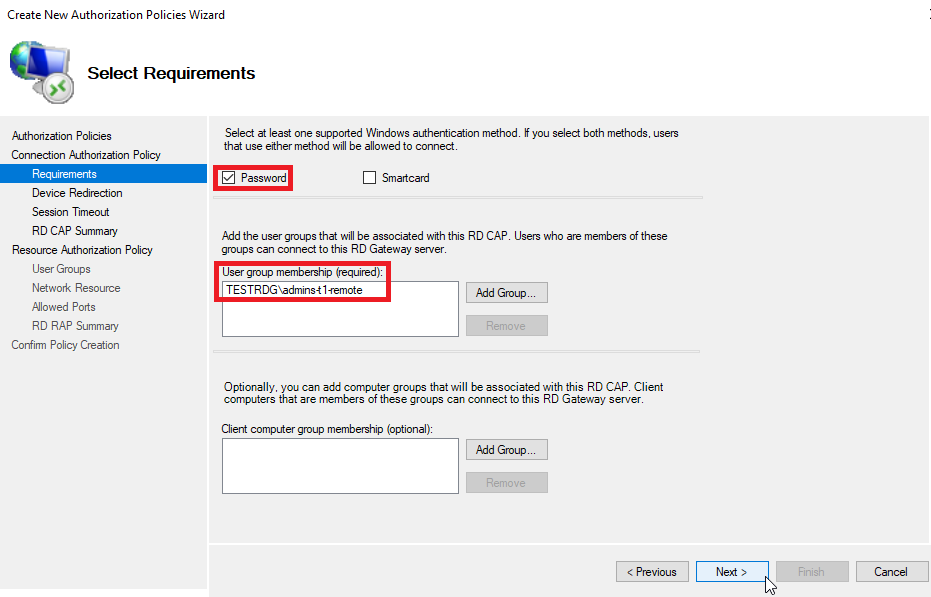

Le moyen d'authentification utilisé est le mot de passe (sélectionner la case "Password") et seul(s) le (ou les) groupe(s) contenant les utilisateurs légitimes à utiliser la passerelle doivent être sélectionnés dans l'encadré "User group membership (required)" via le bouton "Add Group...". L'idéal est de créer un groupe d'utilisateurs spécifique à cet accès au sein de l'Active Directory afin de s'assurer de leur légitimité. L'idéal est de créer un groupe d'utilisateurs spécifique à cet accès au sein de l'Active Directory afin de s'assurer de leur légitimité. Ensuite, il est possible d'aller plus loin avec le bouton "Next" :

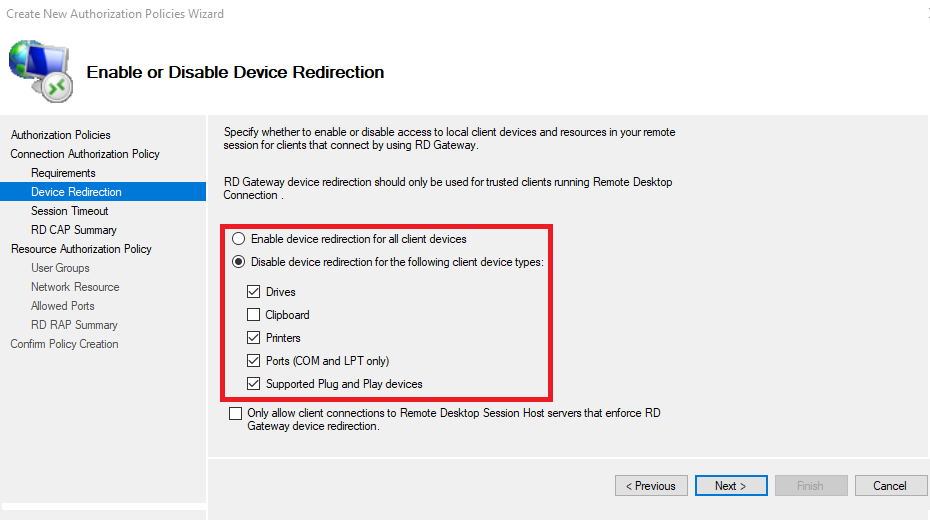

Cette étape permet de définir les propriétés de redirection de la règle CAP. Selon certains besoins de l'entreprise (et de facilité), certaines redirections peuvent être importantes et nécessaires comme le copier-coller ("Clipboard") :

- Dans le cas où certaines redirections ne seraient pas nécessaires, il est recommandé de sélectionner l'option "Disable device redirection for the following client device types" puis de les sélectionner afin de durcir la configuration de la passerelle ;

- Dans le cas où toutes les redirections sont nécessaires, sélectionnez l'option "Enable device redirection for all client devices" puis sur "Next".

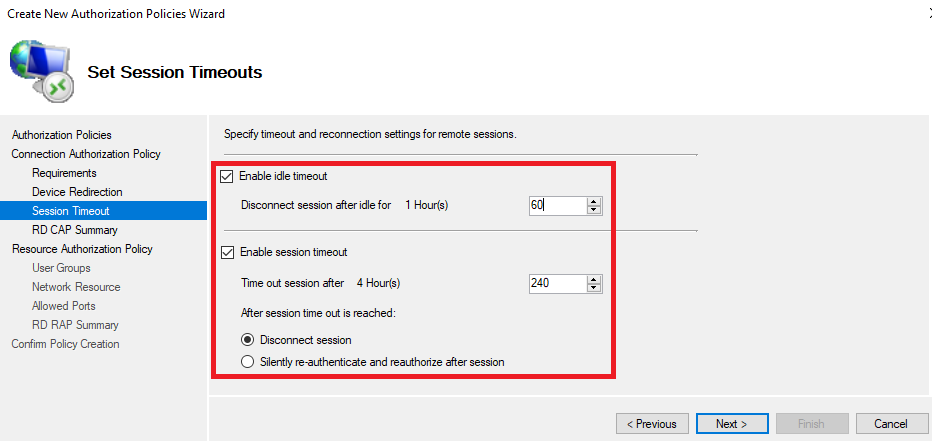

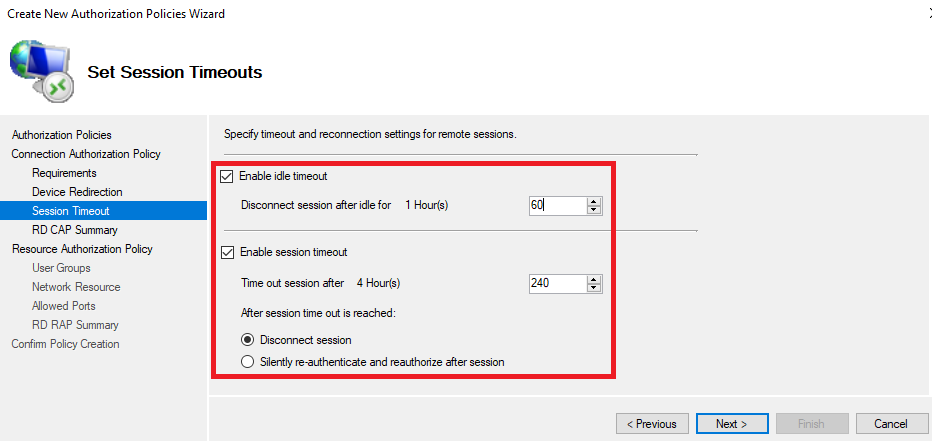

Cette fenêtre est destinée à configurer la déconnexion et l'expiration des sessions des utilisateurs. Il est recommandé d'activer ces options afin de durcir la configuration de la passerelle, avant d'aller plus loin avec le bouton "Next" :

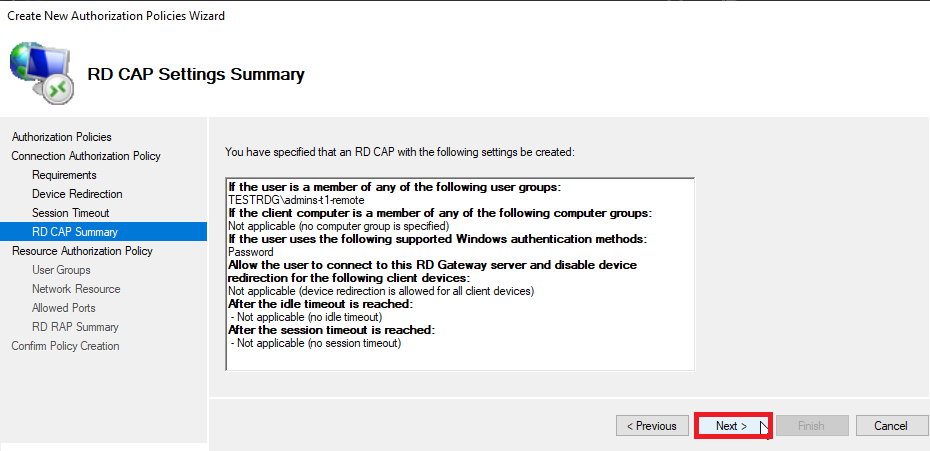

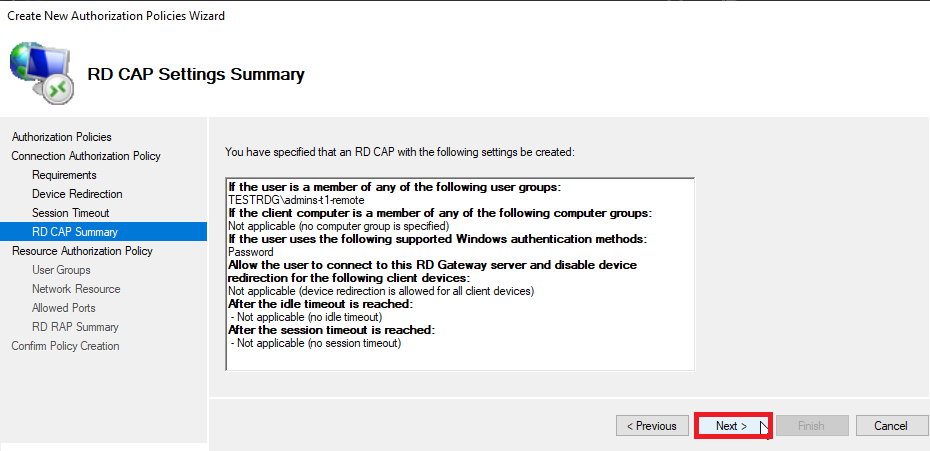

Un résumé de la configuration de la règle CAP apparaît, il est dorénavant nécessaire de configurer la règle RAP via le bouton "Next" :