Beveiliging van de RDP-service

Het RDP-protocol (Remote Desktop Protocol) is een eigen protocol van Microsoft waarmee op afstand verbinding kan worden gemaakt met een andere computer, meestal voor beheerdoeleinden via TCP-poort 3389.

Aangezien dit een cruciaal toegangspunt tot het bedrijfsnetwerk vormt, wordt het vaak door aanvallers gebruikt om binnen het IT-systeem binnen te dringen en laterale bewegingen uit te voeren. Het volstaat bijvoorbeeld dat een blootgestelde RDP-service wordt getroffen door een publieke kwetsbaarheid (zoals Bluekeep) of dat de inloggegevens niet sterk genoeg zijn om een lek te creëren dat vervolgens door een aanvaller kan worden misbruikt.

Daarom mag deze dienst alleen toegankelijk zijn vanaf het interne netwerk van het informatiesysteem, en nooit rechtstreeks via het internet.

Oplossingen

De meeste waargenomen RDP-diensten worden om twee redenen gebruikt:

- Extern systeembeheer;

- Toegang tot documenten.

Voor beheer op afstand kunnen de volgende opties worden overwogen (in afnemende volgorde van voorkeur):

- Implementatie van een RDP-gateway, RDG (Remote Desktop Gateway) genaamd;

- Implementatie van een VPN (Virtual Private Network);

- Versterking van de RDP-service.

Als de tweede reden van toepassing is, namelijk toegang tot interne documenten, verdient het de voorkeur om gebruik te maken van de Microsoft O365 en de bijbehorende SharePoint-opslagruimte.

Implementatie van een RDP-gateway

Beschrijving

De Remote Desktop Gateway, ook wel RDG genoemd, is bedoeld om een veilige verbinding te bieden met Windows-servers binnen een intern netwerk. Deze gateway fungeert als tussenpersoon tussen een client en een server om de blootstelling van RDP-services te beschermen: alleen de gateway is zichtbaar voor clients.De gateway maakt gebruik van een HTTP SSL/TLS-tunnel en is dus alleen zichtbaar via poort 443. Deze gateway hoort in een bestaande DMZ te worden geplaatst.

Implementatie

Installatie van de gateway:

Om de installatie van de gateway te starten, moet u verbinding maken met de Windows-server waarop deze zal worden geïmplementeerd. Zodra u bent ingelogd, kunt u de serverbeheerapplicatie ‘Server Manager’ openen.

De gatewayrol toevoegen:

Zodra de Server Manager-applicatie is geopend, gaat u via het tabblad ‘Manage' naar de optie 'Add Roles and Features’:

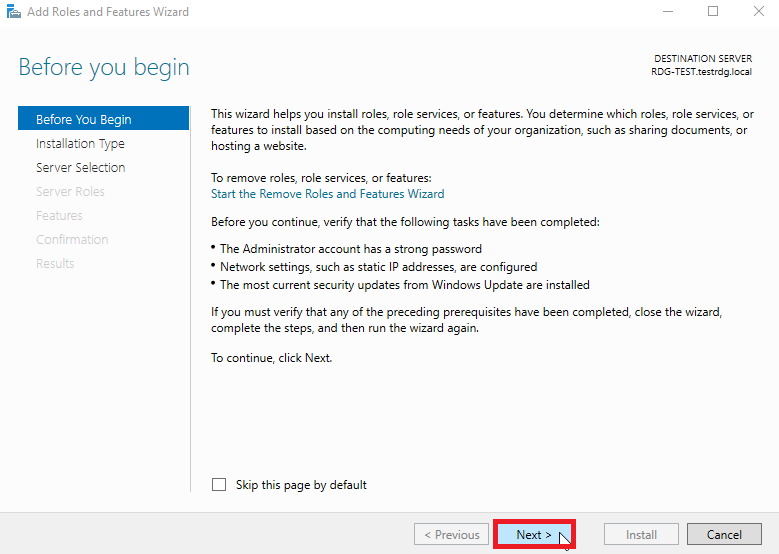

Vervolgens kunt u de installatie voortzetten via de knop ‘Next':

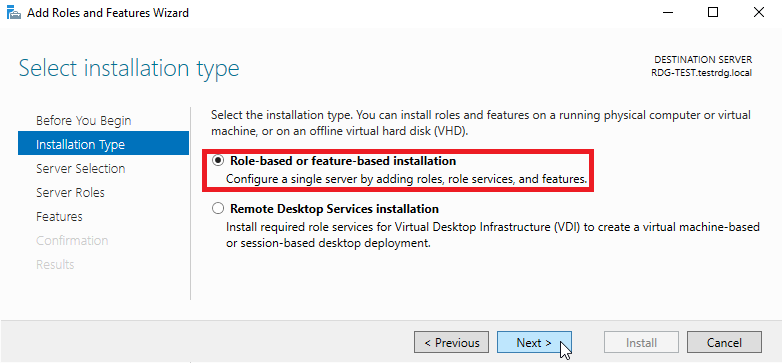

Het installatietype ‘Role-based or feature-based installation’ moet worden geselecteerd voordat u doorgaat naar de volgende stap via de knop ‘Next’:

Deze stap laat u toe de server te selecteren waarop de gateway zal worden geïnstalleerd. Zodra deze is geïdentificeerd, klikt u op de knop ‘Next' om verder te gaan:

In dit tabblad kunt u de rollen selecteren die aan de server moeten worden toegevoegd. Het is noodzakelijk om 'Remote Desktop Services' te selecteren voordat u op ‘Next' klikt om verder te gaan.

Sommige functies kunnen via dit tabblad op de server worden geïmplementeerd. U kunt de standaard geselecteerde functies behouden en verder gaan:

Dit is een informatief tabblad over de Remote Desktop Services en kan worden overgeslagen.

Vanuit dit tabblad moet de externe ‘Remote Desktop Gateway’-service worden geselecteerd. Het volgende venster wordt weergegeven:

Dit zijn alle functies die moeten worden geïmplementeerd om de Remote Desktop Gateway te kunnen gebruiken. U kunt op de knop ‘Add Features’ klikken om verder te gaan:

Sommige tabbladen, die verband houden met de eerder geselecteerde functies, zijn automatisch toegevoegd. Klik op ’Next' om ze te openen:

Dit nieuwe tabblad bevat informatie over de netwerk- en toegangsdienstfuncties. Klik op ‘Next' om naar het volgende gedeelte te gaan:

Dit nieuwe tabblad bevat informatie over de webserver-functie. Klik op ‘Next' om naar het volgende gedeelte te gaan:

Er wordt een lijst weergegeven met alle services die verband houden met de webserver (IIS). Het is noodzakelijk om deze standaardconfiguratie te behouden voordat u verdergaat:

Er wordt een venster weergegeven met een overzicht van alle services en tools die zullen worden geïnstalleerd. Klik op de knop ‘Install’ om de installatie te bevestigen (u kunt het automatisch herstarten van de server toestaan door het vakje ‘Restart the destination server automatically’ aan te vinken).

Configuratie van de gateway:

Zodra de installatie is voltooid, moet de Remote Desktop Gateway worden geconfigureerd. Start hiervoor de beheertool vanuit de toepassing ‘Server Manager’ en het tabblad ‘Tools’, zoals weergegeven in de volgende afbeelding:

Zodra de tool is gestart, verschijnt het onderstaande venster, nadat u de servernaam in het linker deel van de interface hebt geselecteerd. De nieuw geïnstalleerde Remote Desktop Gateway moet worden geconfigureerd. Hiervoor kunt u beginnen met het importeren van een certificaat door te klikken op de knop 'View or modify certificate properties':

Er is nog geen certificaat geïnstalleerd op de gateway. Er zijn twee opties: een zelfondertekend certificaat aanmaken of een certificaat importeren dat overeenkomt met de server en is uitgegeven door een erkende certificeringsinstantie.

De beste keuze is de tweede. Om dit te doen, selecteert u de optie 'Import a certificate into the RD Gateway <nameServer> Certificates (Local Computer)/Personal store' en importeert u het certificaat via de knop 'Browse and Import Certificate':

Als een zelfondertekend certificaat wordt aangemaakt en vervolgens gebruikt, volstaat het om de optie ‘Create a self-signed certificate’ te selecteren en vervolgens op de knop ‘Create and Import Certificate’ te klikken. Het volgende venster wordt vervolgens weergegeven:

De volledige naam van de server moet worden ingevoerd in het eerste veld ‘Certificate name’ (Certificaatnaam). Vervolgens moet dit certificaat worden opgehaald op de server en geïmporteerd op alle toekomstige apparaten die deze gateway gebruiken. Zodra deze stap is voltooid, wordt het onderstaande venster weergegeven. De informatie van het geïmporteerde certificaat wordt bijgewerkt, wat aangeeft dat het importeren is gelukt. Klik op ‘OK’ om de configuratie van de gateway te voltooien:

Er moeten toegangsregels worden toegevoegd om deze gateway correct te kunnen gebruiken. Hiervoor kunt u op het menu van de server in het linkerdeel van de applicatie 'RD Gateway Manager' klikken, vervolgens op ‘Policies’ en ten slotte op 'Create New Authorization Policies', zoals weergegeven in de onderstaande afbeelding:

Het volgende venster wordt weergegeven. Er moeten twee toegangsregels worden aangemaakt: een toegangsregel voor de gateway (RD CAP genoemd) en een toegangsregel voor interne resources via de gateway (RD RAP genoemd). Hiervoor moet u 'Create a RDP CAP and a RD RAP (recommanded)' selecteren en vervolgens op ‘Next' klikken:

Er moet een geschikte naam voor de CAP-regel worden gekozen voordat u verdergaat via de knop ‘Next':

De gebruikte authenticatiemethode is het wachtwoord (vink het vakje ‘Password' aan) en alleen de groep(en) die de legitieme gebruikers van de gateway bevatten, moeten worden geselecteerd in het vak ‘User group membership (required)‘ via de knop ‘Add Group...’. Het is raadzaam om in Active Directory een specifieke gebruikersgroep voor deze toegang aan te maken om hun legitimiteit te garanderen. Klik vervolgens op ‘Next’ om verder te gaan:

In deze stap kunt u de omleidingsinstellingen voor de CAP-regel definiëren. Afhankelijk van de behoeften van het bedrijf (en het gebruiksgemak) kunnen bepaalde omleidingen belangrijk en noodzakelijk zijn, zoals copy-paste (‘Clipboard') :

- Als bepaalde omleidingen niet nodig zijn, wordt aanbevolen om de optie 'Disable device redirection for the following client device types' te selecteren en vervolgens de gewenste apparaten aan te vinken om de gatewayconfiguratie te versterken;

- Als alle omleidingen nodig zijn, selecteert u de optie 'Enable device redirection for all client devices' en vervolgens ‘Next'

Dit venster is bedoeld om de afmelding uitloggen en het verlopen van gebruikerssessies te configureren. Het is aan te raden deze opties in te schakelen om de configuratie van de gateway te beveiligen, voordat u klikt op ‘Next':

Er verschijnt een samenvatting van de configuratie van de CAP-regel. Nu moet u de RAP-regel configureren via de knop ‘Next':

Net zoals bij de CAP-regel moet er een geschikte naam voor de RAP-regel worden gekozen voordat u verdergaat via de knop ‘Next’:

Net zoals bij de CAP-regel mogen enkel de groep(en) die legitieme gebruikers bevatten voor toegang tot interne resources via de gateway geselecteerd worden in het veld ‘User group membership (required)’, via de knop ‘Add Group…’. Het is raadzaam om in Active Directory een specifieke gebruikersgroep voor deze toegang aan te maken om hun legitimiteit te garanderen. Vervolgens kunt u verdergaan door op de knop ‘Next' te klikken:

Dit venster is bedoeld om alle interne resources te specificeren die toegankelijk zijn via de gateway. Het wordt aanbevolen om een domeingroep aan te maken waarin alle legitieme servers zijn opgenomen die toegankelijk zijn via deze gateway, en deze te selecteren via de optie ‘Select and Active Directory Domain Services network resource group’. Zodra dit is gebeurd, klikt u op ‘Next’ om de configuratie van de regel te voltooien.

De gebruikte toegangspoorten moeten worden opgegeven, zijnde standaard poort 3389 van de RDP-service of een of meer andere poorten indien nodig:

Net zoals bij de CAP-regel verschijnt er een samenvatting van de configuratie van de RAP-regel. Bevestig deze configuratie door op ‘Next' te klikken.

Er wordt een venster weergegeven waarin de bevestiging van de CAP- en RAP-regels wordt aangegeven.

De gateway-service starten:

Tot slot is de gateway-service mogelijk gestopt. U kunt de status controleren en de service activeren als dat nog niet is gebeurd, zoals weergegeven in de volgende afbeelding. Ga hiervoor in de toepassing 'Server Manager' naar het tabblad 'Remote Desktop Services', vervolgens naar het tabblad ‘Servers', en dan naar de sectie ‘Services'. De gatewaydienst is herkenbaar aan de naam 'Remote Desktop Gateway'. Indien nodig kunt u deze dienst starten door met de rechtermuisknop op de service te klikken en vervolgens op 'Start Services' te klikken.

Filtering van dataflows:

Wanneer interne servers alleen toegankelijk mogen zijn via de gateway, is het noodzakelijk om hun interne firewall te configureren.

Ga hiervoor naar de instellingen van de Windows-firewall en bekijk de inkomende dataflows ('Inbound Rules’ of ‘Binnenkomende regels'), zoals weergegeven in de volgende afbeelding. Een van deze regels is ‘Remote Desktop - User Mode (TCP-In)’, die overeenkomt met de inkomende datastromen van RDP van het Windows-systeem. U kunt de eigenschappen hiervan bekijken door er met de rechtermuisknop op te klikken en vervolgens ‘Properties’ te selecteren:

Vervolgens moet u naar het tabblad ‘Scope’ gaan om de filtering van het inkomend RDP-verkeer te configureren:

In het gedeelte ‘Remote IP Address’ moet u alle IP-adressen opgeven waarvan inkomend RDP-verkeer is toegestaan:

- Indien al dit verkeer via de gateway moet verlopen, moet u het IP-adres van de gateway opgeven.

- Indien de gateway is geïnstalleerd op de server waarop een RDP-verbinding tot stand wordt gebracht, moet het IP-adres ‘127.0.0.1' worden opgegeven.

Een RDP-verbinding starten:

De RDP-verbinding vanaf een legitiem apparaat en gebruiker naar een interne server via de gateway dient geconfigureerd te worden. Na het openen van de toepassing 'Remote Desktop Connection', gaat u naar het tabblad ‘Advanced' en vervolgens naar ‘Settings' om de gateway in te stellen, zoals weergegeven in de onderstaande afbeelding:

Het volgende venster wordt weergegeven. Selecteer de optie 'Use these RD Gateway server settings', voer de volledige naam van de eerder geconfigureerde RDP-gateway in en vink het vakje 'Use my RD Gateway credentials for the remote computer' aan voordat u de configuratie bevestigt met de knop ‘OK':

Vervolgens keert u gewoon terug naar het tabblad ‘General’ van de toepassing, voert u de naam of het IP-adres in van de interne server waarmee de client verbinding wil maken, evenals de gebruikersnaam, en klikt u op de knop ‘Connect’, zoals weergegeven in de volgende afbeelding:

Er wordt een venster weergegeven waarin de gebruiker de naam of het IP-adres van de RDP-gateway moet verifiëren en het wachtwoord van het eerder ingevoerde gebruikersaccount kan invoeren:

Vervolgens wordt ofwel de verbinding succesvol tot stand gebracht, ofwel wordt het certificaat van de gateway niet herkend door de clientmachine (wat meestal het geval is bij een zelfondertekend certificaat of een certificaat ondertekend door een interne certificeringsinstantie), en krijgt de gebruiker het volgende bericht te zien:

Strengere beveiliging van het RDP-protocol

Indien het RDP-protocol op het internet moet worden blootgesteld, zijn er verschillende maatregelen mogelijk om het protocol beter te beveiligen.

De gebruikerstoegang beperken:

De eerste stap om de beveiliging te verbeteren, is het aanmaken van een Active Directory-gebruikersgroep die bevoegd is om op afstand verbinding te maken. U kunt dit doen via de Group Policy Management Console.

- Selecteer in de console: Configuration > Windows Settings, Security Settings > Group Restrictions;

- Klik met de rechtermuisknop op Group Restrictions en klik vervolgens op Add Group;

- Klik op Search > Remote Access > Names en selecteer Remote Desktop Users.

Selecteer de gebruikers die deze RDP-toegang nodig hebben en klik vervolgens op Ok:

Gastaccount uitschakelen:

Het besturingssysteem Windows Server 2012 R2 beschikt standaard over een gastaccount.Het is noodzakelijk dit account uit te schakelen om te voorkomen dat een aanvaller probeert privileges op de server te verhogen.

Typ hiervoor het commando compmgmt.msc in een opdrachtprompt om het hulpprogramma ‘Computer Management' te openen.

Klik op Local Account Users and Groups > Users > Guest, klik met de rechtermuisknop en selecteer Account is disabled. (attention j’ai mis en EN / A revérifier svp)

Tijdelijk een account vergrendelen in geval van een bruteforce-aanval:

Pogingen om in te loggen op een gebruikersaccount moeten het systeem waarschuwen om te voorkomen dat een aanvaller bruteforce-aanvallen kan uitvoeren totdat hij een geldig wachtwoord heeft gevonden.

Typ hiervoor het commando gpedit.msc om de lokale groepsbeleidseditor te openen.

Klik op Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Connections > Limit the number of connections.

Wij raden aan om het account te vergrendelen na 5 mislukte inlogpogingen.

Sterk wachtwoordbeleid gebruiken:

Om het risico op een succesvolle brute force- of woordenboekaanvallen te beperken, dient u allereerst sterke wachtwoorden te gebruiken met alle soorten tekens: hoofdletters, kleine letters, cijfers en speciale tekens.

Om dit in te stellen, typ gpedit.msc in een opdrachtprompt om de lokale groepsbeleidseditor te openen.

Klik op Computer Configuration > Window Settings > Security Settings > Account Policies > Password Policy.

RDP-luisterpoort wijzigen:

Een aanvullende beveiligingsoplossing bestaat uit het wijzigen van de standaardpoort van het RDP-protocol.

Typ hiervoor regedit in een opdrachtprompt om het register te openen.

Navigeer in de register-editor naar de volgende sleutel:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Dubbelklik op ‘PortNumber’, selecteer ‘Decimal’, voer de gewenste poort in, bijvoorbeeld 2222, en klik op ‘OK’ om te bevestigen. U hebt uw nieuwe RDP-poort correct geconfigureerd. Om de configuratie te activeren, moet u de RDP-service herstarten: open de Service Manager (Ctrl + Shift + Del > Task Manager >Services, klik met de rechtermuisknop op Remote Desktop Services > Restart).