Comment déployer l'EDR CrowdStrike sur Windows ?

Deux méthodes sont possibles pour installer l’EDR CrowdStrike sur Windows : manuelle via interface graphique ou automatique via ligne de commande.

Si vous souhaitez déployer l'EDR à large échelle par la méthode automatique, Stoïk vous recommande de débuter par une installation manuelle test sur quelques postes.

- Préalable : exécutable et identifiant client

- Méthode manuelle (déploiement poste par poste)

- Méthode automatique (déploiement à large échelle)

- Ouverture de flux

- Debug

1. Préalable : exécutable et identifiant

- Télécharger l’exécutable (aussi appelé "binaire d’installation") depuis ce lien.

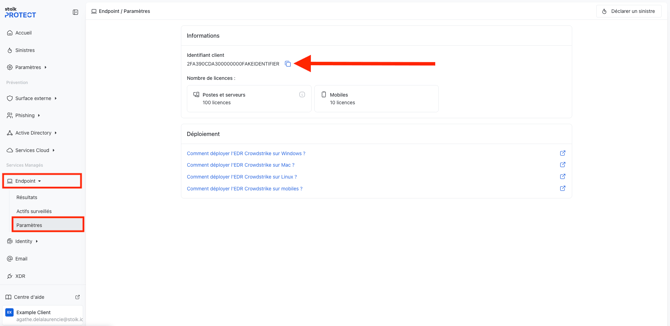

- Trouver votre identifiant client : disponible depuis votre espace Stoïk Protect 👉 Onglet "MDR" > "Paramètres"

⚠️ L'exécutable n'est plus valide pour les postes de travail ayant une version Windows strictement inférieures à W7.

Cet exécutable (aussi appelé Falcon Legacy) est à utiliser pour les systèmes d'ancienne génération suivants :

- Windows XP 32 bits - Service Pack 3

- Windows XP 64 bits - Service Pack 2

- Windows Server 2003 32 et 64 bits - Service Pack 2

- Windows Server 2003 R2 32 et 64 bits - Service Pack 2

- Windows Vista 32 et 64 bits - Service Pack 2

- Windows Server 2008 32 et 64 bits - Service Pack 2

- Windows Embedded POSReady 2009

- Windows 8 32 et 64 bits

- Windows 8.1 32 et 64 bits

Le cas échéant, ce message d'erreur risque d'apparaître :

2. Méthode manuelle

2.1. Graphique

-

Lancez l’exécutable sur le poste concerné depuis ce lien.

-

Renseignez l’identifiant client dans le champ Customer ID with Checksum

-

Cliquez sur Install

CrowdStrike remplace votre antivirus actuel. Il est donc nécessaire de le désinstaller complètement avant d'installer CrowdStrike.

⚠️ Gestion du pare-feu :

- Si le pare-feu est géré par la même solution que l'antivirus et que vous souhaitez la conserver, ne désactivez pas entièrement cette solution et gardez le pare-feu tel quel.

- A l'inverse, si vous souhaitez vous séparer de cette solution, pensez à retranscrire les règles personnalisées dans le pare-feu Windows local.

2.2. Console

- Ouvrez une console sur votre endpoint.

- Entrez la commande suivante :

<nom_du_fichier>.exe /install /quiet /norestart CID=code_clienten remplaçantcode_clientpar votre identifiant client.

Cas particuliers

- Ajout de tags

- Vous pouvez choisir d'ajouter un ou plusieurs tags pour organiser vos installations (par site, pays, entité, etc.), dans ce cas utilisez plutôt la commande suivante :

<nom du fichier crowdstrike>.exe /install /quiet /norestart CID=code_client GROUPING_TAGS="INSERER_ICI_LES_TAGS" - Il vous est possible de spécifier plusieurs tag en les séparant par des virgules.

- Vous pouvez choisir d'ajouter un ou plusieurs tags pour organiser vos installations (par site, pays, entité, etc.), dans ce cas utilisez plutôt la commande suivante :

-

Déployer l'EDR sur un poste temporairement hors-ligne

-

Vous devez rajouter l'option

ProvNoWait=1. La ligne de commande ressemblera alors à ceci :<nom du fichier crowdstrike>.exe /install /quiet /norestart ProvNoWait=1 CID=code_client -

Attention, l'EDR Crowdstrike a tout de même besoin d'une connexion internet pour fonctionner correctement, et notamment remonter les alertes détectées.

-

3. Méthode automatique

3.1 Par GPO

A) Placer l'exécutable dans un répertoire accessible depuis l'ensemble des postes

- Récupérez l'exécutable Crowdstrike (c.f. Préalable)

- Placez le fichier sur un serveur accessible de tous les postes, par exemple le serveur de fichiers.

Notez le chemin d'accès, par exemple\\NomDuServeur\DossierPartage\Crowdstrike\<nom du fichier Crowdstrike>.exe

B) Créer le script l'installation

- Créez un nouveau fichier texte, avec par exemple Notepad++, et enregistrez-le sous le nom

InstallCrowdStrike.bat. - Entrez les commandes à exécuter, telles qu'indiquées dans la partie Console.

Attention, il faut bien indiquer tout le chemin d'accès à l'exécutable.

Par exemple, la commande peut être :\\NomDuServeur\DossierPartage\Crowdstrike\<nom du fichier Crowdstrike>.exe /install /quiet /norestart CID=code_clienten remplaçantcode_clientpar votre identifiant client.

C) Créez une GPO pour exécuter le script

-

Ouvrez la console de gestion des stratégies de groupe (GPMC) :

Wind. + R>gpmc.mscet appuyez surEntrée. -

Faites un clic droit sur le conteneur où vous souhaitez appliquer la GPO (exemple : le domaine ou une OU spécifique).

-

Cliquez sur "Créer un objet de stratégie de groupe dans ce domaine et le lier ici", et donnez-lui un nom (par exemple :

Déploiement CrowdStrike). -

Ajoutez le script:

-

Copiez le script de l'étape B dans le dossier

\\<nom_serveur>\SysVol\<nom_domaine>\Policies\<GUID_de_la_GPO>\Machine\Scripts\Startuppour qu’il soit accessible à tous. -

Retournez dans la console de gestion des stratégies de groupe (GPMC), faites un clic droit sur la nouvelle GPO et sélectionnez Modifier.

-

Accédez à Configuration de l'ordinateur > Stratégies > Paramètres Windows > Scripts (Démarrage/Arrêt).

-

Double-cliquez sur Démarrage, puis cliquez sur Ajouter.

-

Dans la fenêtre qui s’ouvre, cliquez sur Parcourir, puis sélectionnez le script préalablement rédigé

InstallCrowdStrike.bat.

-

D) Appliquez la GPO

- Assurez-vous que la GPO est bien liée au bon conteneur (domaine ou OU contenant les machines cibles).

- Utilisez

gpupdate /forcesur un contrôleur de domaine pour forcer la mise à jour des stratégies. - Vérifiez l’application :

- Redémarrez une machine cible pour déclencher le script.

- Lancez la commande

gpresult /h gpresults.htmlet vérifiez que votre nouvelle GPO est bien sur présente sur la machine - Vérifiez que CrowdStrike est installé et opérationnel sur cette machine.

En cas de problèmes : consultez le fichier journal des scripts de démarrage sur les machines clientes

C:\Windows\Debug\StartupLog.txt3.3 Par MDM (Intune ou NinjaOne)

Intune

1. Téléchargez les éléments nécessaires

- Téléchargez l'outil (interface graphique) Win32 Content Prep Tool

- Télécharger l'exécutable CrowdStrike depuis ce lien

2. Ouvrez Win32 Content Prep Tool

-

Ajoutez le fichier

.exe -

Renseignez la commande suivante : nom_du_fichier.exe /install /quiet /norestart CID=code_client

Il s'agit du script de démarrage préalablement rédigé (cf. 2.2 Console). -

Remplacez

nom_du_fichier.exepar le nom réel du fichier etcode_clientpar votre CID CrowdStrike

3. Téléchargez le fichier généré nommé .intunewin

4. Déployez

-

Connectez-vous à Intune Admin Center (intune.microsoft.com)

-

Importez le fichier

.intunewin -

Assignez-le à vos groupes d’ordinateurs

-

L’installation sera effectuée automatiquement sur les postes cibles

NinjaOne

Voici le lien vers une procédure pour l'intégration de Crowdstrike via NinjaOne : Lien procédure Crowdstrike avec NinjaOne

4. Ouverture de flux réseau

En cas de blocage des flux réseau (réseau local isolé par exemple), les adresses IP et les noms de domaine suivants doivent être autorisés en sortie de réseau :

3.121.6.1803.121.187.176 3.121.238.863.125.15.13018.158.187.8018.198.53.883.78.32.1293.121.13.1803.123.240.20218.184.114.15518.194.8.22435.156.219.653.69.184.793.76.143.533.77.82.22🌍 Adresses IPv6 à autoriser :

2a05:d014:45e:4e00::/56

(allow all addresses between 2a05:d014:45e:4e00:0000:0000:0000:0000 and 2a05:d014:45e:4eff:ffff:ffff:ffff:ffff)

2a05:d014:45e:4e00::/56

(allow all addresses between 2a05:d014:45e:4e00:0000:0000:0000:0000 and 2a05:d014:45e:4eff:ffff:ffff:ffff:ffff)

2a05:d014:45e:4e00::/56

(allow all addresses between 2a05:d014:45e:4e00:0000:0000:0000:0000 and 2a05:d014:45e:4eff:ffff:ffff:ffff:ffff)

🌐 Domaines à autoriser :

ts01-lanner-lion.cloudsink.netlfoup01-lanner-lion.cloudsink.netlfodown01-lanner-lion.cloudsink.net

L’agent n’a pas besoin de ports entrants ouverts : tout se fait en flux sortants sécurisés vers CrowdStrike.

5. Debug

Si vous souhaitez vérifier l'installation de l'EDR sur un poste, vous pouvez lancer la commande suivante :

sc query csagent et sc query csfalconservice.

Veuillez nous contacter sur protect@stoik.io si vous rencontrez des difficultés.