¿Cómo desplegar la opción ITP con Entra ID?

⚠️ Antes de comenzar la integración, asegúrese de que

- Dispone de una licencia de Entra ID de pago. Cabe señalar que Microsoft Entra ID Free no está soportado.

- La cuenta utilizada dispone de derechos de administrador global de su cuenta de Entra ID.

La integración de Identity Protection con Microsoft Entra ID requiere los siguientes pasos para cada tenant de Azure :

- Creación y configuración de una aplicación en Entra ID

- Recuperación del dominio del tenant

- Recuperación del ID de aplicación y del secreto

- Creación de un rol personalizado para el acceso RBAC

- Configuración de la opción ITP

- Derechos de remediación

Paso 1 : Creación y configuración de una aplicación en Entra ID

- En su portal de Azure, abra el menú de la izquierda y haga clic en "Microsoft Entra ID"

- En la página Microsoft Entra ID, desde el menú Agregar, seleccione "Registro de aplicaciones"

- En la página "Registrar una aplicación" :

- En "Nombre", introduzca un nombre acorde con sus convenciones internas de nomenclatura o, en su defecto, el nombre "stoik-connector-itp"

- En "Tipos de cuentas admitidas", seleccione "Cuentas en este directorio organizativo únicamente"

- En "URI de redirección", seleccione "Web" e introduzca "https://localhost"

- Haga clic en "Registrar"

- En el menú de la izquierda de la aplicación, haga clic en "Permisos de API"

- En la página "Permisos de API", haga clic en "Agregar un permiso"

- En el panel "Solicitar permisos de API" :

- Haga clic en "Microsoft Graph"

- Seleccione "Permisos de aplicación"

- Importante : En "Seleccionar permisos" :

- Escriba "directory", expanda "Directory" y seleccione "Directory.Read.All"

- Escriba "audit", expanda "AuditLog" y seleccione "AuditLog.Read.All"

- Haga clic en "Agregar permisos"

- En la página de permisos de API, haga clic en "Conceder el consentimiento del administrador" y confirme

Paso 2 : Recuperación del dominio del tenant

-

En el portal de Azure, acceda a Microsoft Entra ID

-

En el menú de la izquierda, haga clic en "Resumen"

-

Anote el valor del "Dominio principal" (ej.: ejemplo.onmicrosoft.com), lo necesitará más adelante

Paso 3 : Recuperación del ID de aplicación y del secreto

- En Microsoft Entra ID, acceda a "Registro de aplicaciones"

- Seleccione su aplicación

- En "Resumen", anote el ID de aplicación (cliente), lo necesitará más adelante

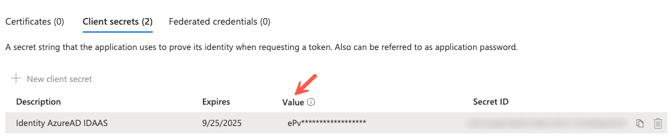

- En "Certificados y secretos" :

-

Cree un nuevo secreto de cliente

-

Asígnele una descripción y una duración de validez

-

Importante : Anote inmediatamente el valor generado, no volverá a ser visible posteriormente; lo necesitará más adelante

-

Paso 4 : Creación de un rol personalizado para el acceso RBAC

Para mostrar la información sobre las asignaciones de roles de Azure RBAC en Identity Protection, debe otorgar a la aplicación el permiso para leer las definiciones y las asignaciones RBAC. Se recomienda crear un rol personalizado con los permisos mínimos necesarios.

Creación del rol personalizado

- En el portal de Azure, acceda a Grupos de administración

- Haga clic en Grupo raíz del tenant (Tenant Root Group)

- Seleccione Control de acceso (IAM) y luego haga clic en Roles

- Haga clic en Agregar y seleccione Agregar un rol personalizado

- En la pestaña Información básica :

- Introduzca un nombre explícito para el rol (por ejemplo "Lector RBAC Identity Protection")

- En la pestaña Permisos, agregue los siguientes permisos :

Microsoft.Authorization/roleDefinitions/readMicrosoft.Authorization/roleAssignments/read

- Haga clic en Revisar + crear, revise los parámetros del nuevo rol y luego haga clic en Crear

Asignación del rol personalizado

Una vez creado el rol, debe asignarlo a la aplicación creada anteriormente :

- En el portal de Azure, vuelva a Grupos de administración

- Haga clic en Grupo raíz del tenant

- Seleccione Control de acceso (IAM) y luego haga clic en Asignaciones de roles

- Haga clic en Agregar y seleccione Agregar una asignación de rol

- En la pestaña Rol, seleccione el rol personalizado que acaba de crear

- En la pestaña Miembros :

- Haga clic en Seleccionar miembros

- Busque la aplicación creada anteriormente (por ejemplo "stoik-connector-itp")

- Selecciónela y haga clic en Seleccionar

- Haga clic en Revisar + asignar

- Revise los detalles de la asignación y haga de nuevo clic en Revisar + asignar para confirmar

Paso 5.A : Transmisión de la información recopilada

Nota: Este paso es aplicable si no dispone de un acceso de administración a su plataforma Falcon ITP. En caso contrario, remítase al paso 5.B.

Transmita de manera segura a su punto de contacto de Stoïk los elementos recopilados anteriormente para la puesta en marcha de la conexión ITP :

- Nombre de dominio principal del tenant*

- ID de aplicación

- Secreto de aplicación

*Cabe señalar que el nombre de dominio que debe proporcionarse es el generado por Microsoft al configurar su tenant de Azure. Es accesible mediante el siguiente enlace y termina necesariamente en "onmicrosoft.com"

Paso 5.B : Configuración del conector en Identity Protection

- En la consola Falcon, acceda a "Identity Protection > Configure > Connectors"

- Seleccione "Entra" en la categoría IDAAS

- Configure el conector con :

- Nombre de dominio principal del tenant

- ID de aplicación

- Secreto de aplicación

- Active la opción de recopilación de los datos de inicio de sesión

- Guarde la configuración

El indicador debería pasar a verde en el plazo de un minuto, confirmando que la conexión se ha establecido correctamente.

*Cabe señalar que el nombre de dominio que debe utilizarse es el generado por Microsoft al configurar su tenant de Azure. Es accesible mediante el siguiente enlace y termina necesariamente en "onmicrosoft.com"

Paso 6 : Remediación por parte de los equipos de Stoïk

En caso de compromiso de una cuenta de su entorno Entra ID durante el fin de semana o por la noche, es probable que sus equipos no estén disponibles para realizar las acciones de remediación necesarias. Por ello le recomendamos proporcionar accesos que permitan deshabilitar las cuentas afectadas en caso de compromiso confirmado.

Para ello, basta con hacer clic en este enlace; será redirigido a una página con el modelo que se muestra a continuación. Haga clic en el botón aceptar después de revisar los permisos solicitados. A continuación, será redirigido a una página en blanco que podrá cerrar.

La aplicación dispone únicamente de los permisos necesarios para habilitar/deshabilitar las cuentas existentes en su entorno de Azure, sin posibilidad de crear ni modificar otros atributos.

El acceso a estas funcionalidades está estrictamente controlado : cada acción se autentica mediante MFA (autenticación multifactor), se registra y se sella con fecha y hora. Puede proporcionarse, a petición, un registro de auditoría completo de estas operaciones.