L'environnement Veeam est essentiel pour assurer la sauvegarde et la récupération des données dans une entreprise. Cependant, comme toute infrastructure informatique, il est vulnérable aux cyberattaques et aux violations de données.

Pour protéger l'environnement Veeam, des mesures de durcissement doivent être mises en place. Ces mesures incluent l'isolement du serveur Veeam de l'Active Directory, la filtration des flux d'administration, la mise en place de règles de pare-feu et de politiques de sécurité strictes, ainsi que l'utilisation de solutions de surveillance et de détection d'intrusion.

Dans cette introduction, nous allons explorer ces différentes mesures de durcissement et expliquer leur importance pour la sécurité de l'environnement Veeam.

Si le serveur Veeam est enrôlé à l'Active Directory, un attaquant parvenant à compromettre l'Active Directory serait en mesure d'y accéder afin de tenter de supprimer les sauvegardes associées. Par conséquent, il est impératif de l'isoler de l'Active Directory afin de réduire sa surface d'attaque.

L'isolation n'engendre pour la plupart des installations standards aucun effet de bord. Une installation est considérée ici comme standard lorsque qu'aucun compte de domaine n'est utilisé pour se connecter à l'application Veeam (par défaut, il s'agit du compte Système de Windows) ou à ses composants (comme la base de données PostgreSQL).

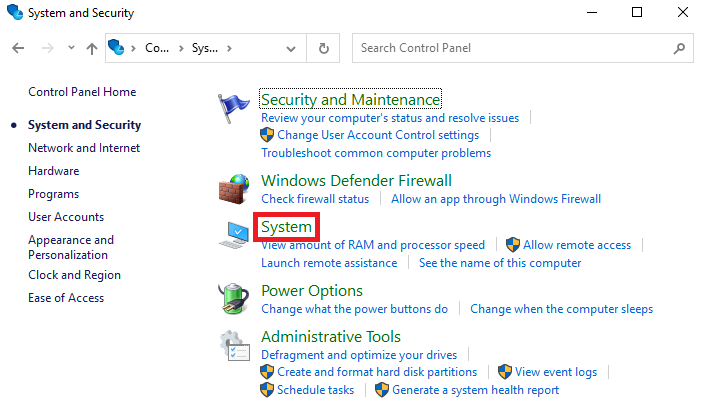

Pour cela, il est nécessaire dans un premier temps d'accéder au serveur Veeam via le compte local d'administration du serveur (et non un compte administrateur de l'Active Directory). Une fois connecté, il suffit d'accéder au panneau de configuration Windows, plus précisément dans la section "System" comme le montre la figure ci-dessous.

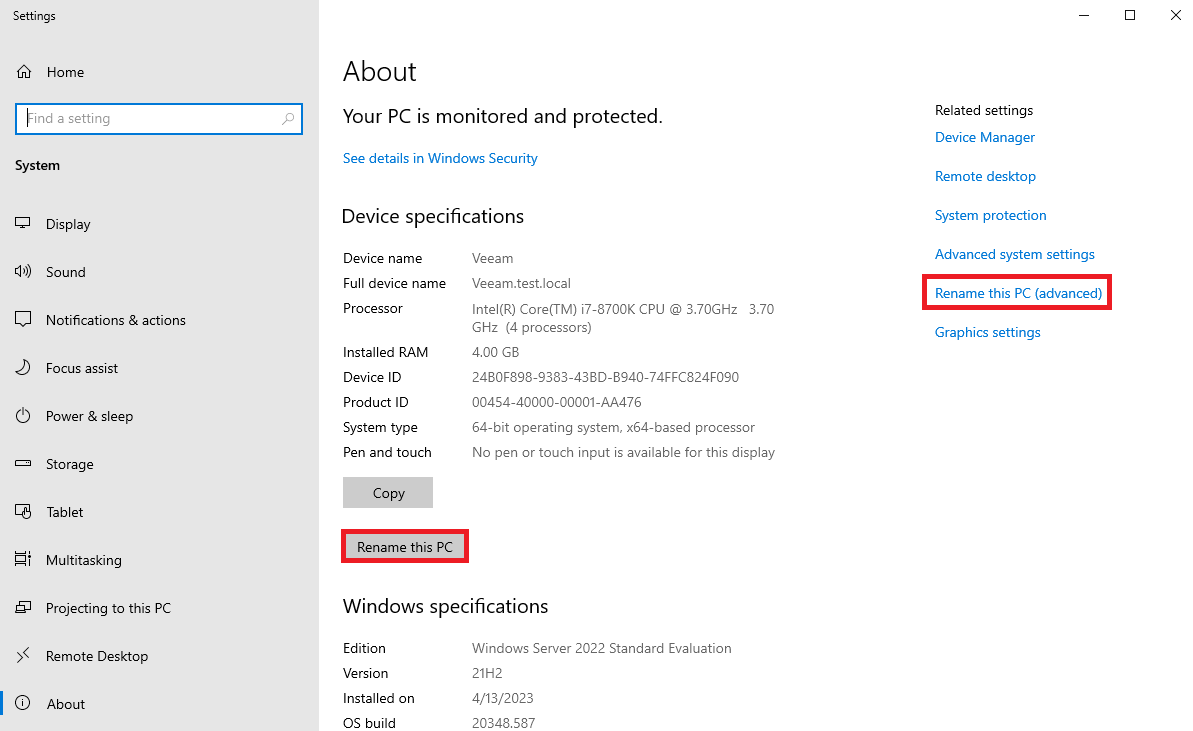

Ensuite, il est nécessaire d'accéder aux propriétés du serveur, par exemple via un des deux liens encadrés ci-dessous, nommés "Rename this PC".

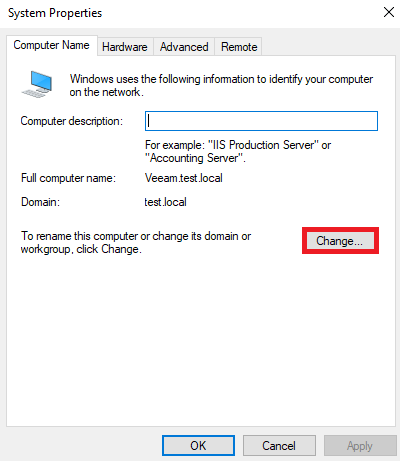

Pour pouvoir changer ses propriétés, il suffit de cliquer sur le bouton "Change...", illustré dans la figure suivante.

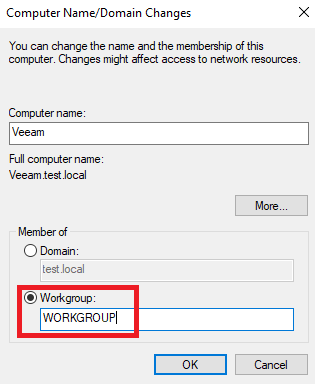

Au sein de la nouvelle fenêtre ouverte, la case "Workgroup" doit être cochée, et une chaîne de caractères doit être saisie, par exemple "WORKGROUP", comme ci-dessous, avant de cliquer sur "OK".

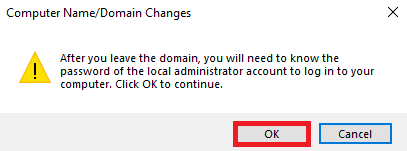

Une dernière fenêtre demande à l'utilisateur de confirmer la requête d'isolation, en informant qu'il est impératif de connaître les identifiants du compte local d'administration (celui actuellement utilisé), il suffit de cliquer sur "OK".

Il est nécessaire de redémarrer le serveur Veeam afin de compléter son isolation.

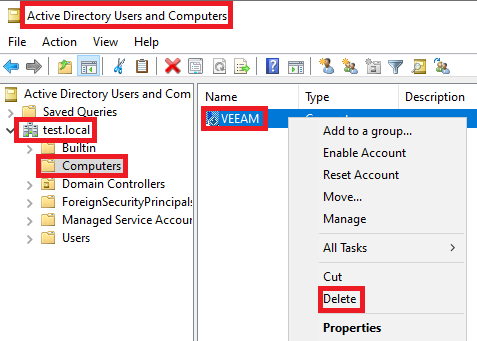

Enfin, il est également recommandé de supprimer l'objet lié au serveur Veeam au sein de l'Active Directory. Cela peut par exemple être effectué depuis un contrôleur de domaine via l'application "Active Directory Users and Computers", comme le montre la figure suivante.

Les sauvegardes Veeam entières doivent être privilégiées au profit des sauvegardes de données uniquement car elles permettent de restaurer l'intégralité du système en cas d'incident majeur, tel qu'une attaque par ransomware. Celles-ci incluent l'ensemble des fichiers système, applications, paramètres utilisateurs et données, ce qui permet de restaurer le système dans son intégralité (et même granulaire), contrairement aux sauvegardes de données utilisateur, ce qui peut être insuffisant pour restaurer le système dans son intégralité.

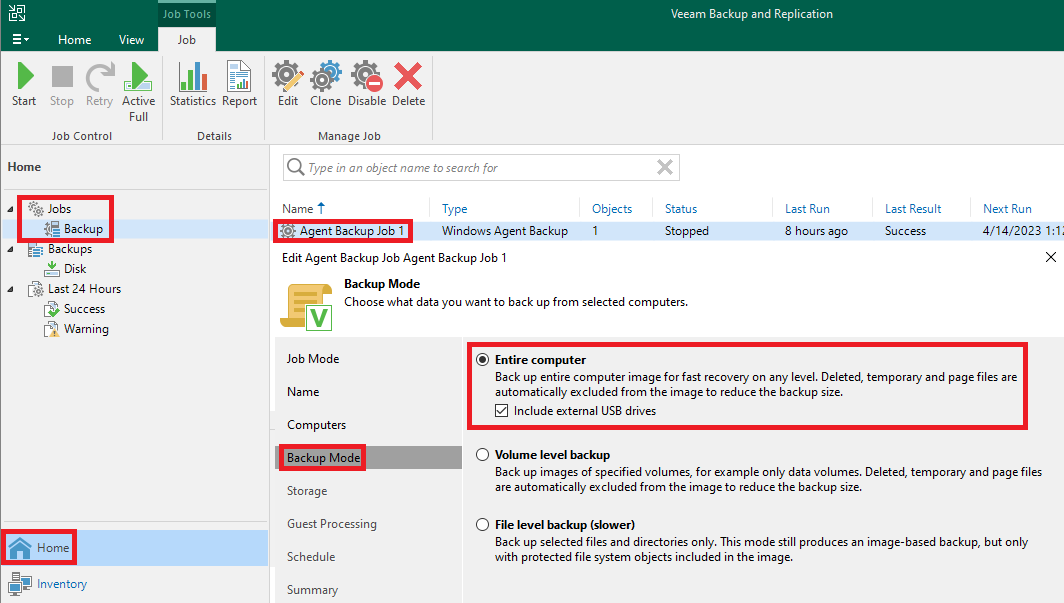

Pour ce faire, il suffit de se connecter sur le serveur Veeam puis de lancer l'application de gestion nommée "Veeam Backup and Replication".

Comme le montre la figure ci-dessus, il est nécessaire, depuis la page d'accueil ("Home") de modifier chacune des tâches ("Jobs") de sauvegardes en les éditant, puis cocher les cases "Entire computer" afin d'effectuer une sauvegarde de tous les systèmes liés à cette tâche, et également la case "Include external USB drives" si des sauvegardes des périphériques USB (comme un disque dur externe) sont nécessaires.

La multi-factor authentication (MFA) est une méthode de vérification d'identité qui ajoute une couche de sécurité supplémentaire aux connexions utilisateur. En exigeant la présentation de deux ou plusieurs facteurs d'authentification, tels qu'un mot de passe et une clé de sécurité physique ou une notification push, les attaques de phishing et les accès non autorisés sont considérablement réduits. Pour Veeam Backup & Replication, la MFA est un outil essentiel pour protéger les données sensibles et garantir la sécurité de la sauvegarde et de la récupération des données.

Avant d'implémenter le MFA sur l'ensemble des comptes utilisateurs, il est impératif d'avoir des comptes nominatifs ayant des droits restreints l'application en fonction de leur légitimité. Ces comptes étant des comptes Windows, ces derniers doivent être créés sur le système d'exploitation au préalable.

net user <username> <password> /add

net localgroup administrateurs <username> /add

Concernant l'application Veeam, après l'avoir lancée, il est possible d'accéder à la section des comptes utilisateurs en cliquant sur l'onglet "Users and Roles" comme le montre la figure suivante.

Une fois la section accédée, la liste des utilisateurs est renvoyée.

Depuis cette fenêtre, il est possible d'ajouter et de supprimer les comptes d'accès à l'application Veeam. Pour créer un compte, il est nécessaire de cliquer sur le bouton "Add".

Chaque compte doit être un compte Windows local, indiqué sous la forme "<hostname>\<username>".

Chaque compte doit être nominatif, et son rôle restreint en fonction de ses besoins et en respectant le principe du moindre privilège. Chacun des rôles est explicité dans la documentation Veeam suivante. Le groupe "Administrators" devrait être également supprimé.

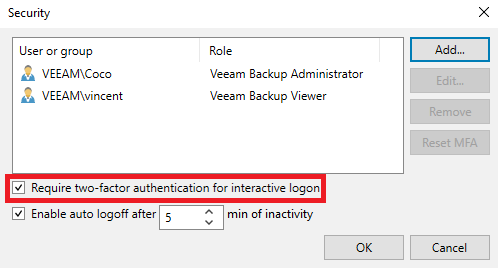

La fonctionnalité du MFA peut ensuite être activée, en cochant la case encadrée dans la figure ci-dessous.

De plus, il est également fortement recommandé de cocher la seconde case "Enable auto logoff after [...] min of inactivity" et d'indiquer la valeur 5, afin de, comme cela l'indique, de forcer la déconnexion après 5 minutes d'inactivité. Cela permet, couplé au MFA, de se prémunir au maximum contre le risque de vol de session.

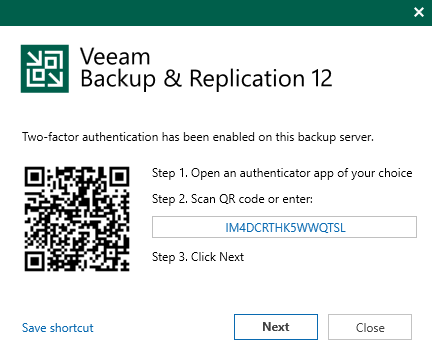

Ensuite, à chaque nouvelle connexion d'un utilisateur sur l'application, la fenêtre suivante lui sera renvoyée.

Il devra, à l'aide d'une application 2FA installée sur son mobile, activer le 2FA en suivant les indications ci-dessus.

À sa prochaine connexion, après s'être authentifié via son premier facteur, il devra également saisir son second facteur d'authentification via son mobile.