Was ist die RDP-Exposition über das Internet und wie kann man sie beheben?

Schutz des RDP (Remote Desktop Protokoll)

Das RDP (Remote Desktop Protokoll) ist ein proprietäres Protokoll von Microsoft, das es ermöglicht, sich mit einem anderen Computer in der Ferne zu Administrationszwecken, zu verbinden (remote connection), normalerweise über den TCP-Port 3389.

Als wichtiges Mittel für Fernverbindungen für Unternehmen wird es oft von Angreifern verwendet, um sich in das Unternehmensnetzwerk einzuschleusen und seitwärts zu bewegen (lateral movement). Tatsächlich genügt es, wenn ein freigegebener RDP-Dienst von einer öffentlich bekannten Sicherheitslücke (wie Bluekeep) betroffen ist oder wenn die Anmeldeinformationen nicht ausreichend sicher sind, um eine Schwachstelle zu schaffen, die von einem Angreifer ausgenutzt werden kann.

Daher sollte dieser Dienst nur aus dem internen Netzwerk des Unternehmens heraus freigegeben sein und niemals über das Internet erreichbar sein.

Lösungen

Die meisten beobachteten RDP-Dienste werden aus zwei Gründen verwendet:

- Fernadministration/Fernsteuerung;

- Zugriff auf Dokumente.

Im Hinblick auf die Fernadministration können die folgenden Optionen in absteigender Reihenfolge in Betracht gezogen werden um die Sicherheit zu verbessern:

- Einrichtung eines RDP-Gateways, namens RDG (Remote Desktop Gateway);

- Bereitstellung eines VPN (Virtual Private Network);

- Stärkung des RDP-Dienstes.

Wenn es vor allem auf den Zugriff auf interne Dokumente geht, ist die Verwendung von Microsoft Office 365 und dessen SharePoint-Speicherplatz zu bevorzugen.

Einrichtung eines RDP-Gateways

Beschreibung

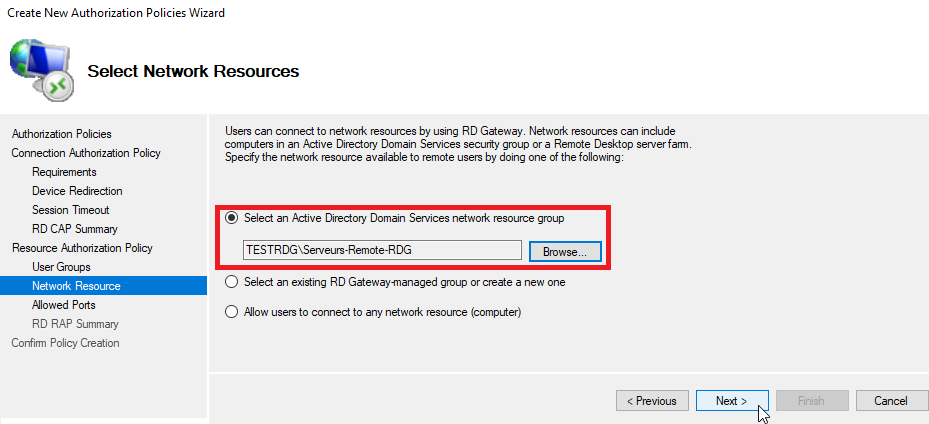

Das Remote Desktop Gateway, auch als RDG (Remote Desktop Gateway) bezeichnet, soll eine sichere Verbindungsmöglichkeit zu internen Windows-Servern bieten. Tatsächlich fungiert es als Vermittler zwischen einem Client und einem Server, um die Exposition eines beliebigen RDP-Dienstes zu schützen: Nur das Gateway ist für die Clients freigegeben. Es verwendet einen HTTP SSL/TLS-Tunnel und öffnet daher nur den Port 443. Dieses Gateway sollte sich in einer vorhandenen DMZ befinden.

Einrichtung

Installation des Gateways: Um die Installation des Gateways zu starten, ist es erforderlich, sich auf dem Windows-Server anzumelden, auf dem es bereitgestellt werden soll. Nach der Anmeldung kann die Server-Verwaltungsanwendung mit dem Namen "Server Manager" geöffnet werden.

Hinzufügen der Gateway-Rolle:

Nach dem Start ist es erforderlich, die Funktion "Rollen und Features hinzufügen" über das "Verwalten"-Register der Server-Manager-Anwendung aufzurufen:

.webp?width=688&height=406&name=spaces_wzUTKOoCOAuhqMwyJZbG_uploads_8qqXZUhl7bwLIgbo8xyc_image%20(1).webp)

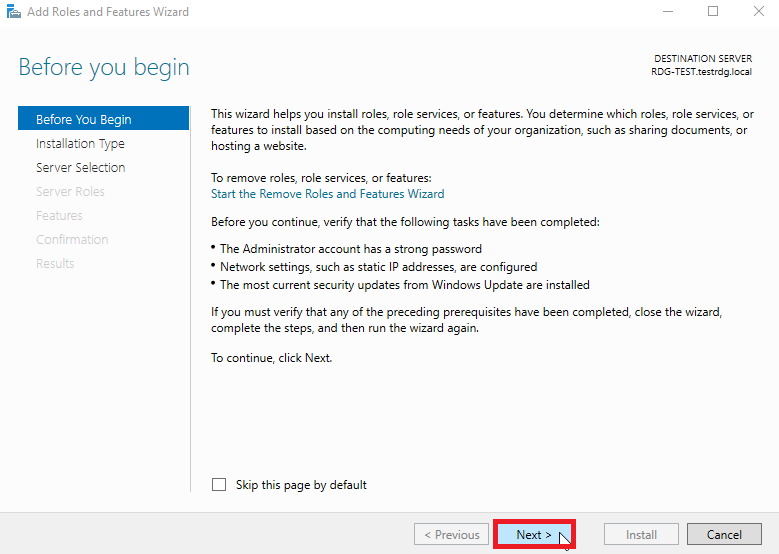

Dann können Sie mit der Installation fortfahren, indem Sie auf die Schaltfläche "Weiter" klicken:

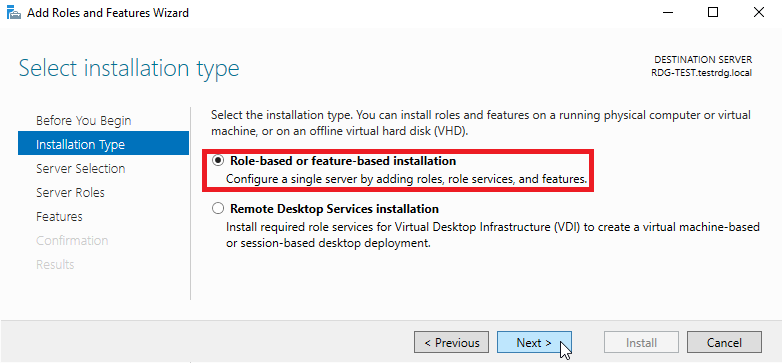

Der Installationstyp "Rollenbasierte oder funktionsbasierte Installation" muss ausgewählt werden, bevor Sie zur nächsten Sektion über die Schaltfläche "Weiter" gelangen können:

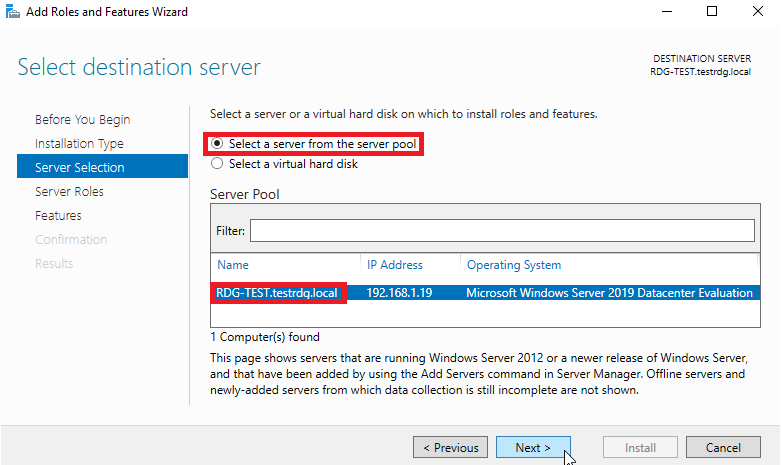

Dieser Schritt ermöglicht die Auswahl des Servers, auf dem das Gateway installiert werden soll. Sobald dieser identifiziert ist, klicken Sie auf die Schaltfläche "Weiter", um fortzufahren:

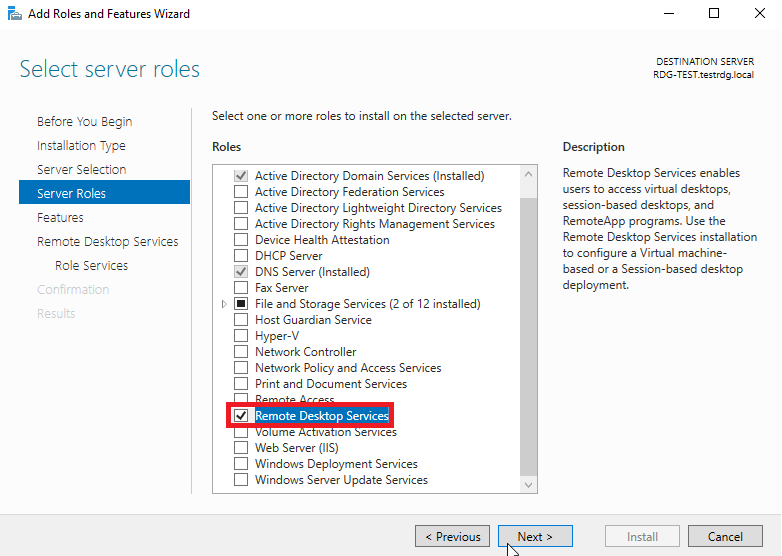

Dieses Registerkarte ermöglicht die Auswahl der Rollen, die auf dem Server hinzugefügt werden sollen. Sie müssen "Remote Desktop Services" auswählen, bevor Sie auf "Weiter" klicken, um fortzufahren:

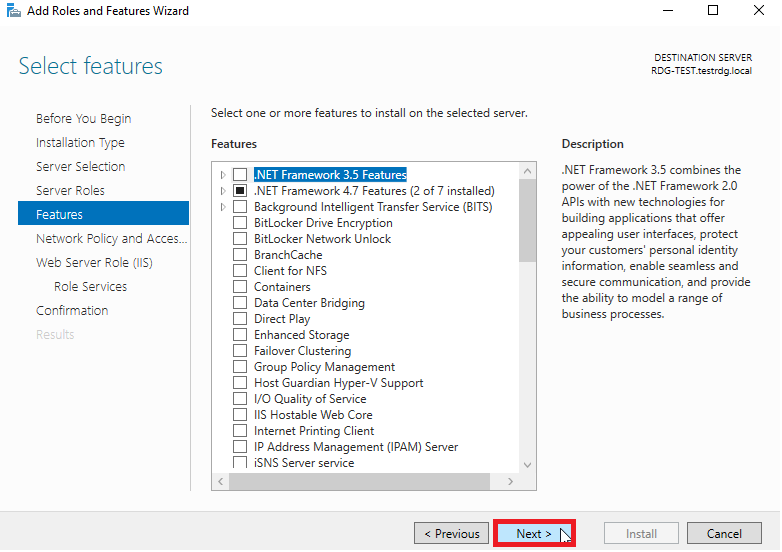

Einige Funktionen können über dieses Register auf dem Server implementiert werden. Sie können die voreingestellten Funktionen belassen und fortfahren:

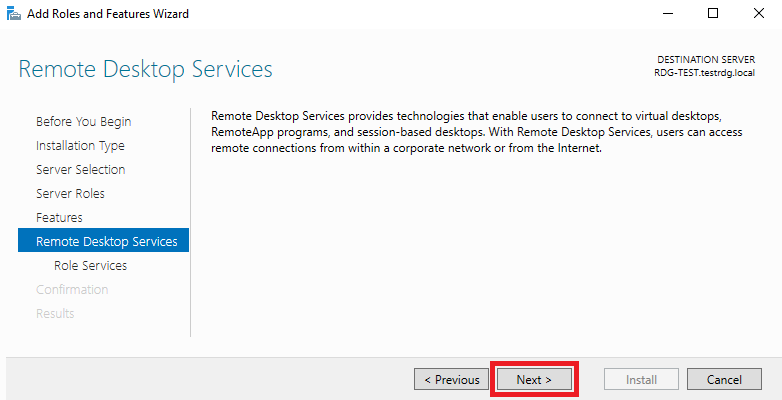

Dies ist ein informatives Registerkarte bezüglich der Remote Desktop-Dienste, es kann übersprungen werden:

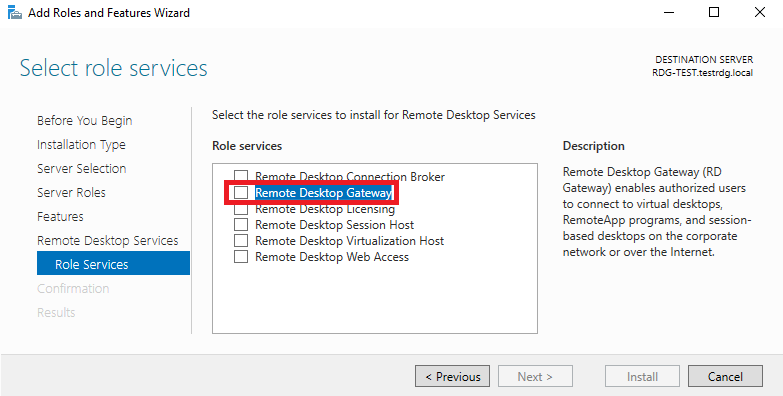

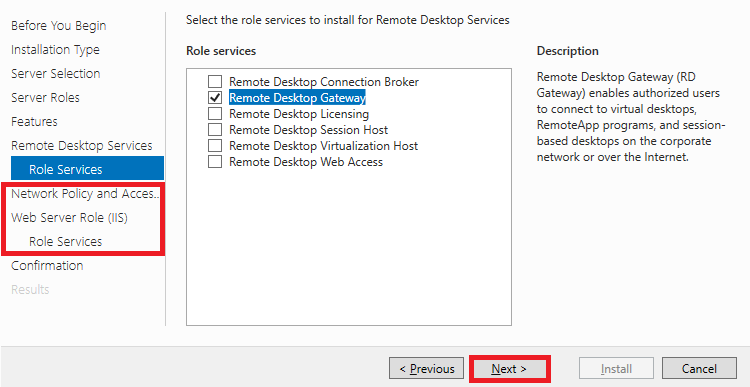

Auf dieser Registerkarte muss der Remote Desktop Gateway-Dienst ausgewählt werden, der als "Remote Desktop Gateway" bekannt ist. Das nächste Fenster wird dem Benutzer angezeigt:

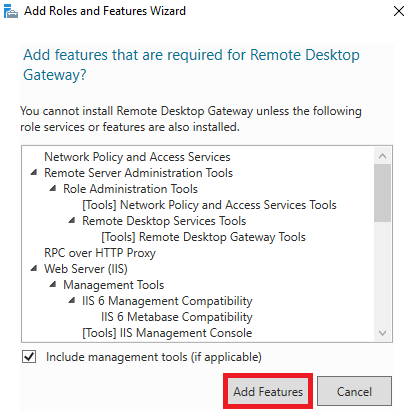

Dies sind alle Funktionen, die implementiert werden müssen, um das Remote Desktop Gateway einzurichten. Sie können auf die Schaltfläche "Funktionen hinzufügen" klicken und weitermachen:

Einige Registerkarten, die mit den zuvor ausgewählten Funktionen in Verbindung stehen, wurden automatisch hinzugefügt. Klicken Sie auf "Weiter", um darauf zuzugreifen:

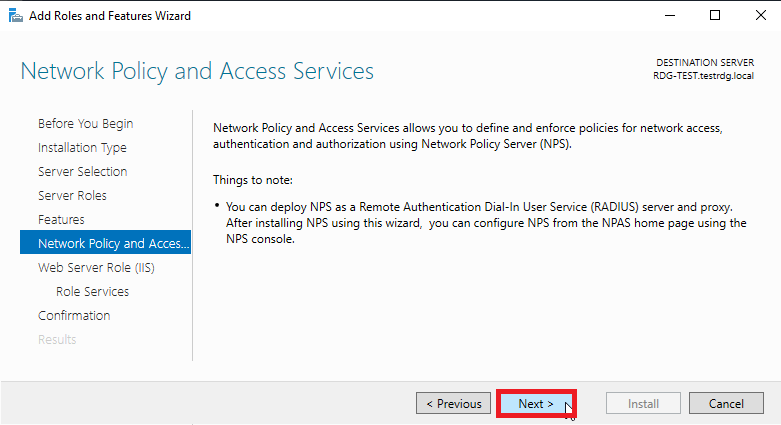

Dieses neue Register sammelt Informationen zur Netzwerkrichtlinien- und Zugangsdienst-Funktion. Klicken Sie auf "Weiter", um zum nächsten Abschnitt zu gelangen:

Dieses neue Register sammelt Informationen zur Webserver-Funktion. Klicken Sie auf "Weiter", um zum nächsten Abschnitt zu gelangen:

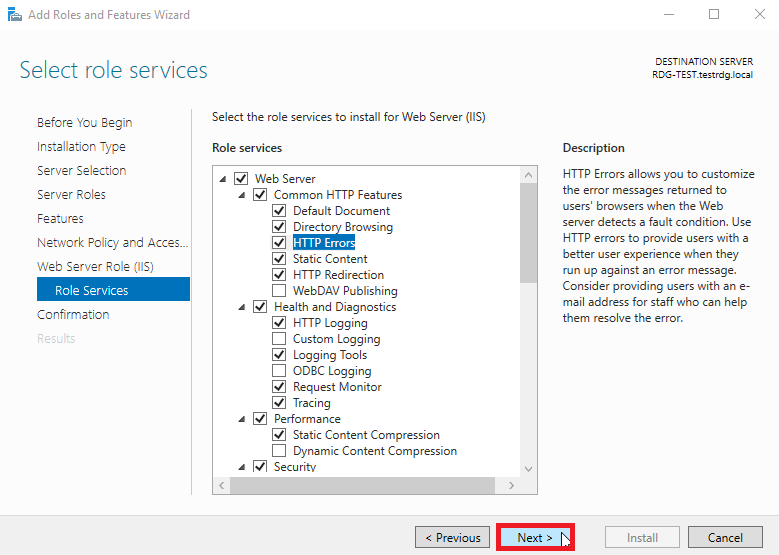

Eine Liste aller mit dem Webserver (IIS) verbundenen Dienste wird aufgeführt. Es ist erforderlich, diese Standardeinstellungen beizubehalten, bevor Sie fortfahren:

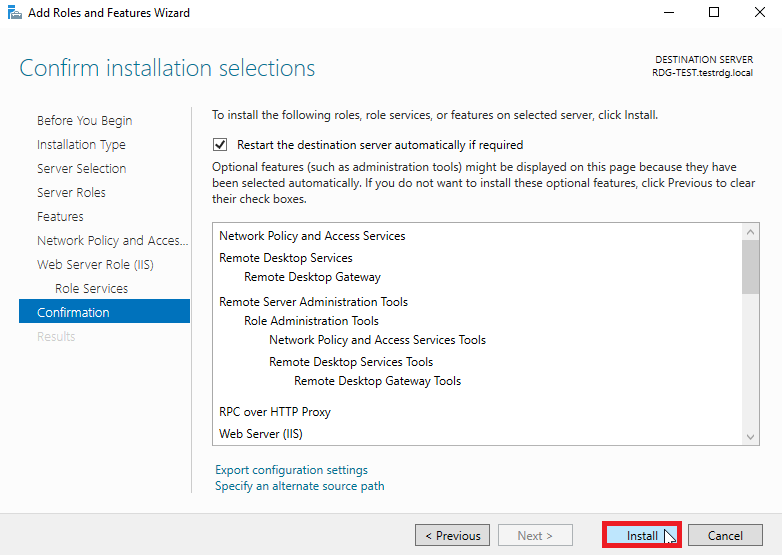

Ein Fenster, das alle installierten Dienste und Tools zusammenfasst, wird dem Benutzer angezeigt. Klicken Sie auf die Schaltfläche "Installieren", um die Installation zu bestätigen (Sie können auch die Option "Den Zielserver automatisch neu starten" aktivieren, indem Sie das entsprechende Kontrollkästchen aktivieren):

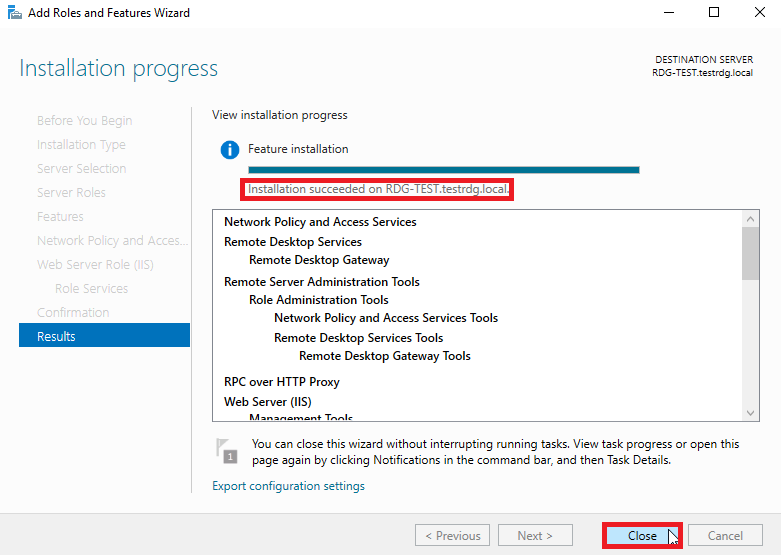

Die Installation ist abgeschlossen:

Konfiguration des Gateways:

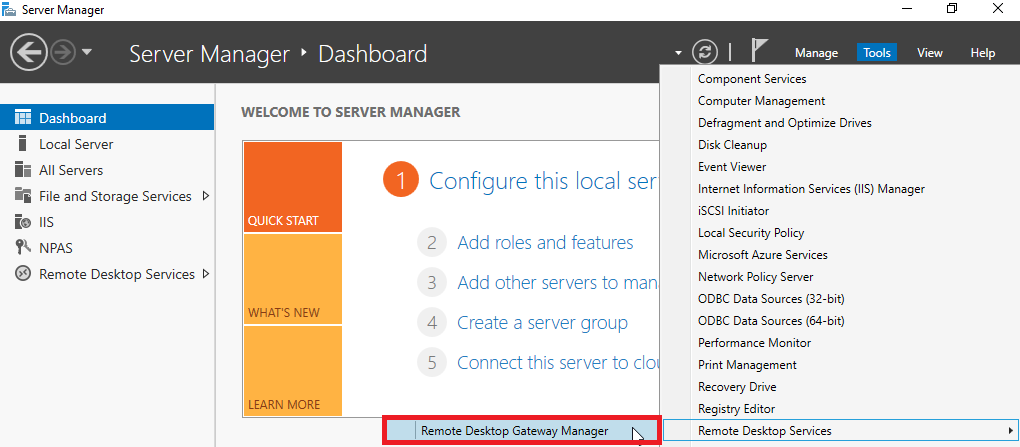

Nach Abschluss der Installation ist es erforderlich, das Remote Desktop Gateway zu konfigurieren, indem Sie das Verwaltungstool über die "Server Manager"-Anwendung und das "Tools"-Tab starten, wie im folgenden Bild gezeigt:

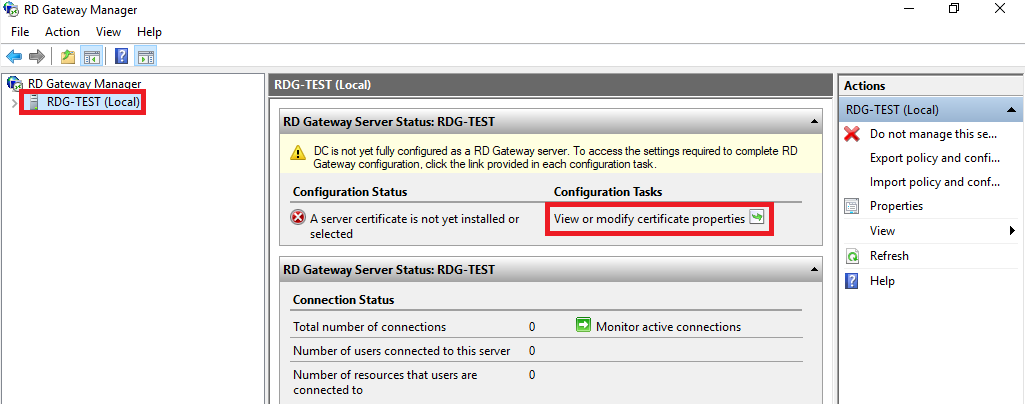

Nach dem Start des Tools wird dem Benutzer das folgende Fenster angezeigt, nachdem er den Namen des Servers auf der linken Seite ausgewählt hat. Es ist erforderlich, das neu installierte Remote Desktop Gateway zu konfigurieren. Dazu können Sie mit der Funktion "Zertifikat anzeigen oder Eigenschaften ändern" beginnen, indem Sie darauf klicken:

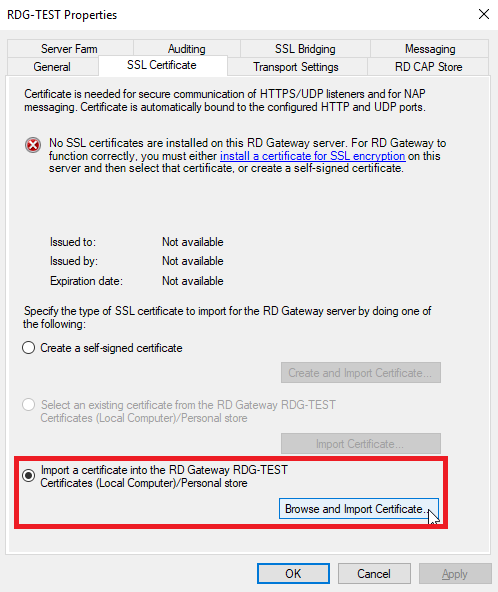

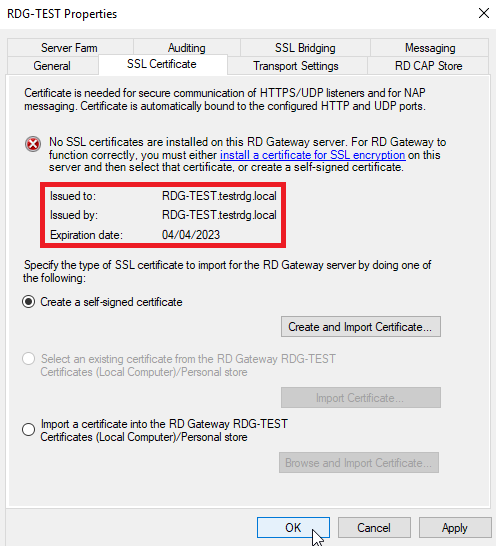

Wenn kein Zertifikat auf dem Gateway installiert ist, gibt es zwei Möglichkeiten: Ein selbstsigniertes Zertifikat erstellen oder ein Zertifikat importieren, das vom Server einer anerkannten Zertifizierungsstelle ausgestellt wurde. Die bessere Wahl ist die zweite Option. Um dies einzurichten, wählen Sie einfach die Option "Ein Zertifikat in den RD Gateway <Name des Servers> Zertifikaten (Lokaler Computer)/Persönlicher Speicher importieren" aus und importieren Sie es über die Schaltfläche "Durchsuchen und Zertifikat importieren":

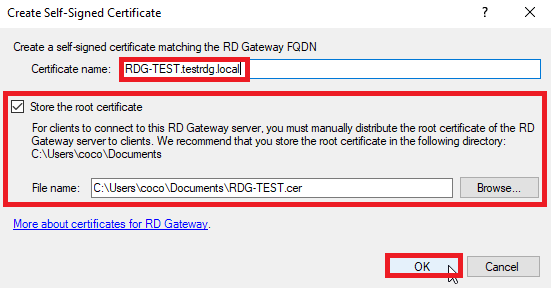

Wenn ein selbstsigniertes Zertifikat erstellt und verwendet werden soll, wählen Sie einfach die Option "Ein selbstsigniertes Zertifikat erstellen" aus und klicken Sie auf die Schaltfläche "Zertifikat erstellen und importieren". Das folgende Fenster wird angezeigt:

Der vollständige Servername muss im ersten Feld "Zertifikatsname" eingetragen werden, und das Zertifikat muss vom Server abgerufen und in allen zukünftigen Maschinen, die dieses Gateway verwenden werden, importiert werden. Nach Abschluss dieses Schritts wird das folgende Fenster angezeigt. Die Informationen des importierten Zertifikats werden aktualisiert und zeigen den erfolgreichen Import an. Klicken Sie auf "OK", um die Konfiguration des Gateways abzuschließen:

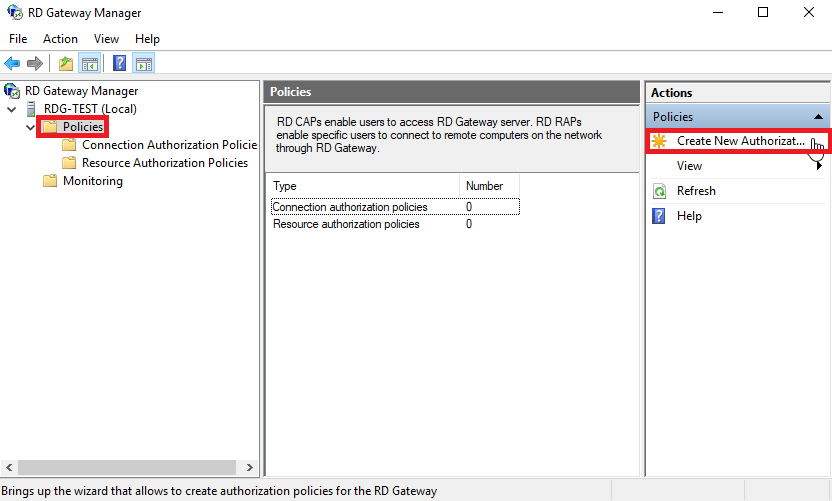

Es müssen Zugriffsrichtlinien hinzugefügt werden, damit dieses Gateway ordnungsgemäß verwendet werden kann. Hierfür können Sie auf das Dropdown-Menü des Servers auf der linken Seite des "RD Gateway Manager" klicken, dann auf "Policies" und schließlich auf "Create New Authorization Policies", wie in der folgenden Abbildung dargestellt:

![]()

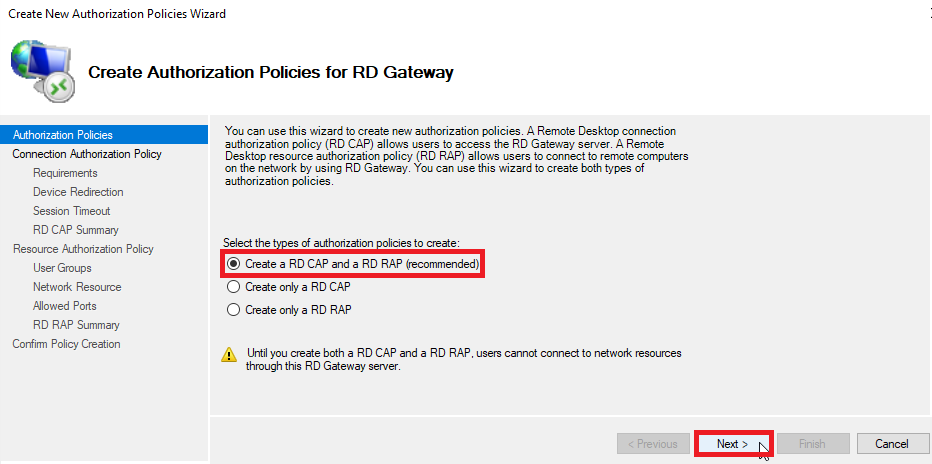

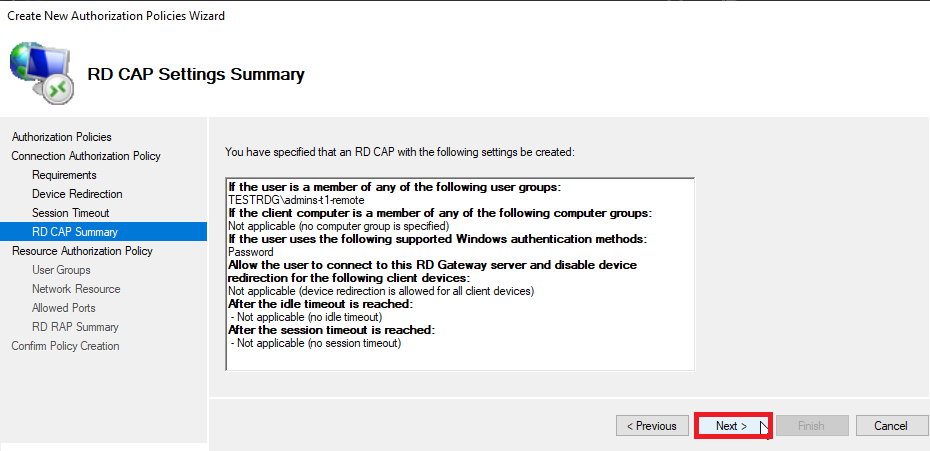

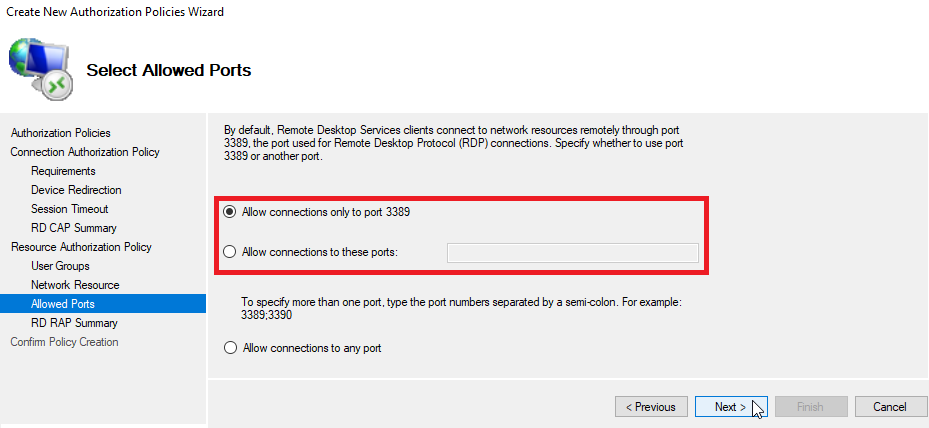

Das folgende Fenster wird dem Benutzer angezeigt. Zwei Zugriffsrichtlinien müssen erstellt werden: eine Zugriffsrichtlinie für das Gateway (RD CAP genannt) und eine Zugriffsrichtlinie für interne Ressourcen vom Gateway aus (RD RAP genannt). Um dies zu tun, wählen Sie "Create a RDP CAP and a RD RAP (empfohlen)" aus und klicken Sie dann auf "Next":

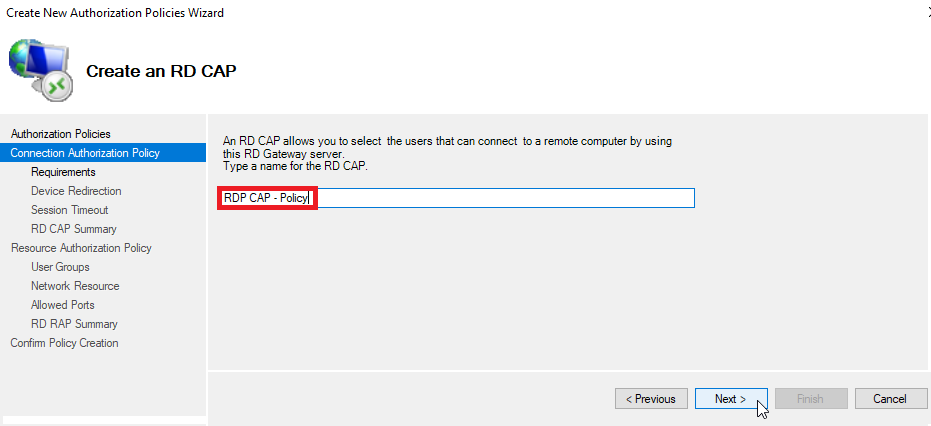

Es ist notwendig, einen geeigneten Namen für die CAP-Richtlinie auszuwählen, bevor Sie mit der Schaltfläche "Next" fortfahren:

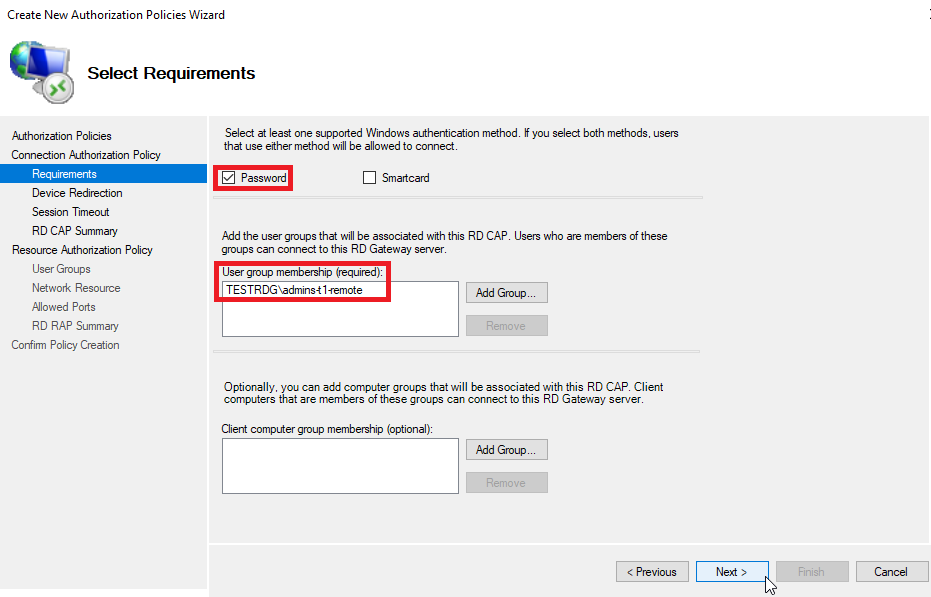

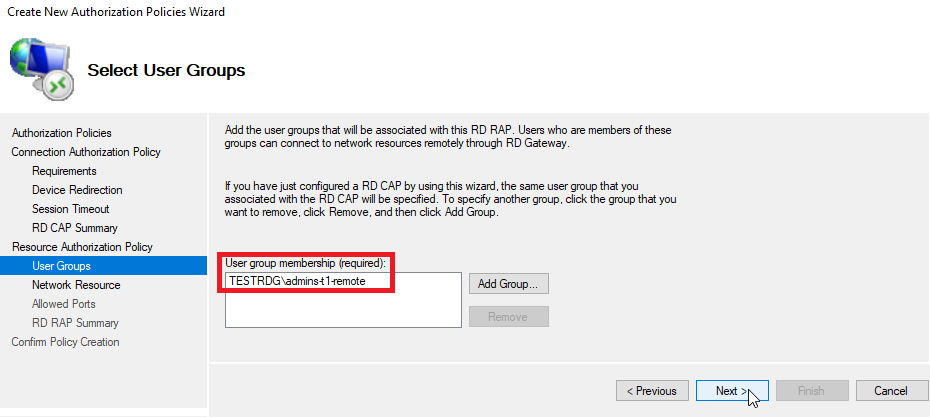

Die verwendete Authentifizierungsmethode ist das Passwort (wählen Sie die Option "Password") und nur die Gruppe(n), die legitime Benutzer für das Gateway enthält, sollten im Abschnitt "User group membership (erforderlich)" über die Schaltfläche "Add Group..." ausgewählt werden. Es ist ratsam, eine spezielle Benutzergruppe für diesen Zugriff im Active Directory zu erstellen, um sicherzustellen, dass sie legitim sind. Danach können Sie mit der Schaltfläche "Next" fortfahren:

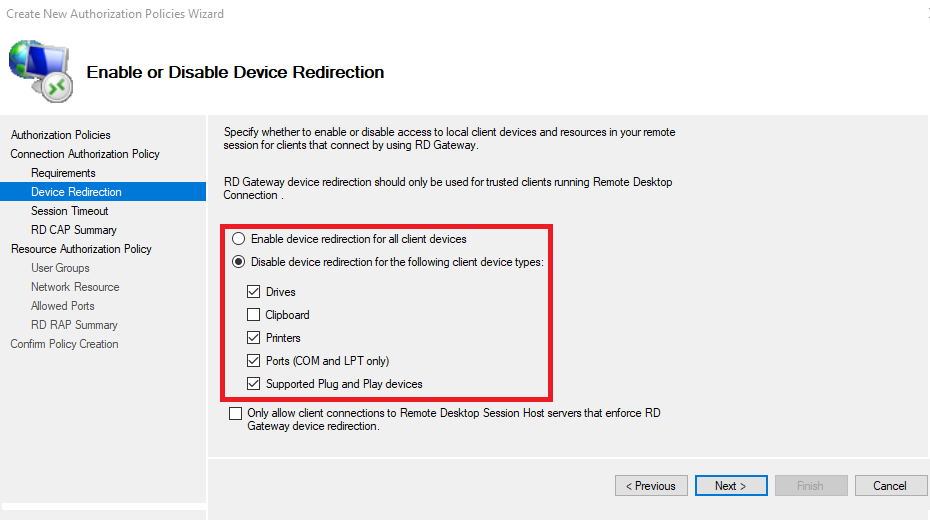

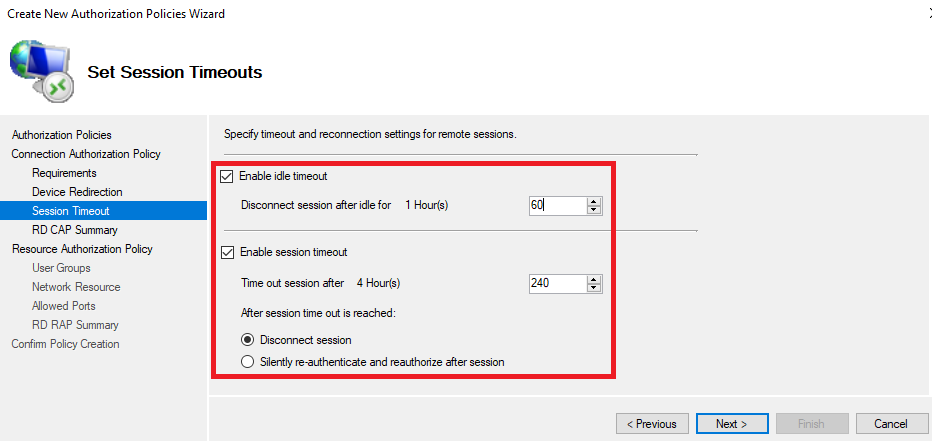

Dieser Schritt ermöglicht es, die Umleitungseigenschaften der CAP-Richtlinie festzulegen. Je nach den Anforderungen des Unternehmens können einige Umleitungen notwendig sein, wie zum Beispiel die Zwischenablage ("Clipboard"):

- Wenn bestimmte Umleitungen nicht benötigt werden, wird empfohlen, die Option "Disable device redirection for the following client device types" zu nutzen und diese dann auszuwählen, um die Konfiguration des Gateways zu verschärfen.

- Wenn alle Umleitungen benötigt werden, wählen Sie die Option "Enable device redirection for all client devices" und klicken Sie auf "weiter".

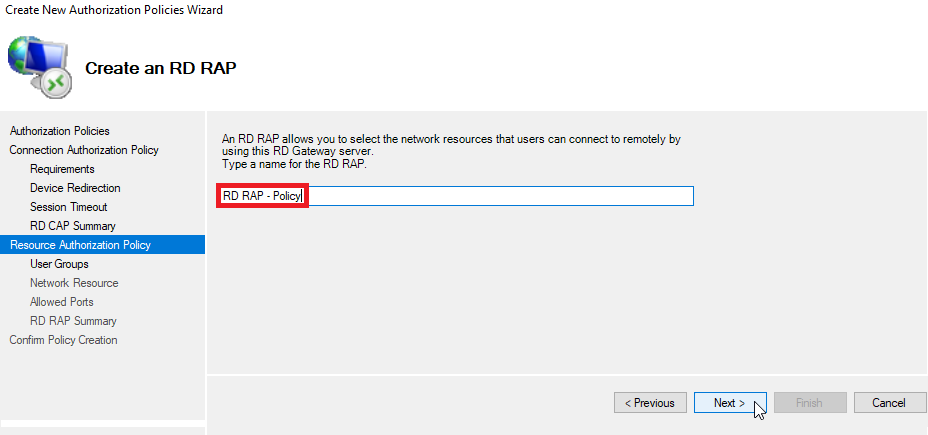

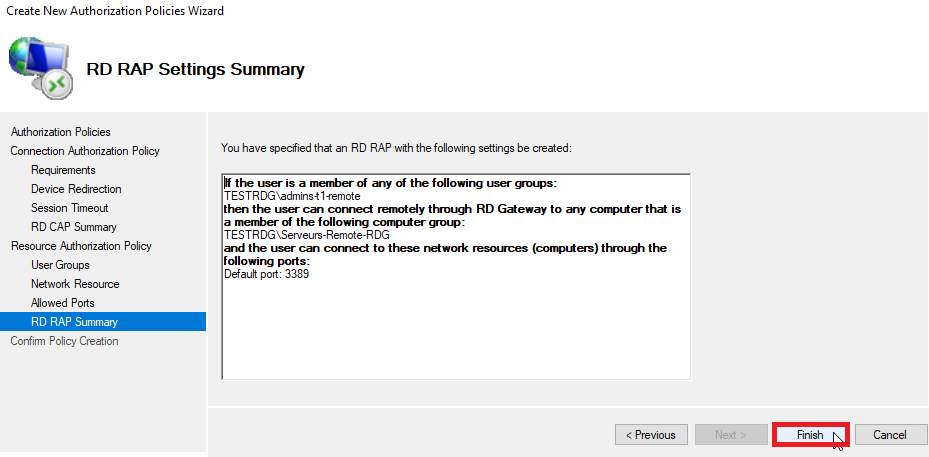

Genauso wie bei der CAP-Regel müssen Sie einen geeigneten Namen für die RAP-Regel auswählen, bevor Sie mit der Schaltfläche "weiter" fortfahren:

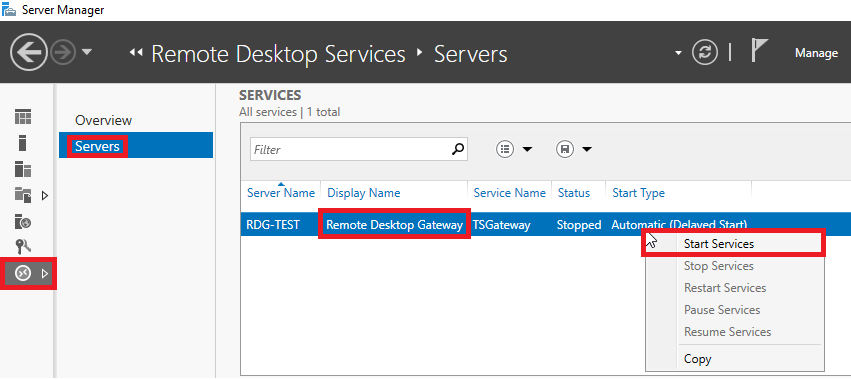

Starten des Gateway-Dienstes:

Der mit dem Gateway verbundene Dienst ist möglicherweise gestoppt. Sie können seinen Status überprüfen und ihn bei Bedarf aktivieren, wie in der folgenden Abbildung gezeigt. Gehen Sie dazu zum Tab "Remote Desktop Services" im Server Manager, wählen Sie den Tab "Server" und den Abschnitt "Dienste" aus. Der Gateway-Dienst wird durch seinen Namen "Remote Desktop Gateway" identifiziert. Sie können diesen Dienst bei Bedarf starten, indem Sie mit der rechten Maustaste auf diesen Dienst klicken und "Dienste starten" auswählen:

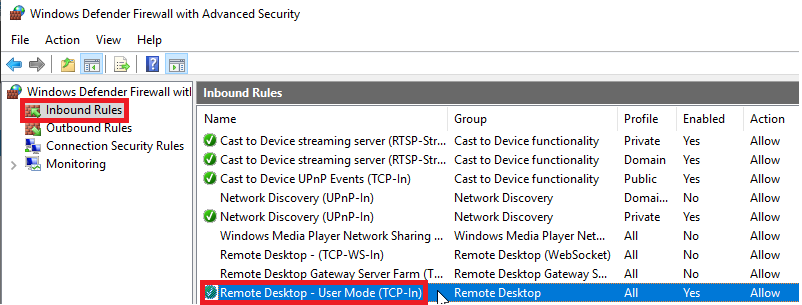

Filterung des Datenverkehrs:

Wenn interne Server nur von der Gateway aus erreichbar sein sollen, müssen Sie die interne Firewall entsprechend konfigurieren. Gehen Sie dazu zur Konfiguration der Windows-Firewall und listen Sie die eingehenden Regeln ("Inbound Rules" oder "Eingehende Regeln") auf, wie in der folgenden Abbildung dargestellt. Eine dieser Regeln lautet "Remote Desktop - Benutzermodus (TCP-In)" und entspricht dem eingehenden RDP-Traffic des Windows-Systems. Sie können die Eigenschaften dieser Regel analysieren, indem Sie mit der rechten Maustaste darauf klicken und "Eigenschaften" auswählen:

Anschließend müssen Sie zum Tab "Scope" wechseln, um die Filterung des eingehenden RDP-Datenverkehrs zu konfigurieren:

Im Abschnitt "Remote IP Address" müssen Sie alle IP-Adressen angeben, von denen eingehender RDP-Datenverkehr erlaubt ist:

- Wenn alle diese Verkehrsströme über das Gateway gehen sollen, geben Sie die IP-Adresse des Gateways an.

- Wenn das Gateway auf dem Server installiert ist, von dem aus eine RDP-Verbindung hergestellt wird, geben Sie die IP-Adresse "127.0.0.1" an.

Das Starten einer RDP-Verbindung:

Die RDP-Verbindung von einer Maschine und einem berechtigten Benutzer zu einem internen Server über das Gateway muss konfiguriert werden. Nach dem Start der Anwendung "Remotedesktopverbindung" müssen Sie das Gateway im Tab "Erweitert" und dann "Einstellungen" konfigurieren, wie im folgenden Bild dargestellt:

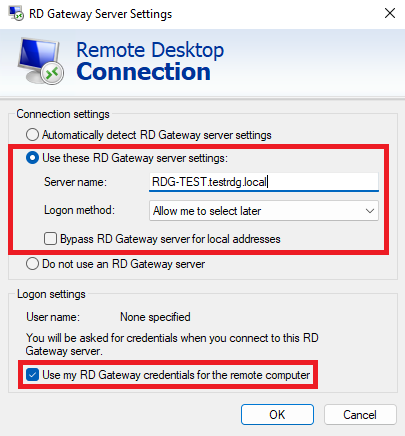

Das folgende Fenster wird angezeigt. Wählen Sie die Option "Diese RD Gateway-Servereinstellungen verwenden" aus, geben Sie den vollständigen Namen des zuvor konfigurierten RDP-Gateways ein und aktivieren Sie das Kontrollkästchen "Meine RD Gateway-Anmeldeinformationen für den Remotecomputer verwenden", bevor Sie die Konfiguration mit der Schaltfläche "OK" bestätigen:

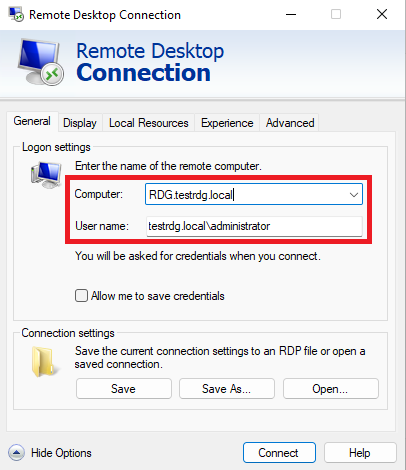

Dann kehren Sie einfach zum Allgemeinen Tab der Anwendung zurück, geben den Namen oder die IP-Adresse des internen Servers ein, zu dem der Client eine Verbindung herstellen möchte, und seinen Benutzernamen, bevor Sie auf die Schaltfläche "Verbinden" klicken, wie in der folgenden Abbildung gezeigt:

Ein Fenster wird dem Benutzer angezeigt, damit er den Namen oder die IP-Adresse des RDP-Gateways überprüfen und das Passwort für das zuvor eingegebene Benutzerkonto eingeben kann.

Jetzt wird die Verbindung entweder erfolgreich hergestellt oder das Gateway-Zertifikat wird nicht von der Client-Maschine erkannt (in der Regel der Fall bei einem selbstsignierten Zertifikat oder einem von einer internen Zertifizierungsstelle signierten Zertifikat), und diese Meldung wird angezeigt:

Verschärfung des RDP-Protokolls

Wenn es notwendig ist, das RDP-Protokoll im Internet freizugeben, gibt es mehrere Maßnahmen zur Verschärfung, um das Protokoll zu sichern.

Benutzerzugriff einschränken:

Der erste Schritt zur Verschärfung besteht darin, eine Active Directory-Benutzergruppe zu erstellen, die berechtigt ist, sich remote zu verbinden. Sie können dies über die Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console) tun.

- In der Konsole wählen Sie Konfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Gruppenbeschränkung.

- Klicken Sie mit der rechten Maustaste auf Gruppenbeschränkung und wählen Sie Gruppe hinzufügen.

- Klicken Sie auf Durchsuchen > Fernzugriff > Namen und wählen Sie "Benutzer für die Remote-Desktop-Nutzung" aus.

Deaktivieren Sie das Gastkonto:

Das Windows Server 2012 R2-Betriebssystem verfügt standardmäßig über ein Gastkonto. Um zu verhindern, dass ein Angreifer versucht, Berechtigungen auf dem Server auszuweiten, ist es erforderlich, dieses Konto zu deaktivieren. Geben Sie dazu den Befehl "compmgmt.msc" in einer Eingabeaufforderung ein, um die Computerverwaltung zu öffnen. Klicken Sie auf Lokale Benutzer und Gruppen > Benutzer > Gast, klicken Sie mit der rechten Maustaste und wählen Sie Konto ist deaktiviert.

Temporäres Sperren eines Kontos bei Brute-Force-Angriffen:

Versuche, sich bei einem Benutzerkonto anzumelden, sollten das System melden, um zu verhindern, dass ein Angreifer Brute-Force-Angriffe durchführt, bis er ein gültiges Passwort identifiziert. Geben Sie dazu den Befehl "gpedit.msc" ein, um den Editor für lokale Gruppenrichtlinien zu öffnen. Klicken Sie auf Computerkonfiguration > Administrative Vorlagen > Windows-Komponenten > Remotedesktopdienste > Remotedesktopsitzungs-Host > Verbindungen > Begrenzen der Anzahl von Verbindungen. Wir empfehlen, das Konto nach 5 fehlgeschlagenen Anmeldeversuchen zu sperren.

Verwenden Sie eine starke Kennwortrichtlinie:

Um das Risiko eines erfolgreichen Brute-Force- oder Wörterbuchangriffs zu minimieren, sollten Sie starke Kennwörter mit allen Arten von Zeichen verwenden: Großbuchstaben, Kleinbuchstaben, Zahlen und Sonderzeichen. Geben Sie dazu den Befehl "gpedit.msc" in einer Eingabeaufforderung ein, um den Editor für lokale Gruppenrichtlinien zu öffnen. Klicken Sie auf Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Kontorichtlinien.

Ändern Sie den Listening-Port für das RDP-Protokoll:

Eine zusätzliche Sicherheitsmaßnahme kann darin bestehen, den Standardport für das RDP-Protokoll zu ändern. Geben Sie dazu den Befehl "regedit" in einer Eingabeaufforderung ein, um die Registrierung zu öffnen. Navigieren Sie im Registrierungseditor zu folgendem Pfad: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

Doppelklicken Sie auf "PortNumber", wählen Sie "Dezimal" und geben Sie den gewünschten Port ein, z. B. 2222, und klicken Sie auf "OK", um zu bestätigen. Sie haben Ihren neuen RDP-Port erfolgreich konfiguriert. Damit die Konfiguration wirksam wird, ist es erforderlich, den RDP-Dienst neu zu starten: Öffnen Sie den Dienstmanager (Strg + Umschalt + Esc > Dienste, Rechtsklick auf Remotedesktopdienst > Neu starten).